2025数证杯决赛-团体赛(手机部分)

手机取证

整个手机取证像一个巨大的apk仿真和misc工厂,大老虎小老虎我会记一辈子的()

请根据Image.zip检材,回答以下问题:

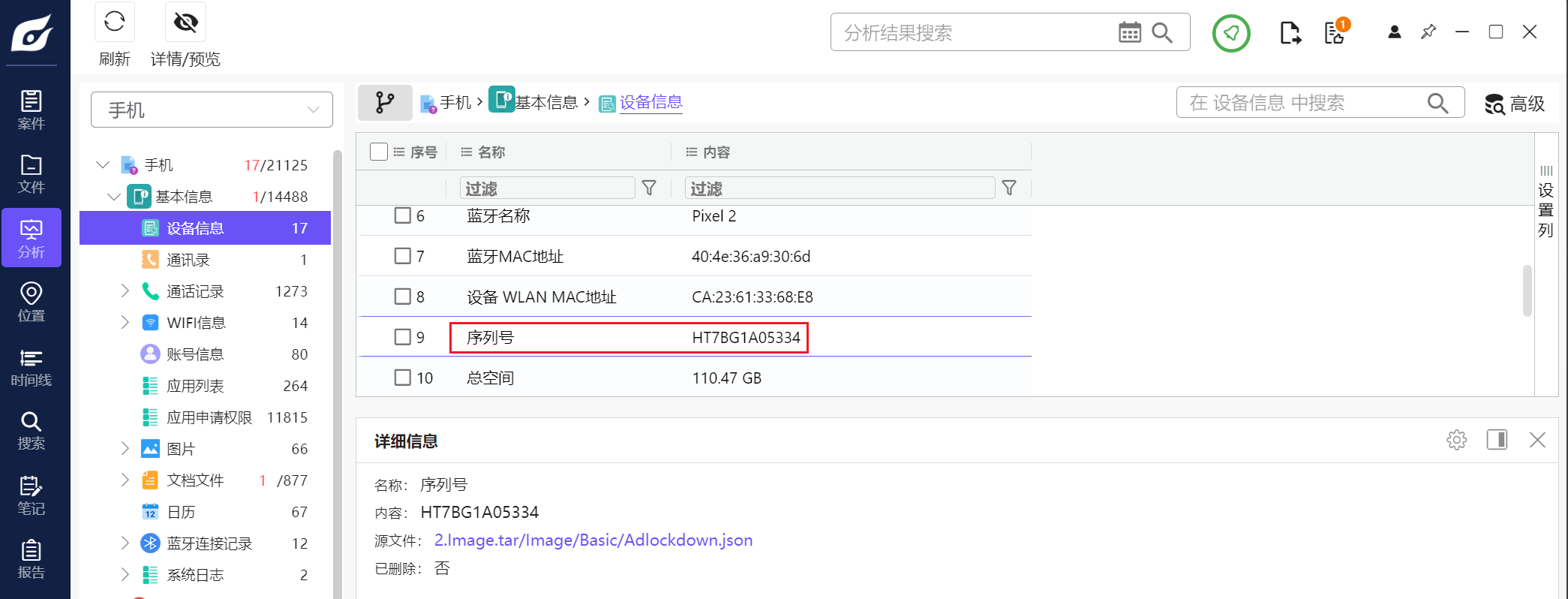

21、分析手机检材,手机的序列号是?(答案格式:字母大写)

上来是道送分题,火眼打开直接就能看见序列号

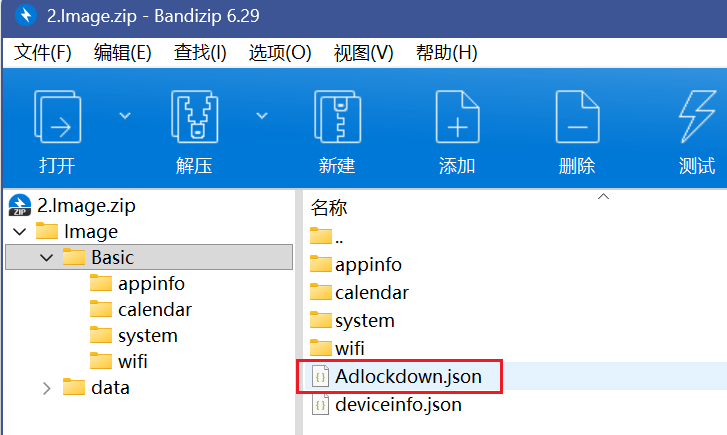

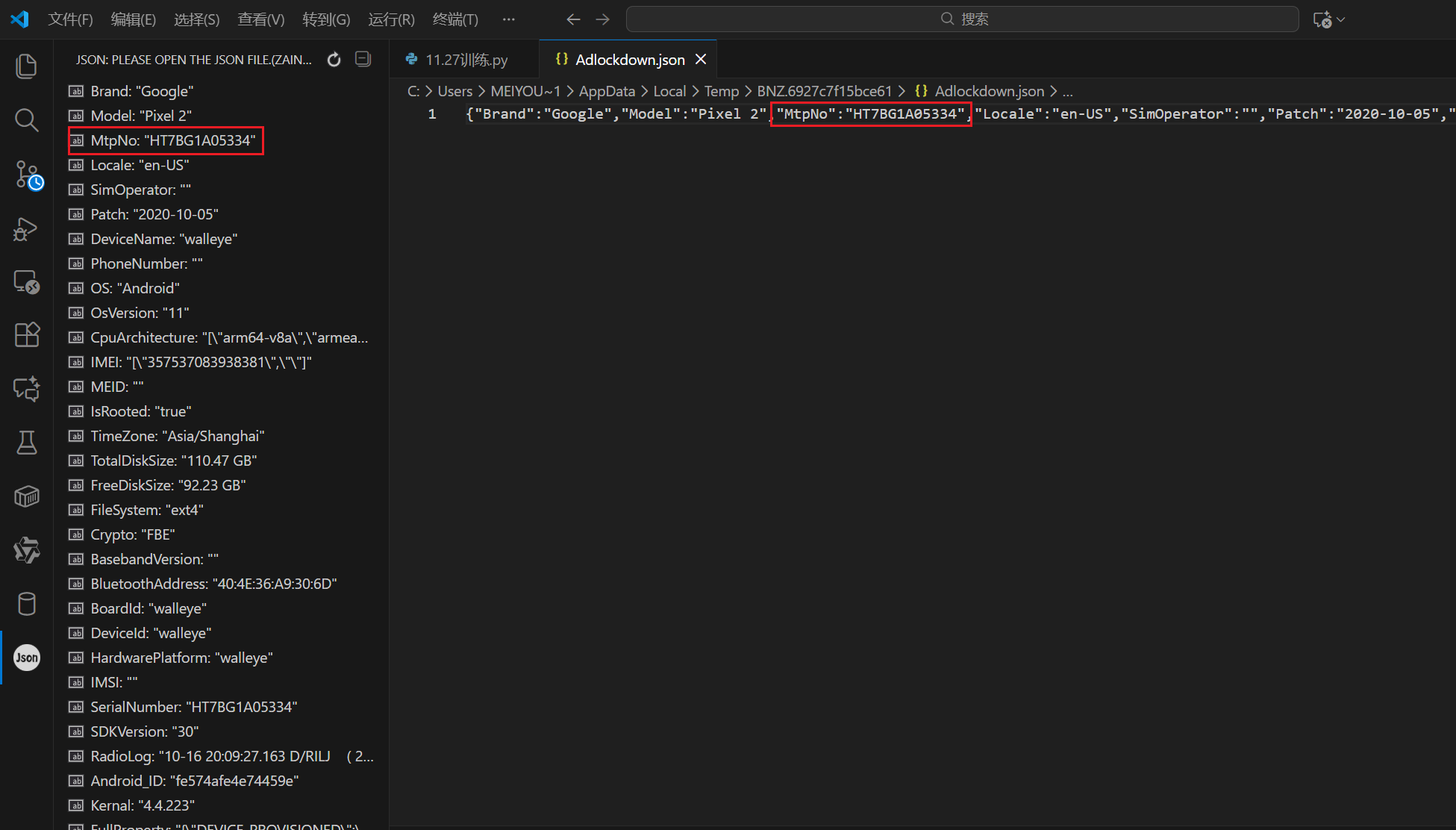

当然了,我们也可以去看配置文件

直接看zip里的Adlockdown.json文件即可

有json的插件看起来更方便了,当然直接搜MtpNo也是一样的,可以直接看到是HT7BG1A05334

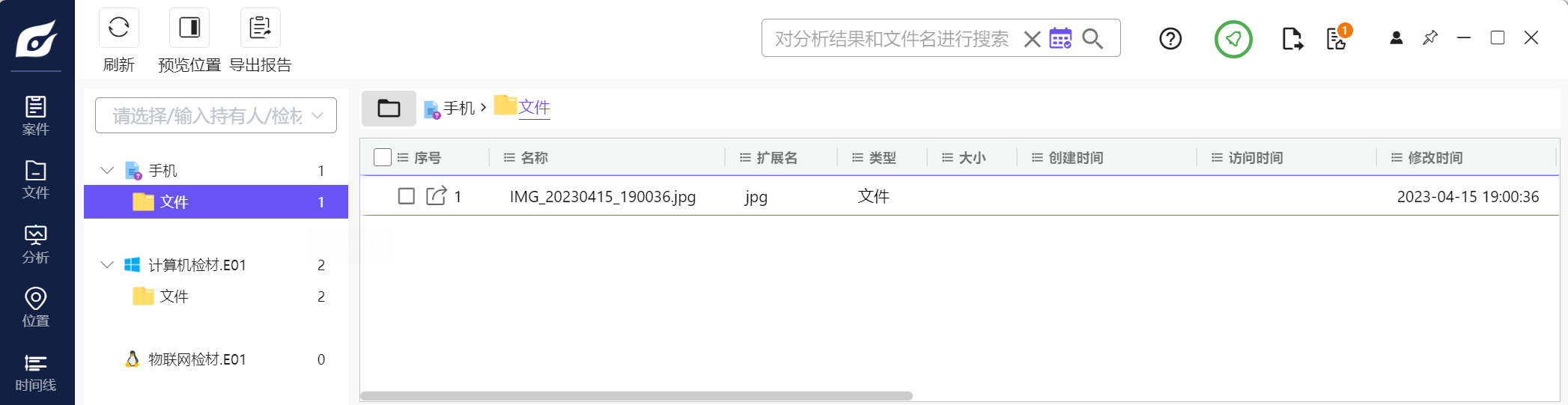

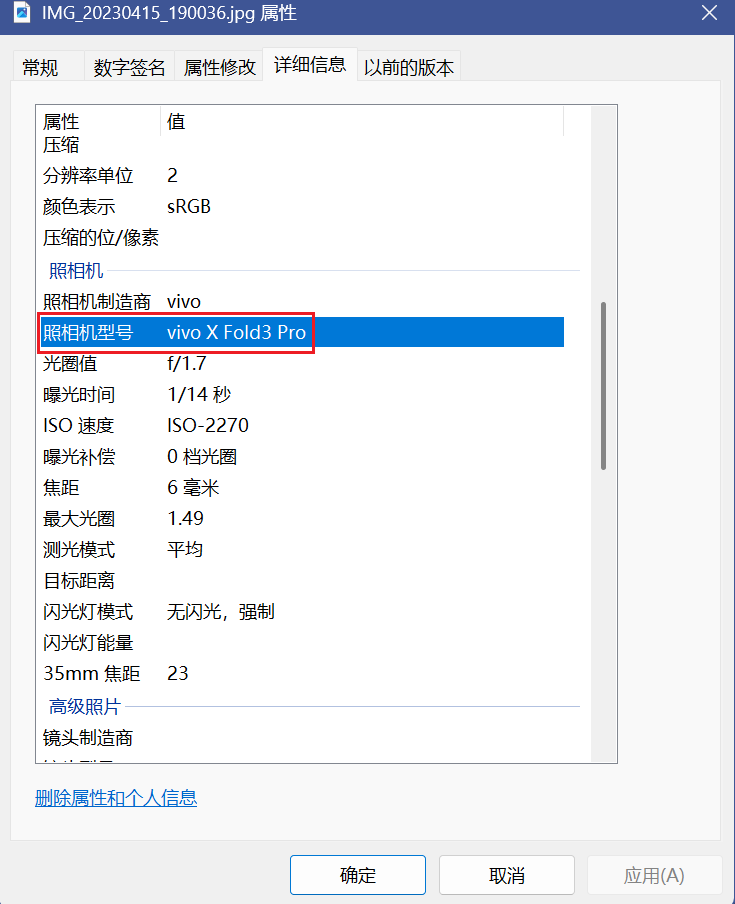

22、分析“Android.E01”检材,机主23年4月15日使用的手机型号为?(答案格式:与线索大小写一致)

这一题说真的蛮搞的,一开始下意识觉得会不会是什么聊天记录里提到的,但是一看几乎所有文件都是25年的消息,明显不是这样子

我们可以利用索引搜索来对时间进行检索,从而先确定出有什么文件是在23.04.15的

在索引搜索部分根据时间范围进行搜索

发现只有一张照片是符合这个时间段的

怀疑是照片里存在着手机型号

在属性中发现了照相机型号,确定就是手机型号,答案为vivo X Fold3 Pro

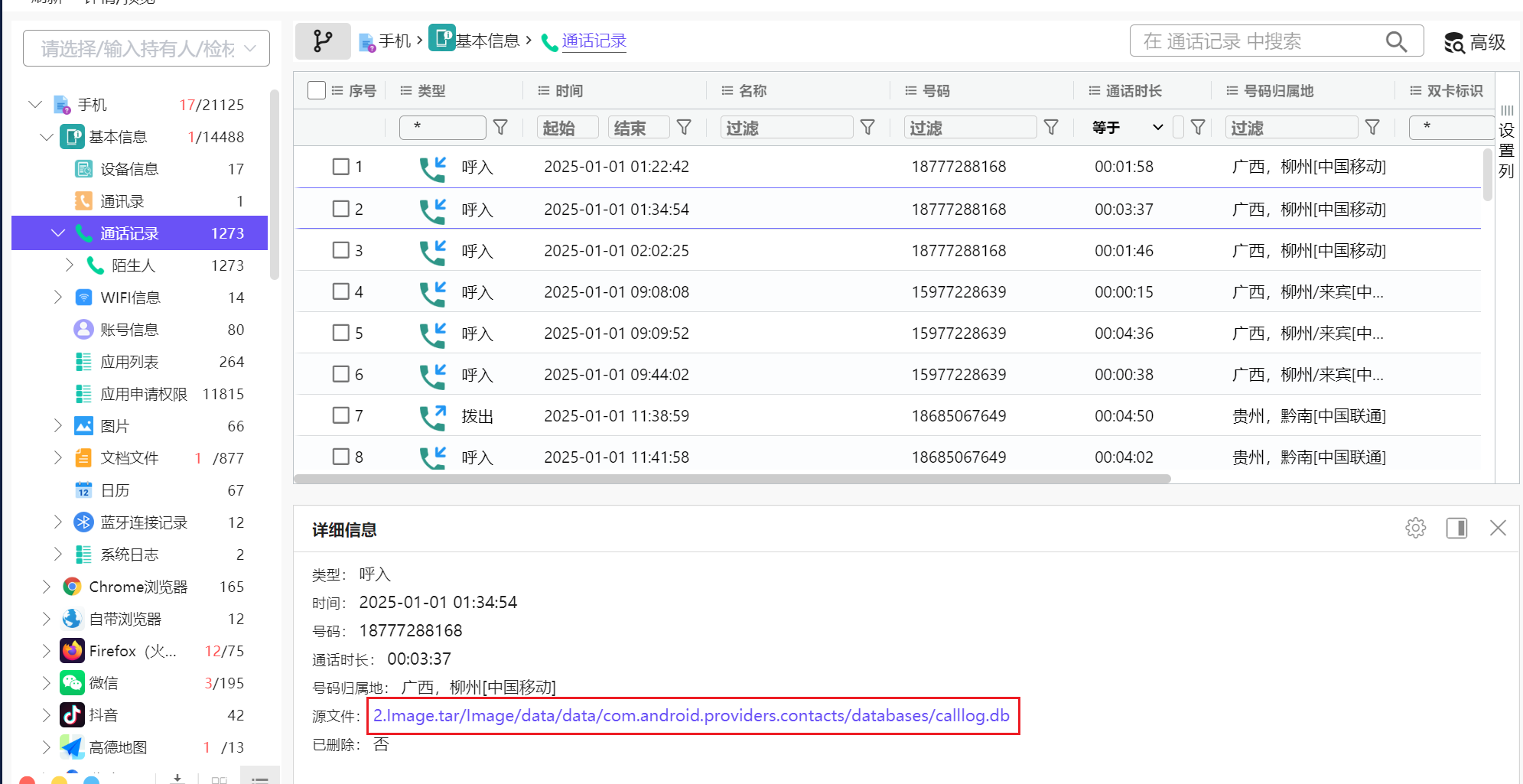

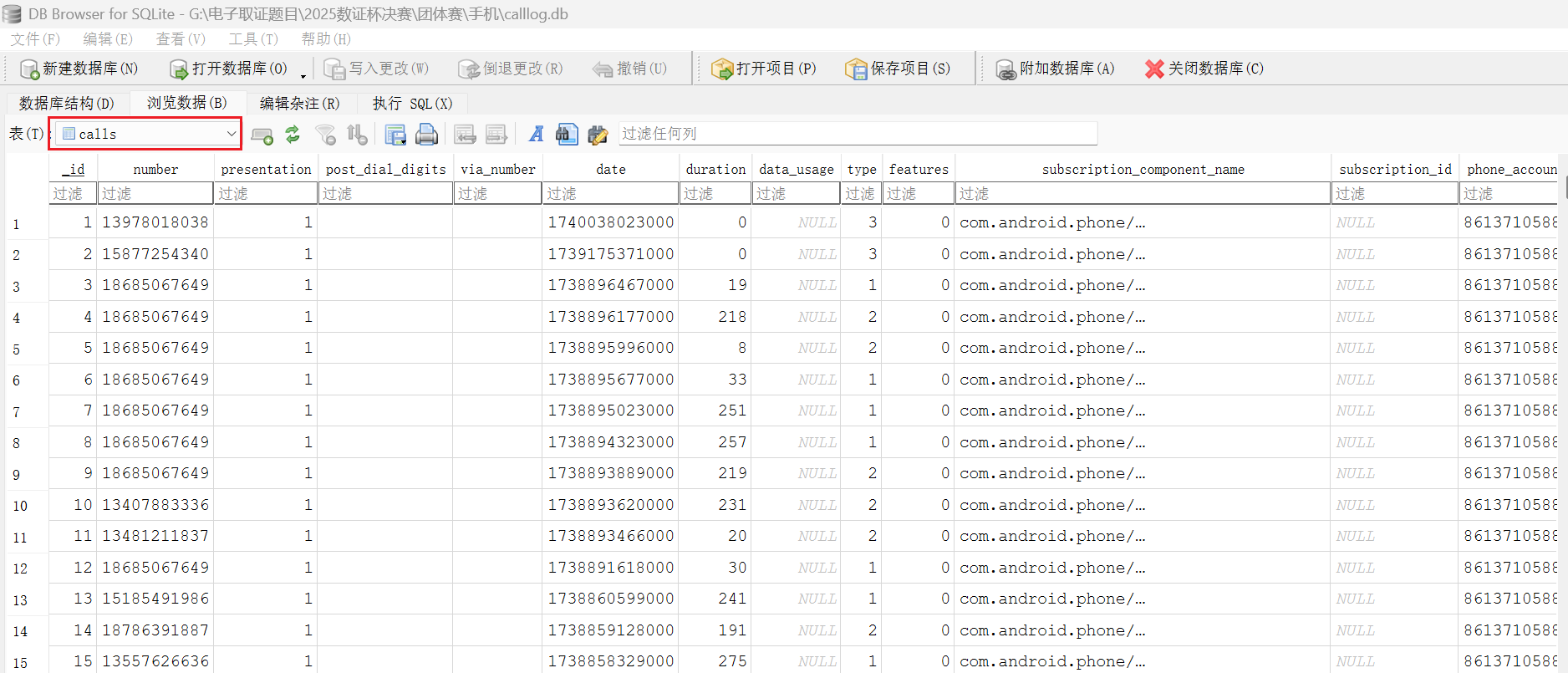

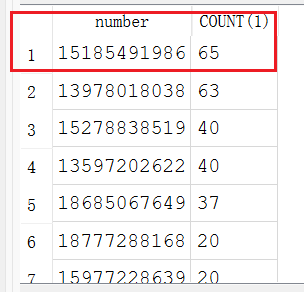

23、分析手机检材,通话记录中,机主拨打号码频次最多的手机号是?(答案格式:11位数字)

确定一下数据库位置,数据太多在火眼不好做

表不多,很明显是这个calls的库,执行SQL一下就

1 | |

所以最多的是这个15185491986,一共打了65次

24、分析手机检材,机主使用火狐浏览器搜索了“在线ai语音转换”,请问浏览器返回的结果中,第一条记录显示的应用版本号是?(答案格式:1.2.3)

拿到这道题我的第一想法是去火狐浏览器的历史记录里进行搜索,但是发现数据库并未存储每次搜索的返回结果

之后就怀疑是不是在图片里,但是图片翻遍了都没能找到

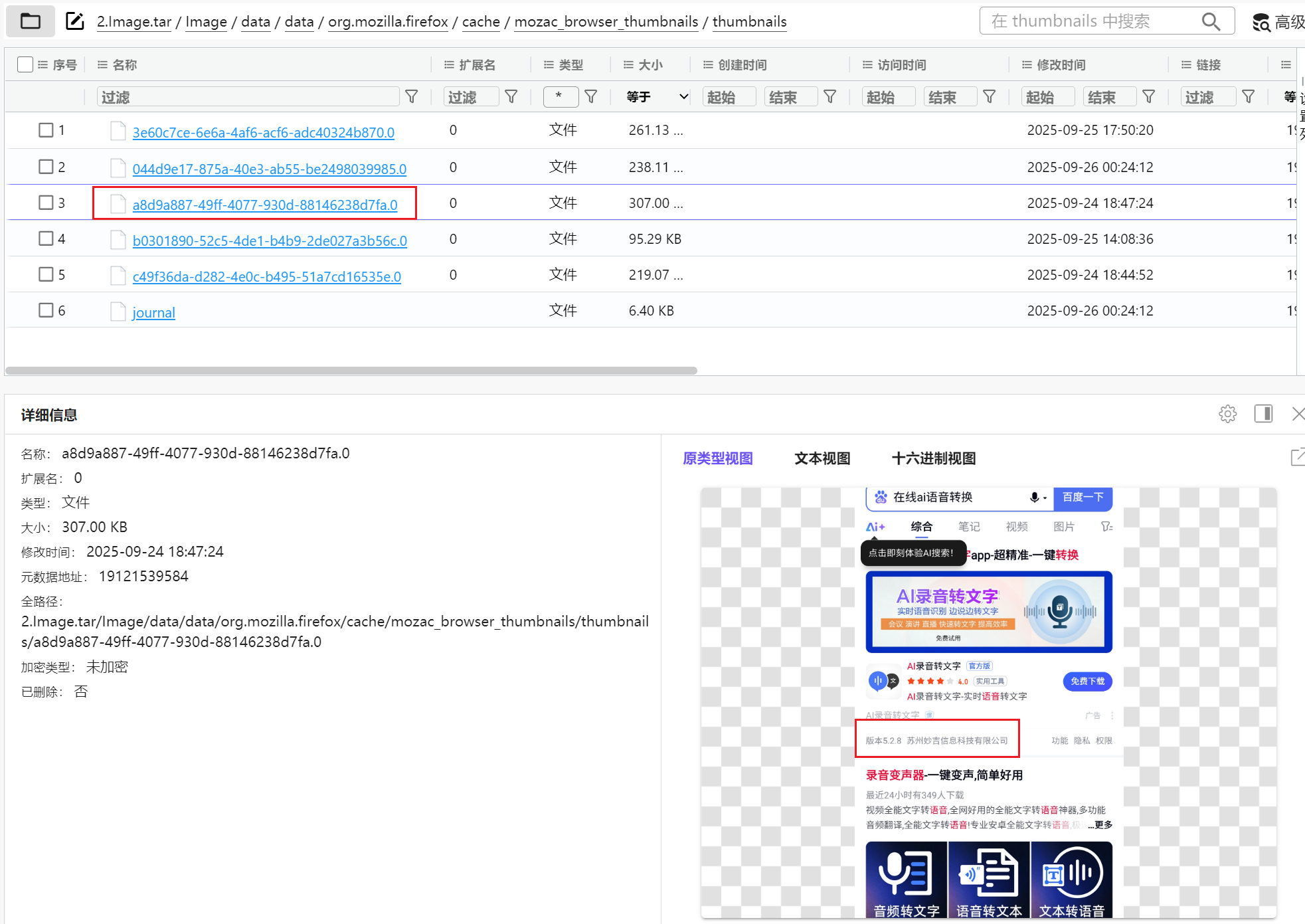

没想到在火狐的缓存里边

在/data/data/org.mozilla.firefox/cache路径下

根据英文单词thumbnails,发现了有个路径可能放着缩略图

/mozac_browser_thumbnails/thumbnails里边存放着

里边东西不多,很容易定位到,所以版本号是5.2.8

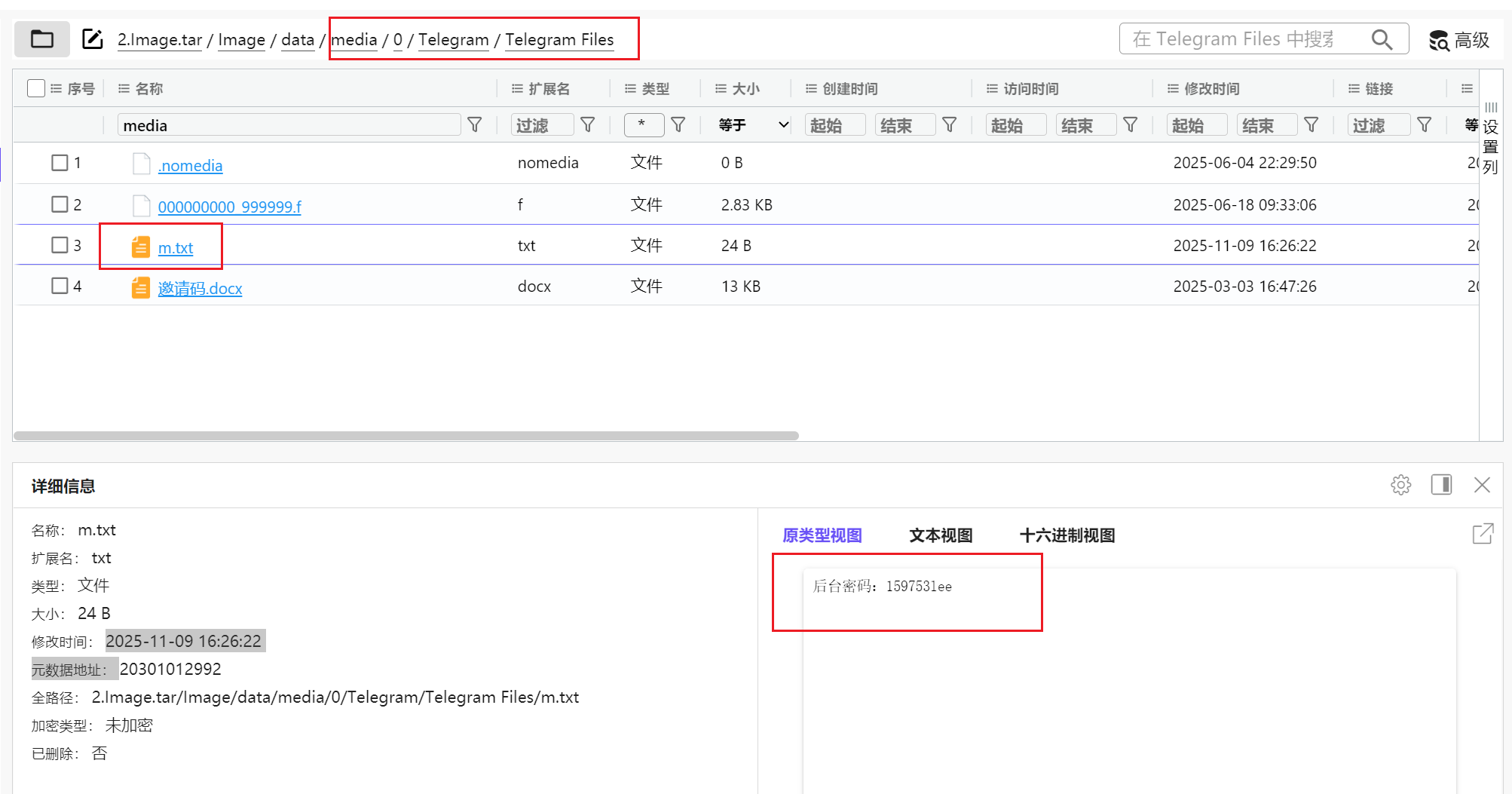

25、分析手机检材,分析机主历史使用过telegram应用中,曾保存文件记录的后台密码为?(答案格式:与线索保持一致)

说的telegram应用保存的,那我们直接去telegram存东西的地方就好了

即/data/media/0/Telegram

发现有个txt里边就写着后台密码

159753lee

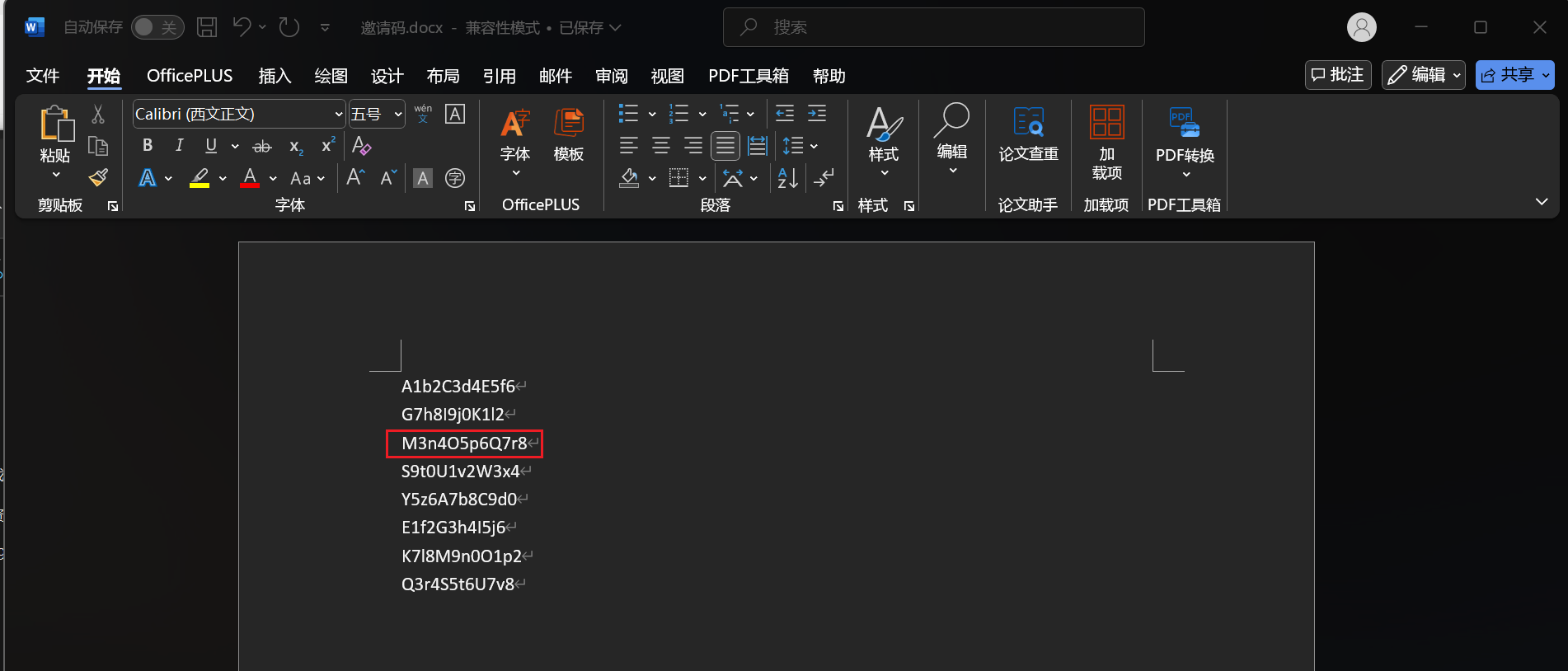

26、分析手机检材,邀请码.docx文件第三行内容为?(答案格式:与线索保持一致)

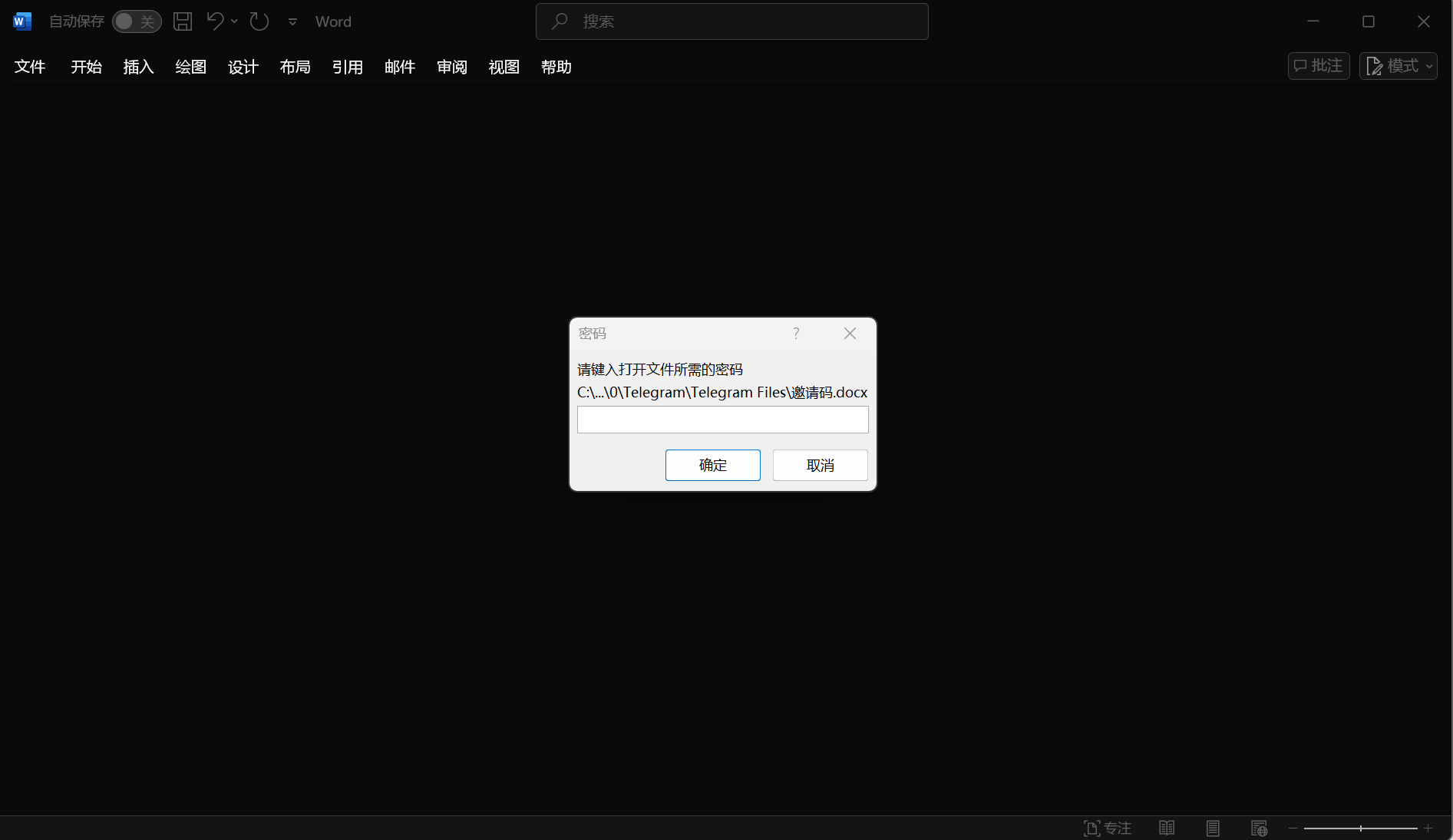

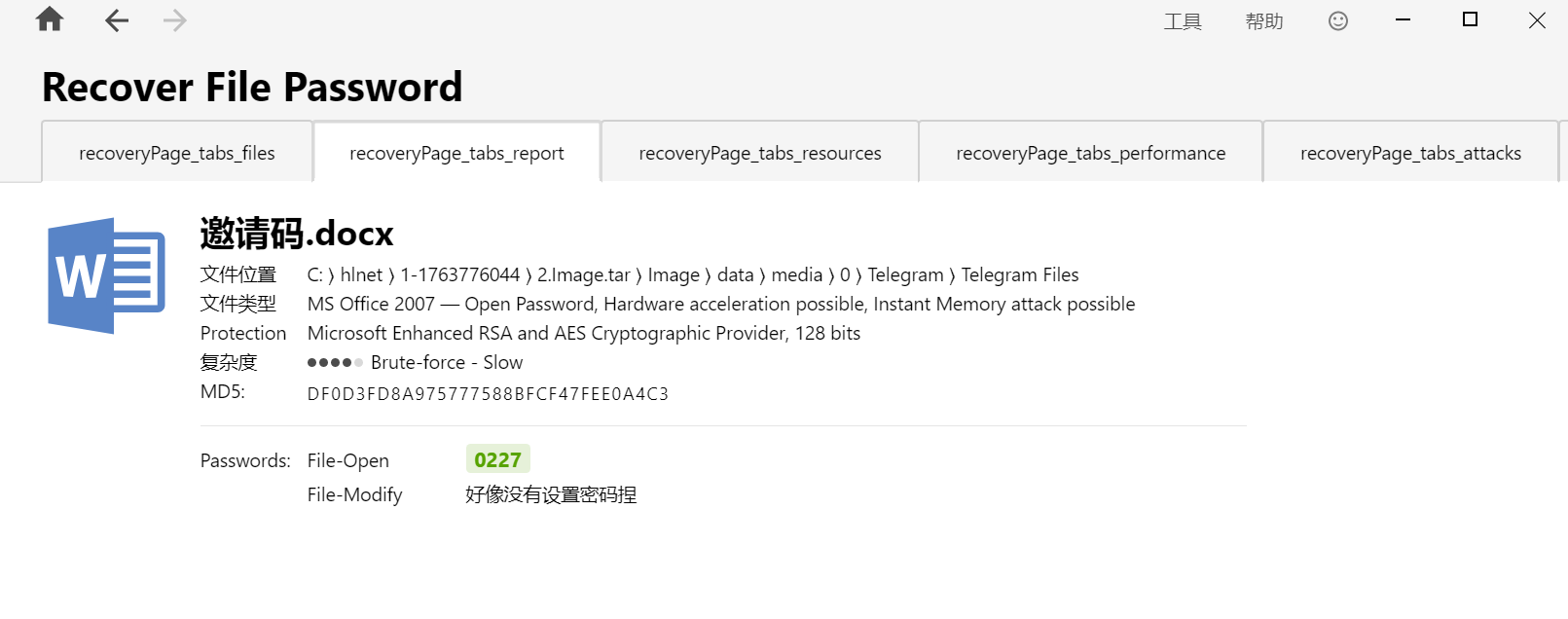

就在上边那题的下边,直接索引搜索也能搜到,然后就能定位到上边那题(hhhh)

欸要密码,根据提示爆破一下

得到密码0227,打开即可

所以第三行是M3n4O5p6Q7r8

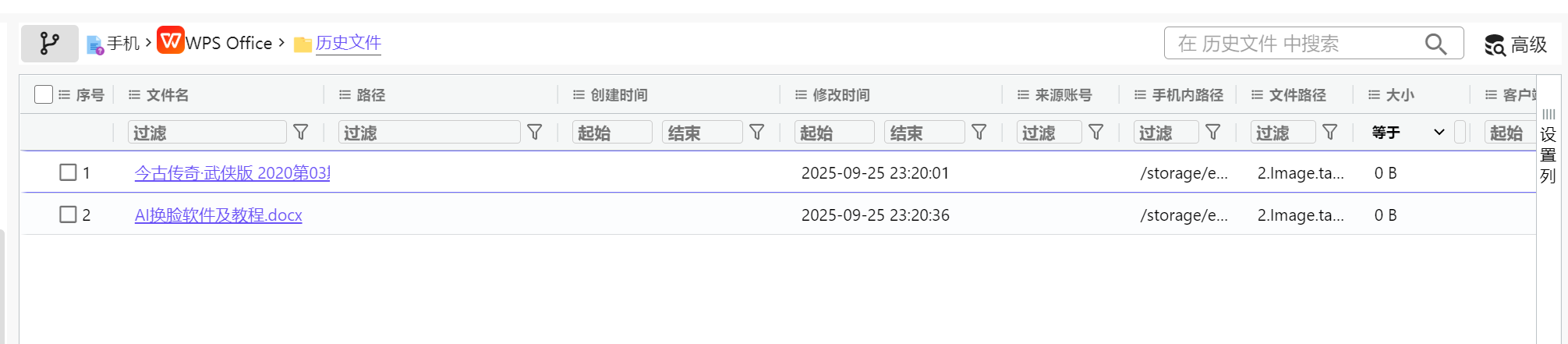

27、分析手机检材,机主通过WPS应用最后打开的文档名称是?(答案格式:包含后缀,如123Abc.docx)

这题两个做法,一个是你火眼直接看

看时间,答案就是AI换脸软件及教程.docx

第二种就是仿真一下,意义不是很大,但我试过确实能出来,就是这个答案

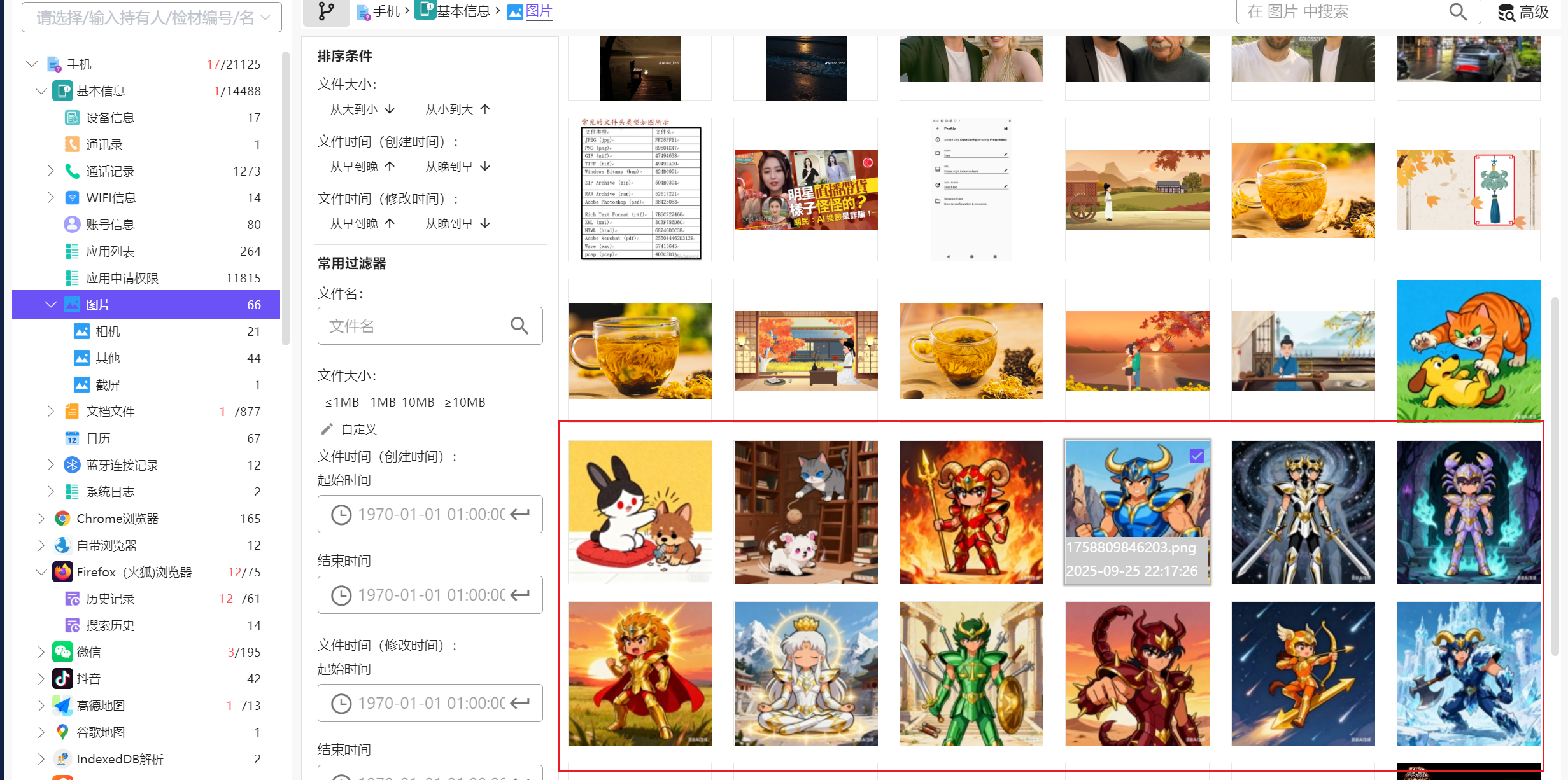

28、分析手机检材,分析系统自带的相册应用,相册中的图片有多少张来源于豆包应用?(答案格式:仅数字)

一开始想在豆包的data文件里翻一下,但是没翻到

不过豆包生成的AI都是带着特殊标签的

所以我们直接去相册应用找一下有几张这样子的就好了

数了一下是13张

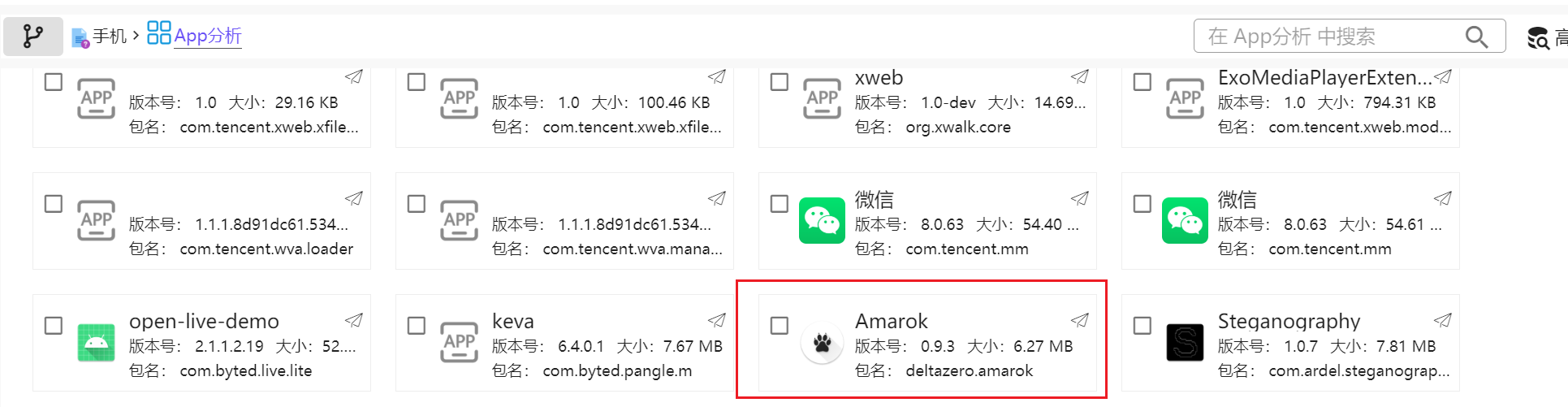

29、分析手机检材,机主安装的哪个应用可以对应用和文件系统进行隐藏,请给出该应用的包名是?(答案格式:com.tencent.mm)

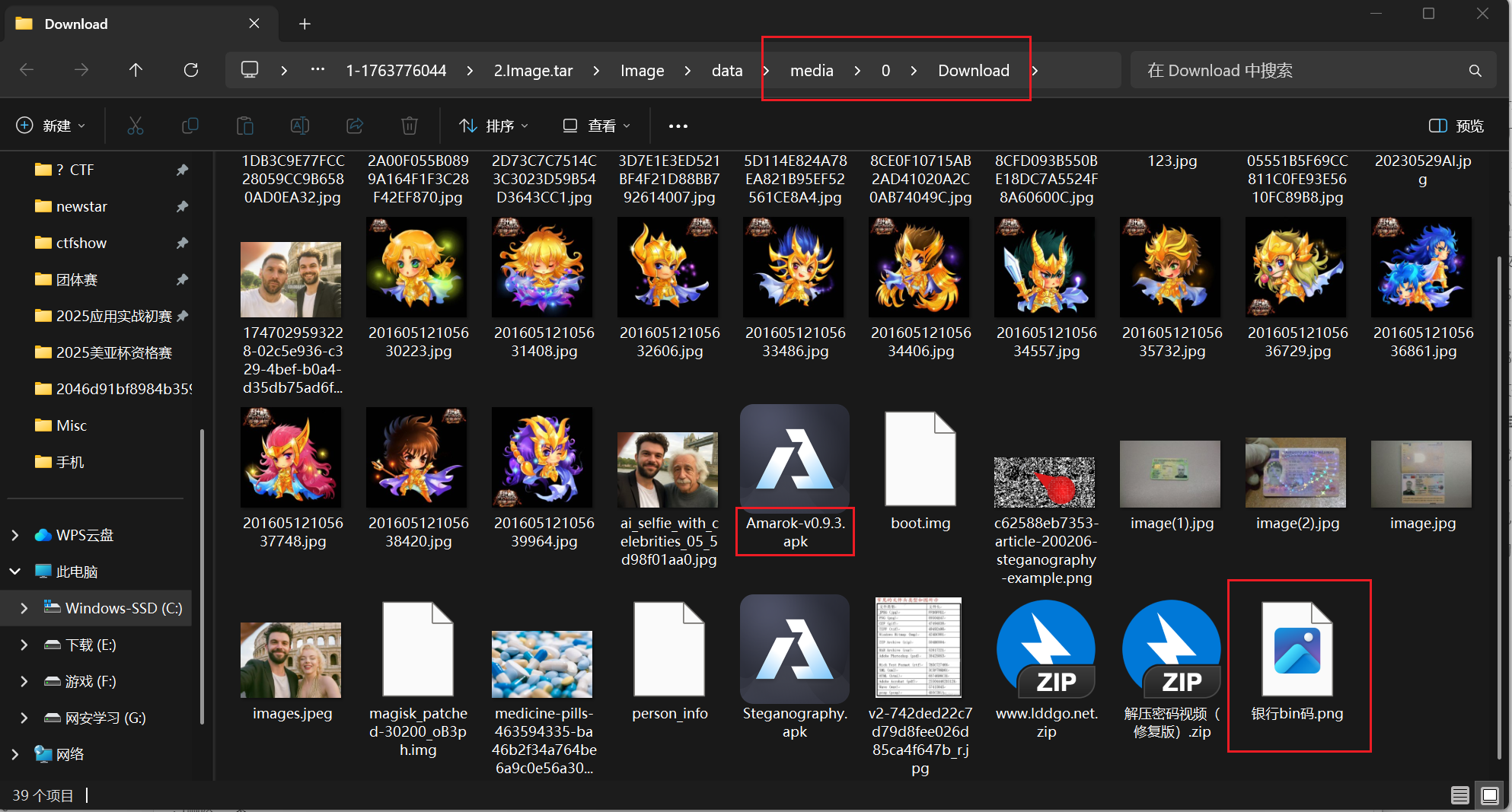

要对应用和文件系统进行隐藏,我们得先找到这个APK

一般这种的特殊小众应用有着很特殊的包名和logo

遍历之后很容易确定是这一个

一开始也有怀疑是右边那个

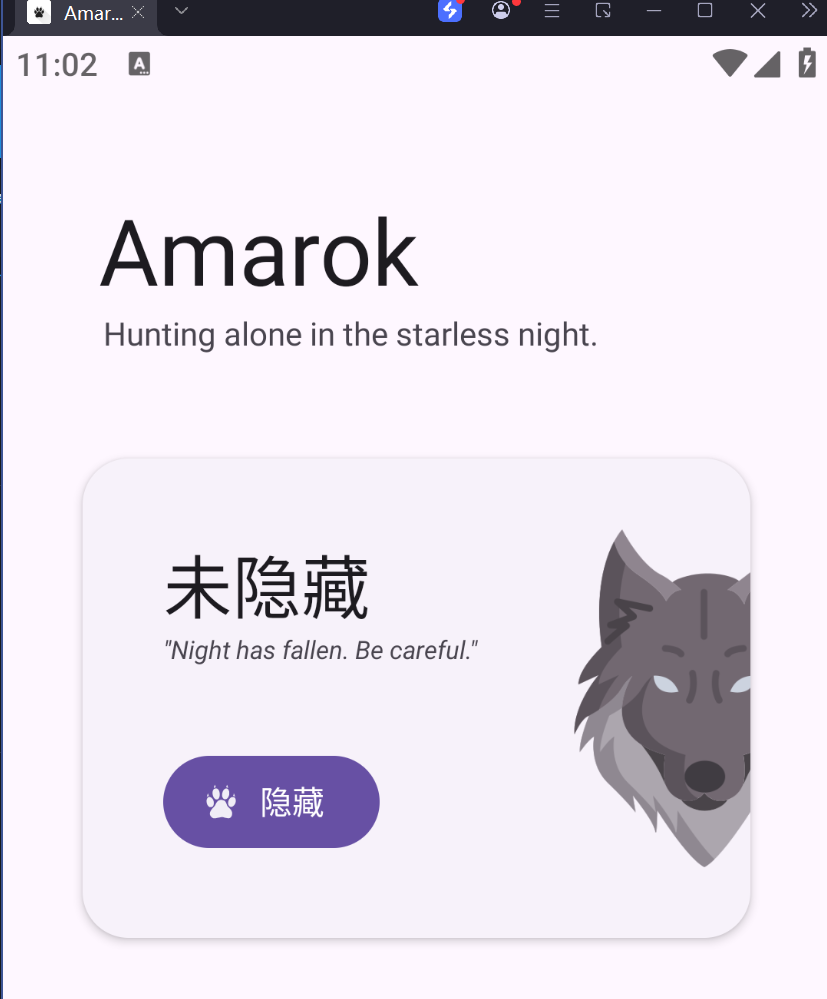

我们安装看看就行

安装完发现肯定不是这玩意了(其实我一直觉得这个可能有用来着,但是到最后都没用上)

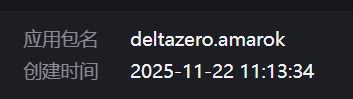

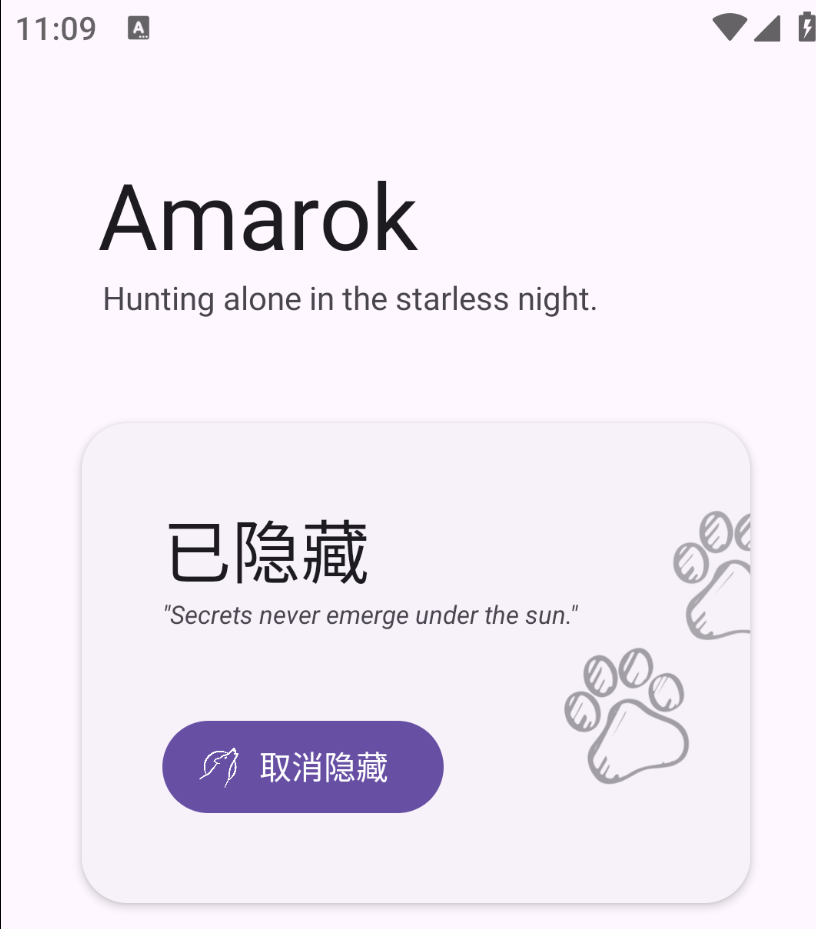

安装完Amarok,就确定了,就是这玩意会隐藏

30、接上题,该应用隐藏的图片文件名是?(答案格式:包含后缀,如Abc123.jpg)

找到隐藏图片是什么,首先要找是咋隐藏的

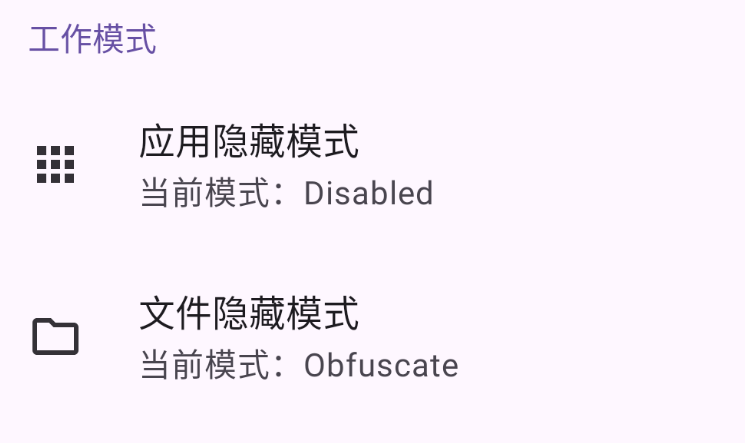

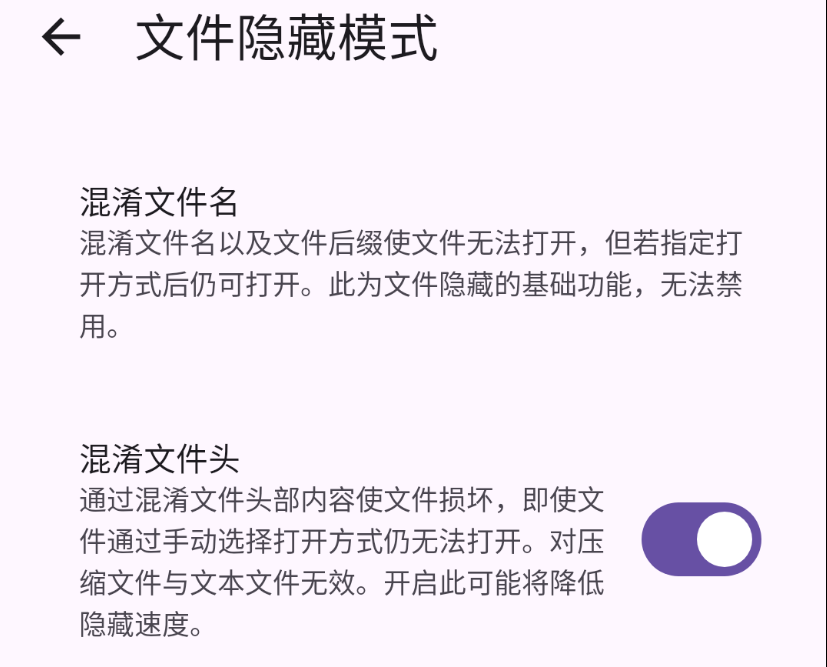

发现这个软件有很多可以自定义的隐藏方式

所以我们还是应该仿真一下

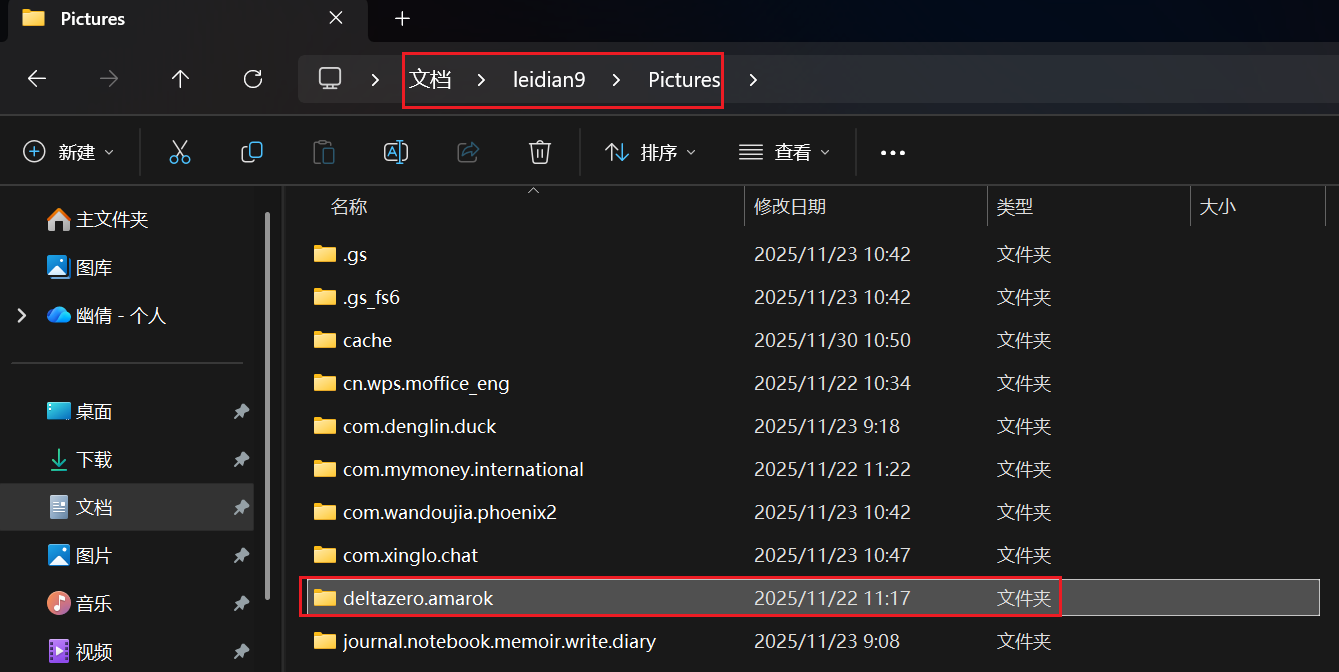

安装好了已经,我们先把data包拷到雷电的共享文件夹/Picture

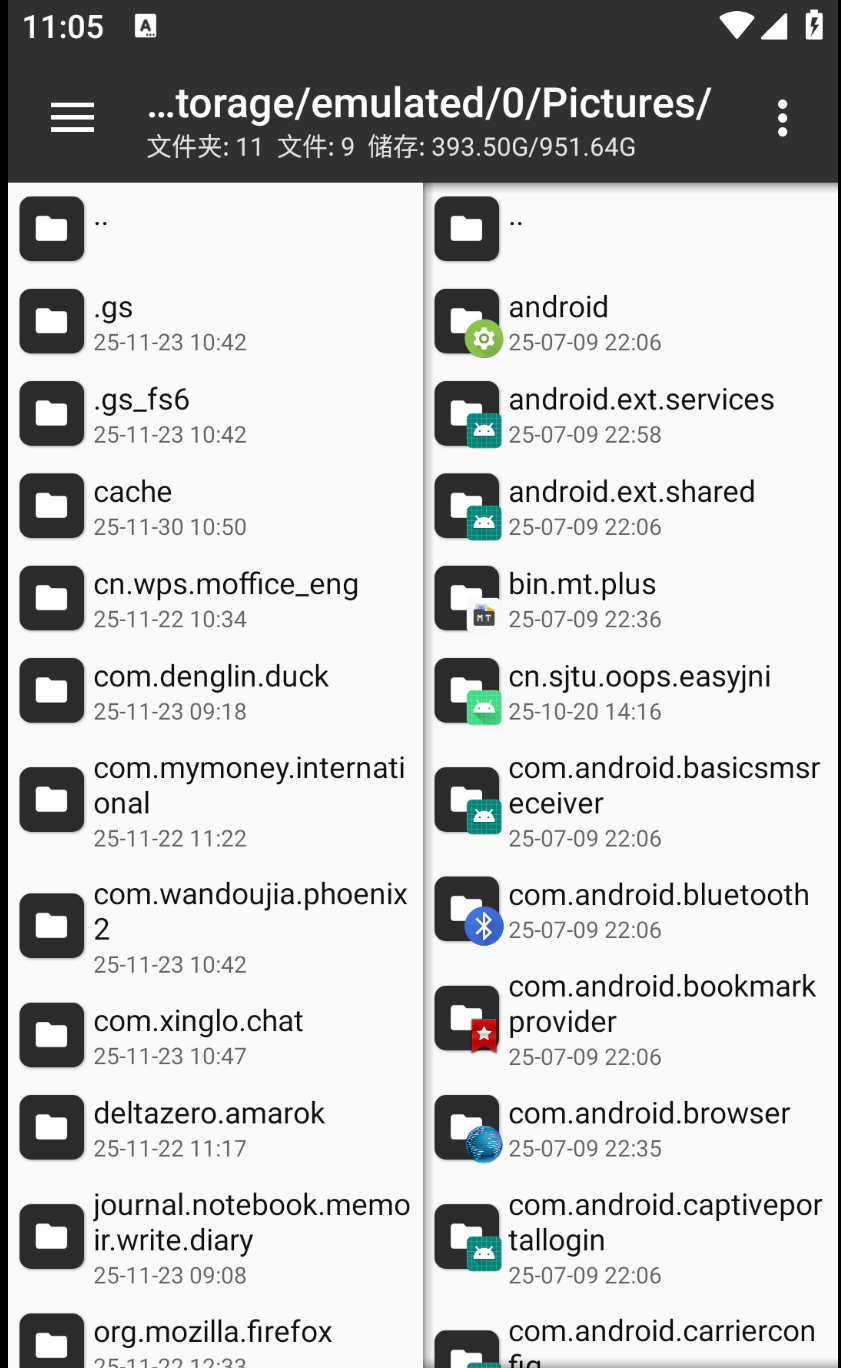

然后在雷电里打开MT管理器

左边到../0/Picture的共享文件夹里

右边到/data/data里,放包的

长按选择复制

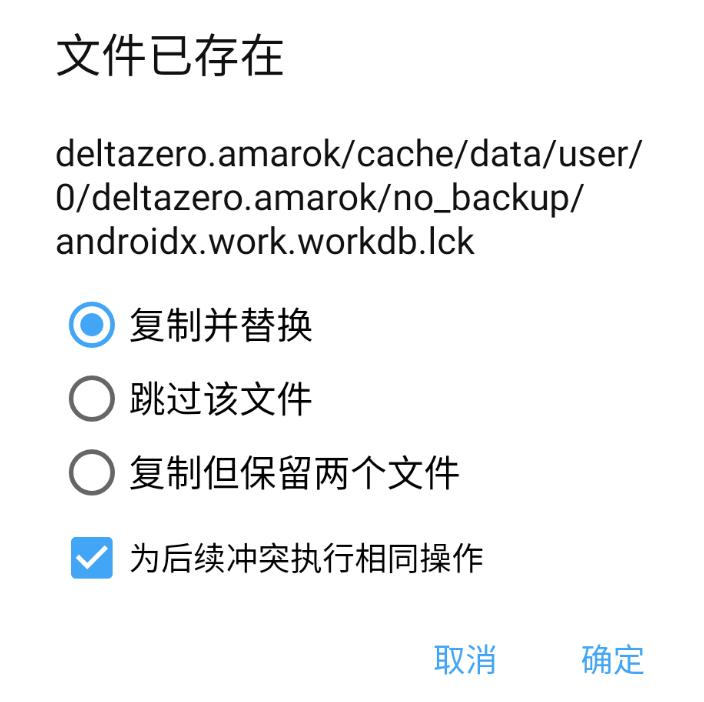

全部复制并替换,然后打开软件,就已经有了犯罪嫌疑人的设置系统

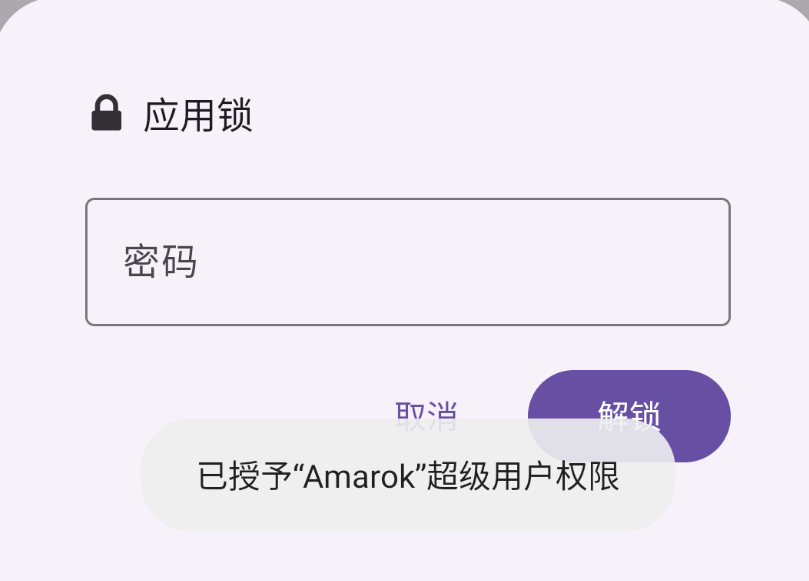

发现还设置了应用锁

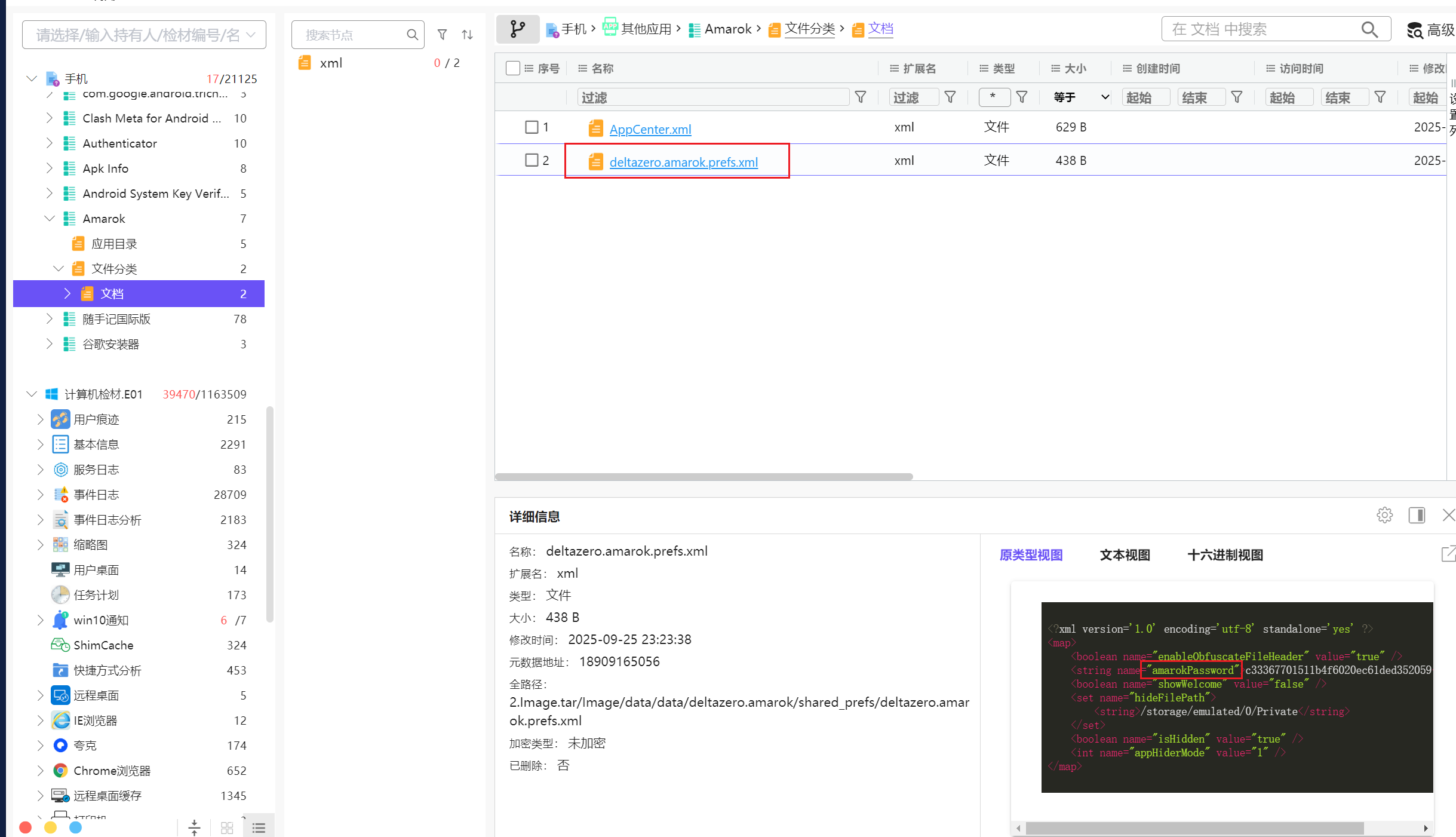

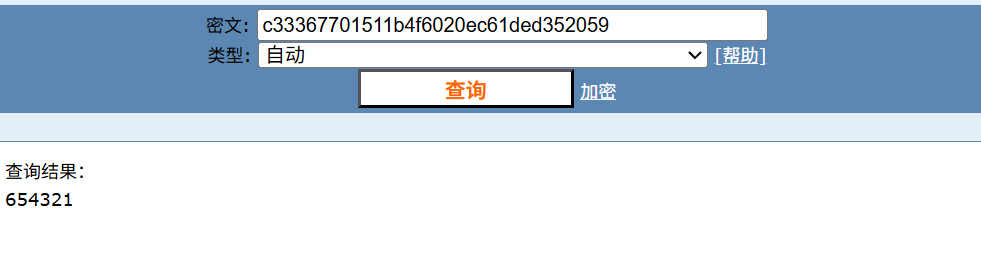

在火眼该软件的分析目录下边发现了xml文件中写了password:c33367701511b4f6020ec61ded352059

明显是加密过的,看着像md5的哈希值,尝试hashcat爆破

(比赛的时候hashcat一分钟多一点就爆破出来了,我省点事用在线工具写一下),最后得到是654321

成功进入,看看隐藏设置

就是混淆了一下文件头而已其实

隐藏文件就在这边

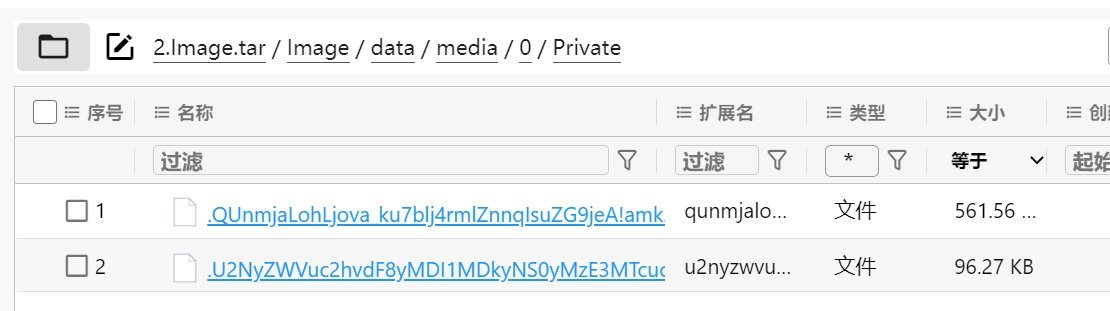

所以我们其实可以直接去火眼找到原来的加密文件

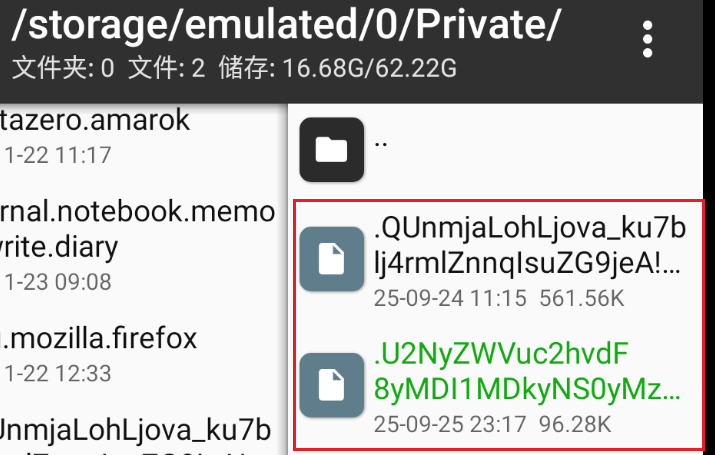

发现了两个加密文件

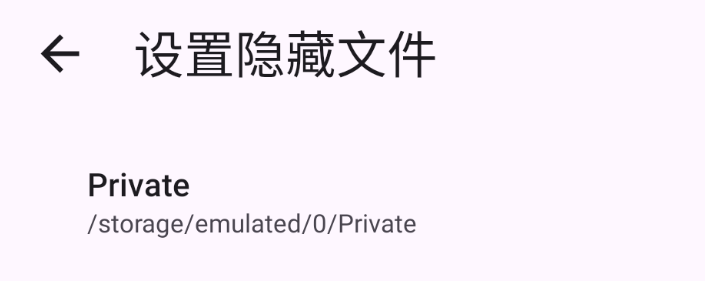

这个之后我们可以直接先保持加密的状态,然后这俩文件复制到/storage/emulated/0/Private这个路径

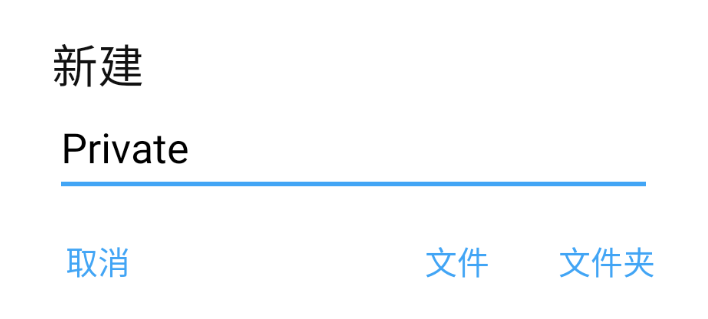

其实一般是没有Private的路径的,我们需要自己新建一个过去

新建一个

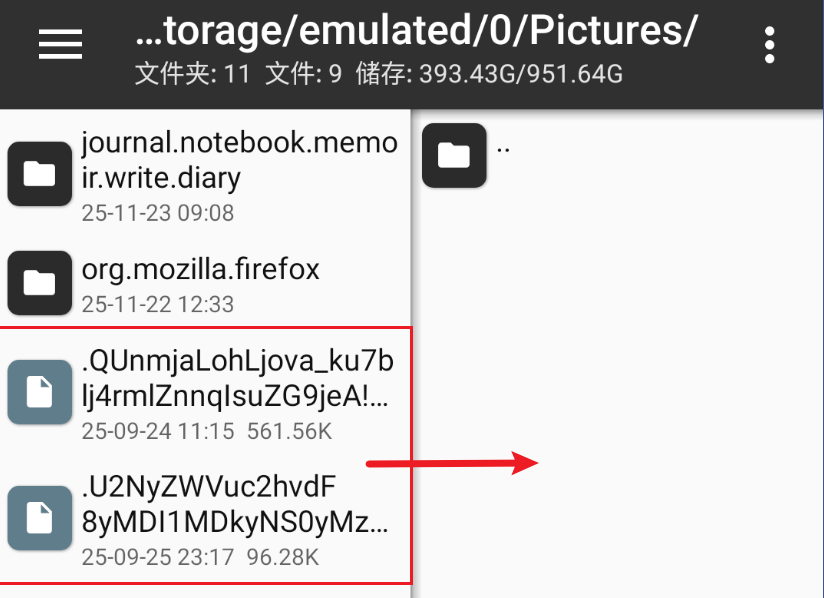

然后左边共享文件夹,用MT复制过去(一定要保证现在这个软件是已隐藏的状态)

然后放过去之后再解除隐藏

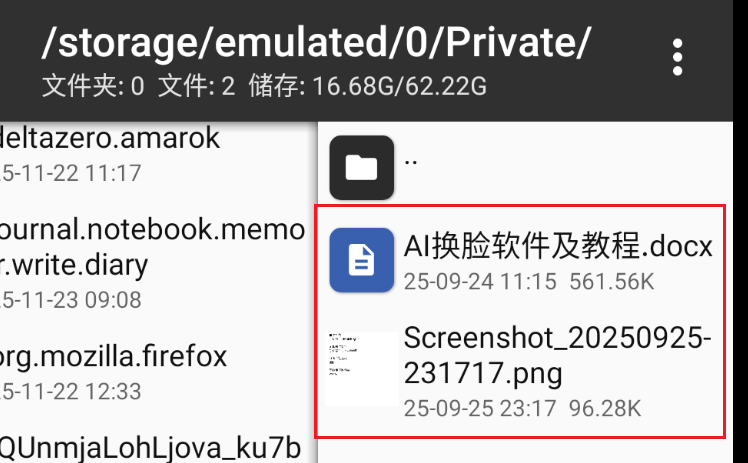

就会发现变成原来的文件啦~

然后这题问的图片文件很明显就是下边这个啦

Screenshot_20250925-231717.png

31、接上题,找到机主记录的仓库门禁密码是?(答案格式:按照实际值填写)

接上题,这个解开的图片文件就是门禁密码存放处

所以答案是606888

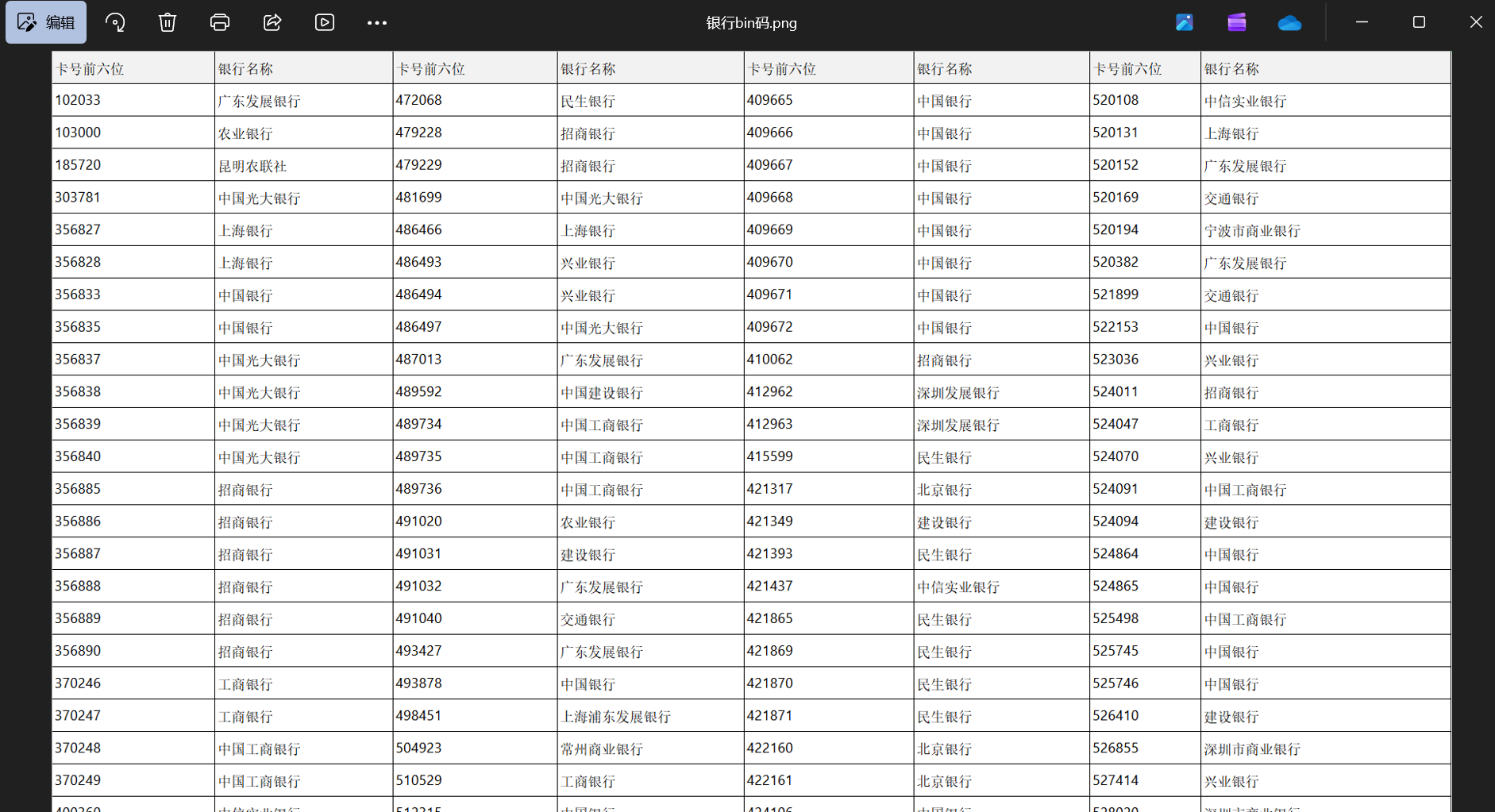

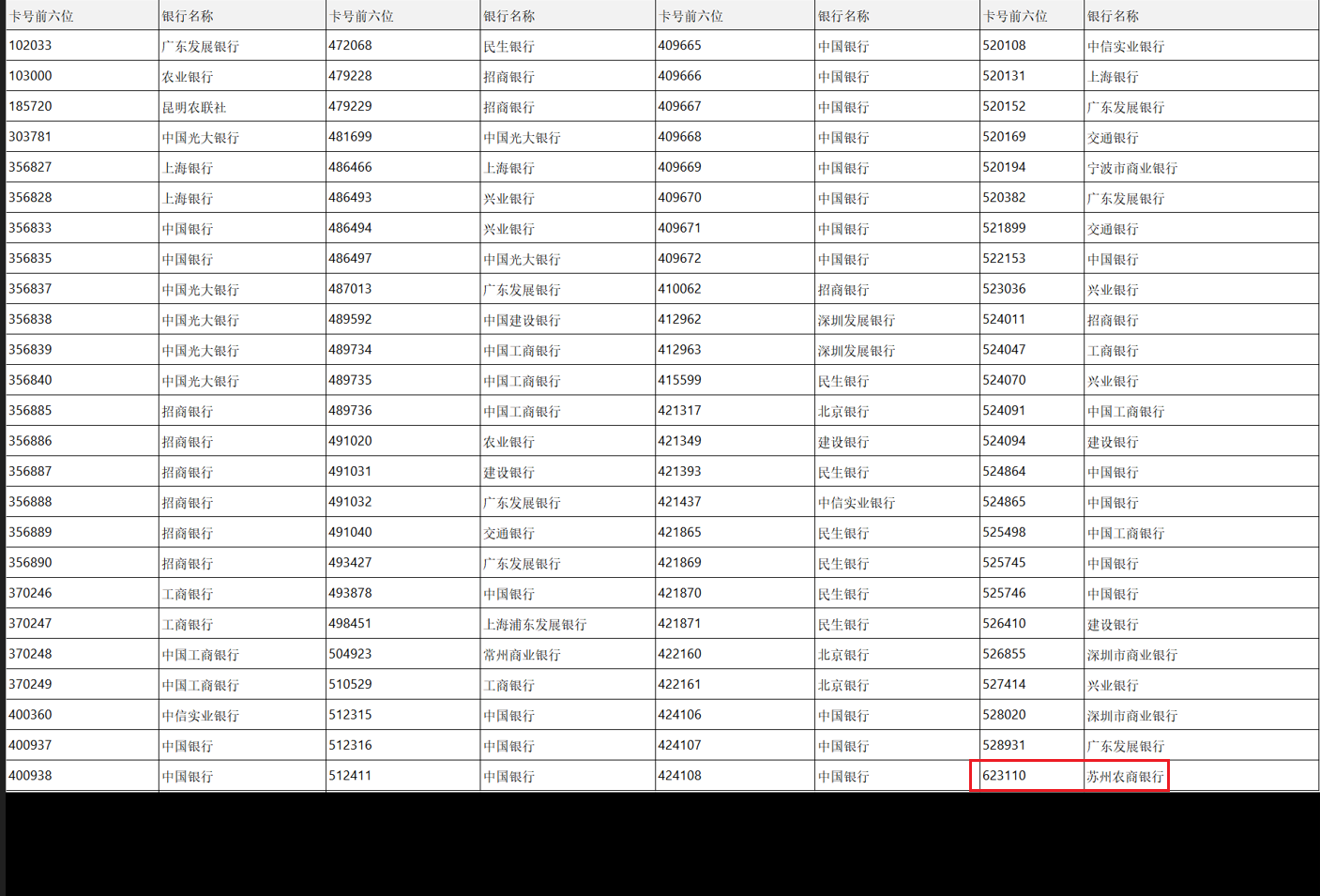

32、请分析手机检材,从检材中找到机主给微信好友转账的好友卡号所属银行名称。(答案格式:需与检材中记录的银行名称一致,如招商银行)

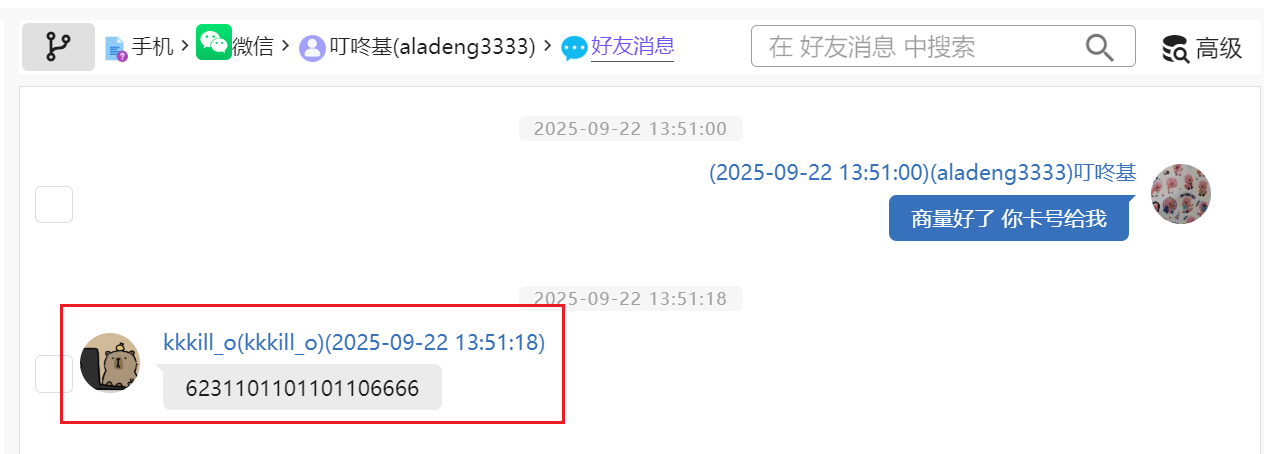

微信聊天很少,很容易定位到这个银行卡号

但是这是哪个银行呢,不太了解

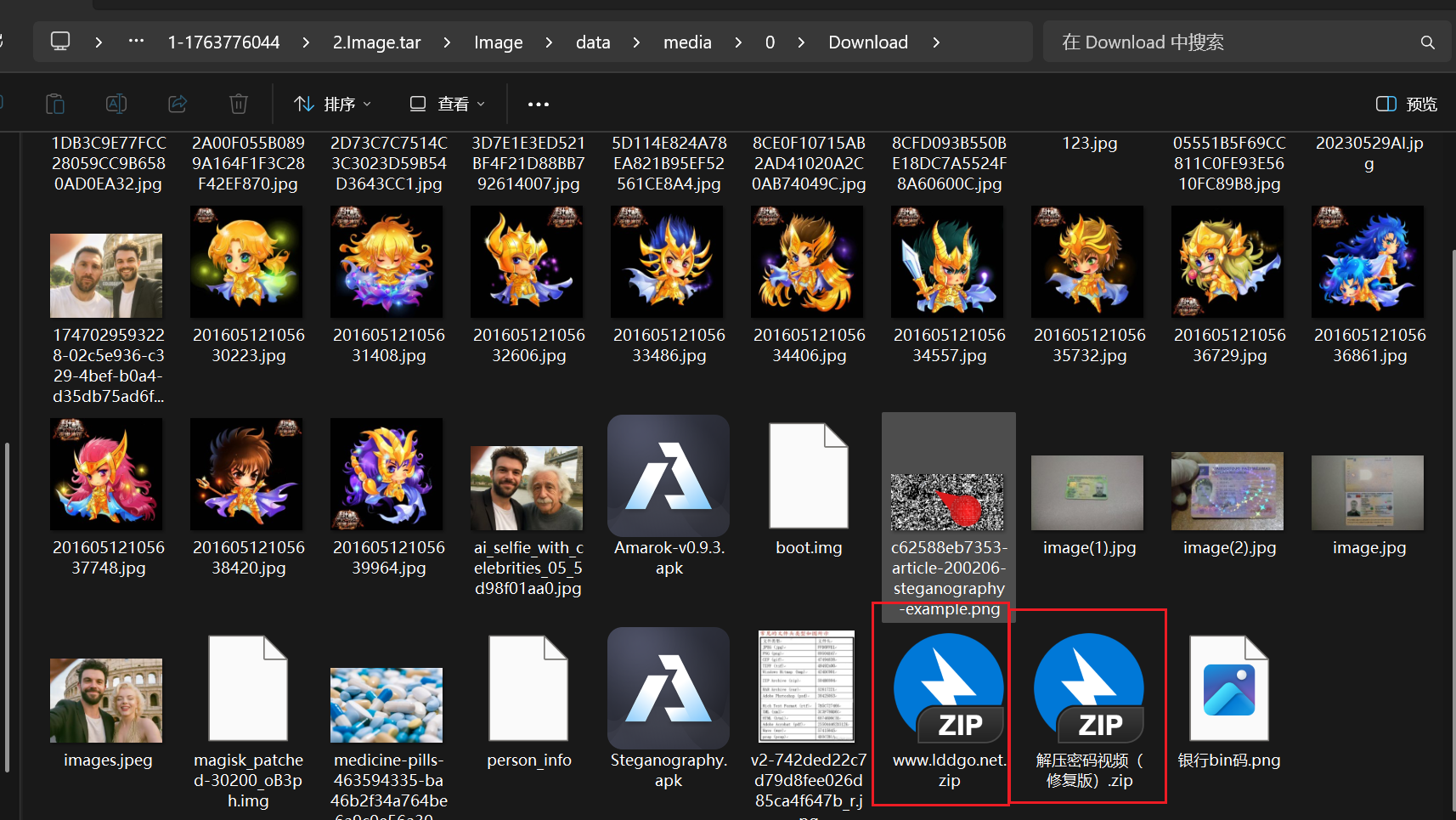

碰巧在追查那个隐藏文件的安装包Amarok的时候看到了下载文件夹里有着个银行bin码的图片啊

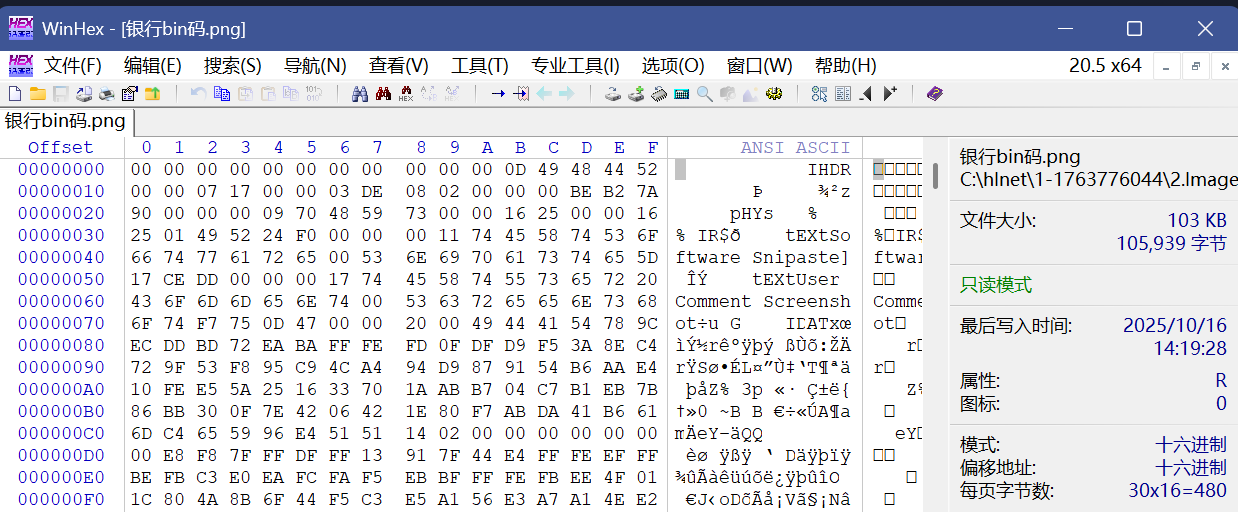

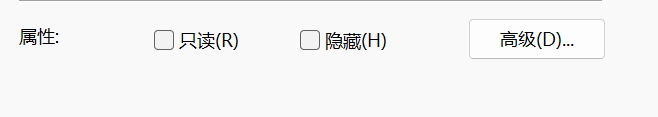

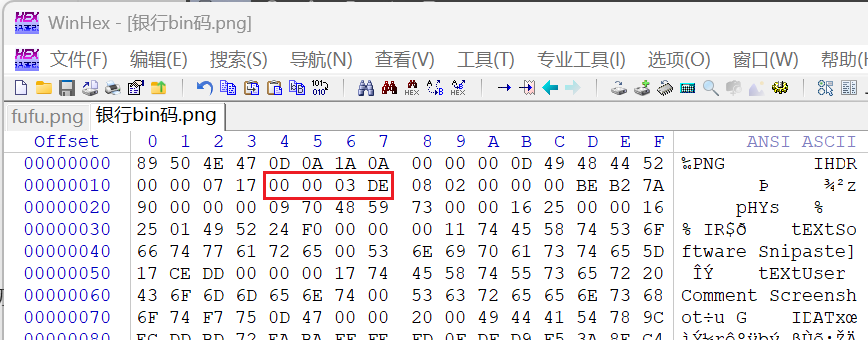

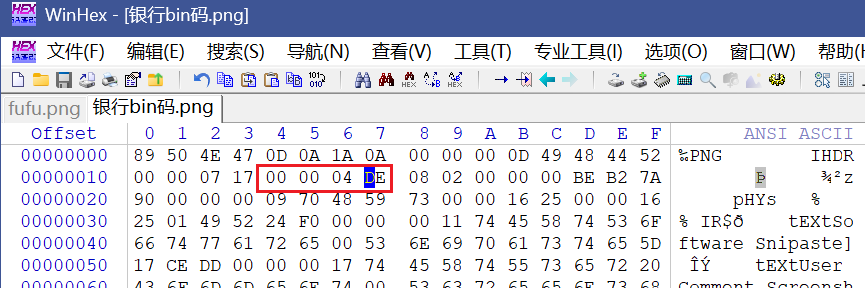

好像坏了,看看怎么坏的

看起来只是文件头损坏了

把只读关了

修一下

好像还是不对,明显宽高有问题

改一下高,懒得算CRC了,稍微扩高一点就好了(其实随波逐流也一样)

看见了看见了,623110开头是苏州农商银行,即答案

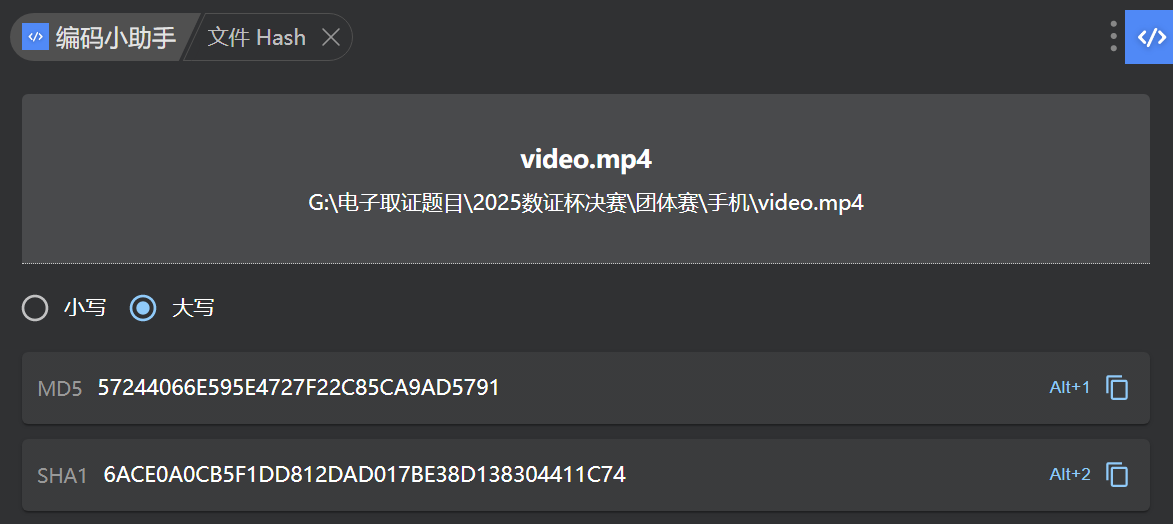

33、请分析手机检材,机主收到了一个视频,该视频损坏后,机主对其进行了修复,请计算修复后的视频SHA1值?(答案格式:字母大写)

收到的视频说的是微信里边那个大老虎小老虎

直接看视频会发现中间有损坏片段

但是在刚刚的下载文件夹里

我们可以直接看到有个压缩包写着已修复

旁边还有本地的摩斯网站(我还以为要去上网机呢)

直接查SHA1就好了,注意字母大写

6ACE0A0CB5F1DD812DAD017BE38D138304411C74

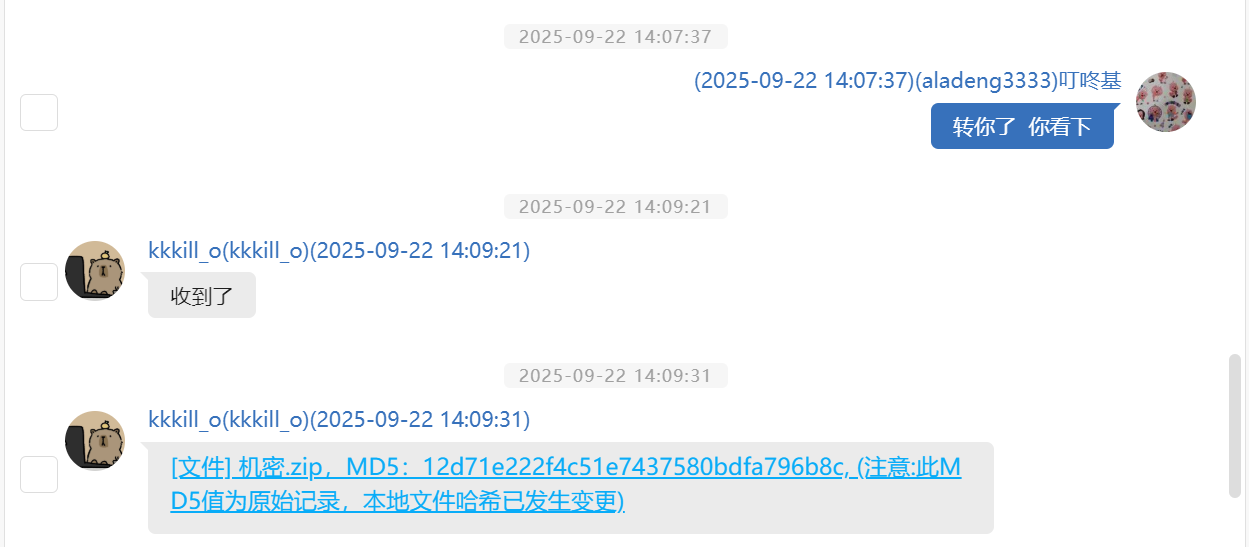

34、请分析手机检材,加密压缩包的解压密码是?(答案格式:需与线索一致)

加密压缩包就是这个机密,说的也很明确了,就是那个视频,而且说的很明确是摩斯

大老虎为摩斯密码1,小老虎为0,切换的时候就是空格

一开始感觉很离谱,但是赛后想了下也有道理

其实修视频就说明了跟视频内容很重要,视频内容无非是老虎

那就是白的和黄的还有小的和大的的区别

其实应该想到的

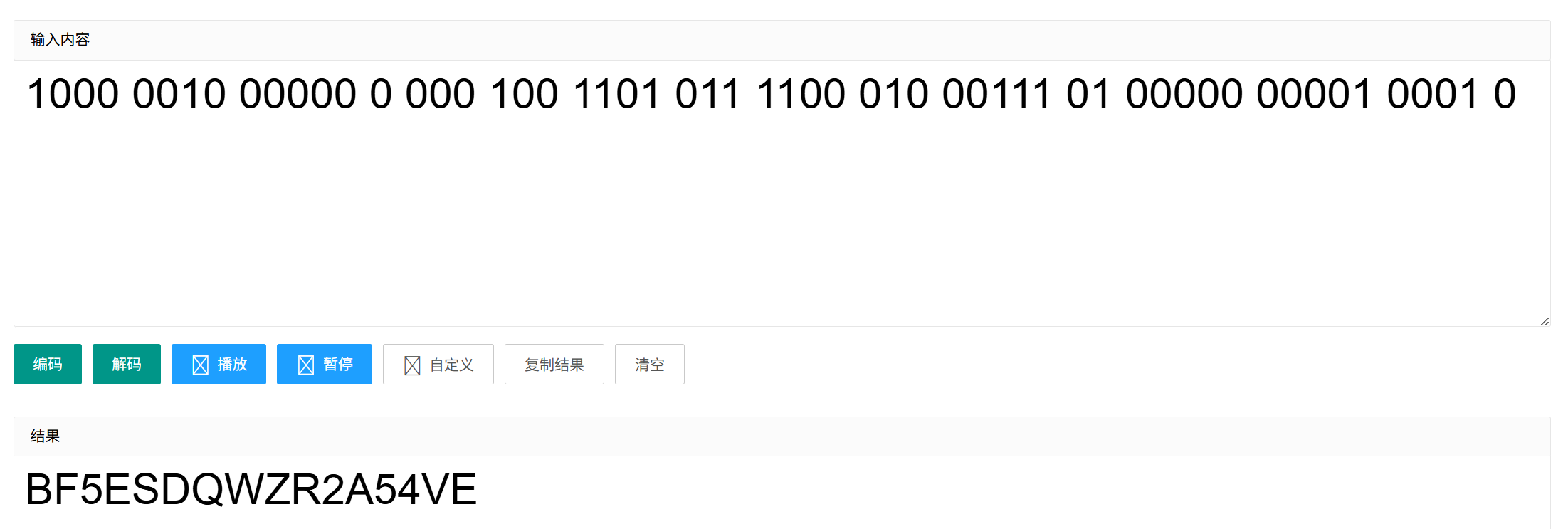

总之这样子就能得到密文:1000 0010 00000 0 000 100 1101 011 1100 010 00111 01 00000 00001 0001 0

向那个本地网站输入

得到密码:BF5ESDQWZR2A54VE,即本题答案

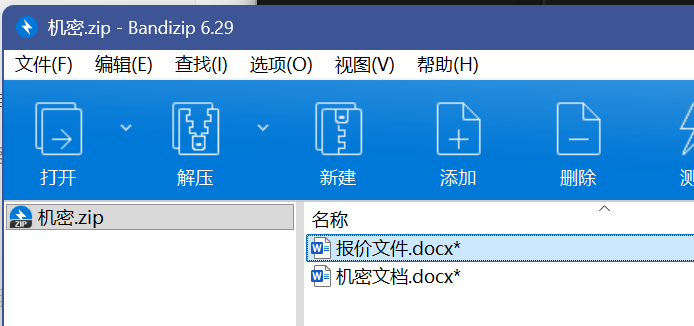

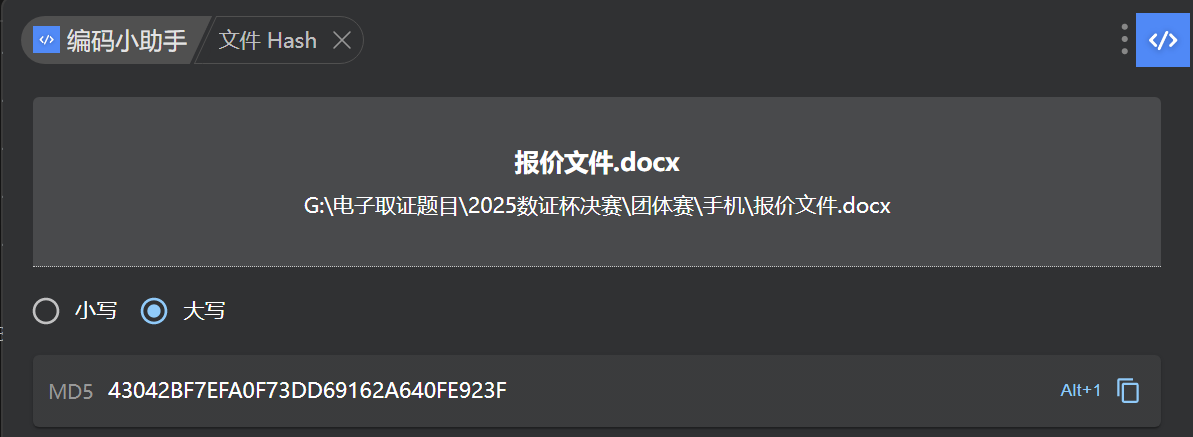

35、请分析手机检材,报价文件的MD5值为?(答案格式:字母大写)

上一题的压缩包解压就好了

所以答案是43042BF7EFA0F73DD69162A640FE923F

总体而言本次手机做的还行吧,除了老虎和版本号以外都做出来了,下次继续努力