2025第六届警铮杯

理论题我就不写了,写一下电子取证和CTF部分吧

电子取证

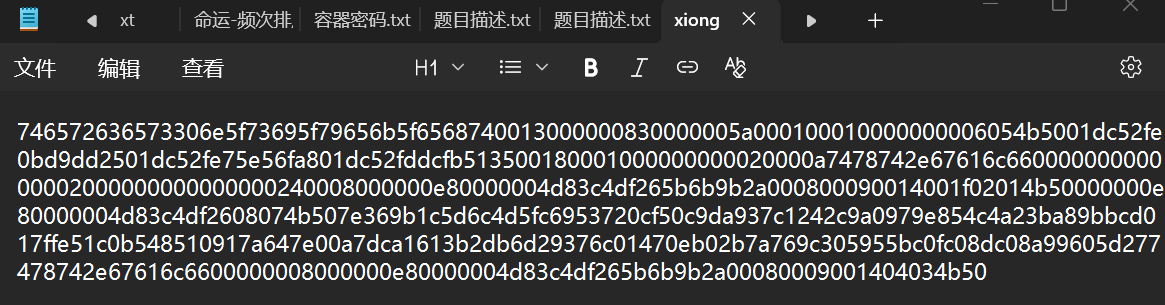

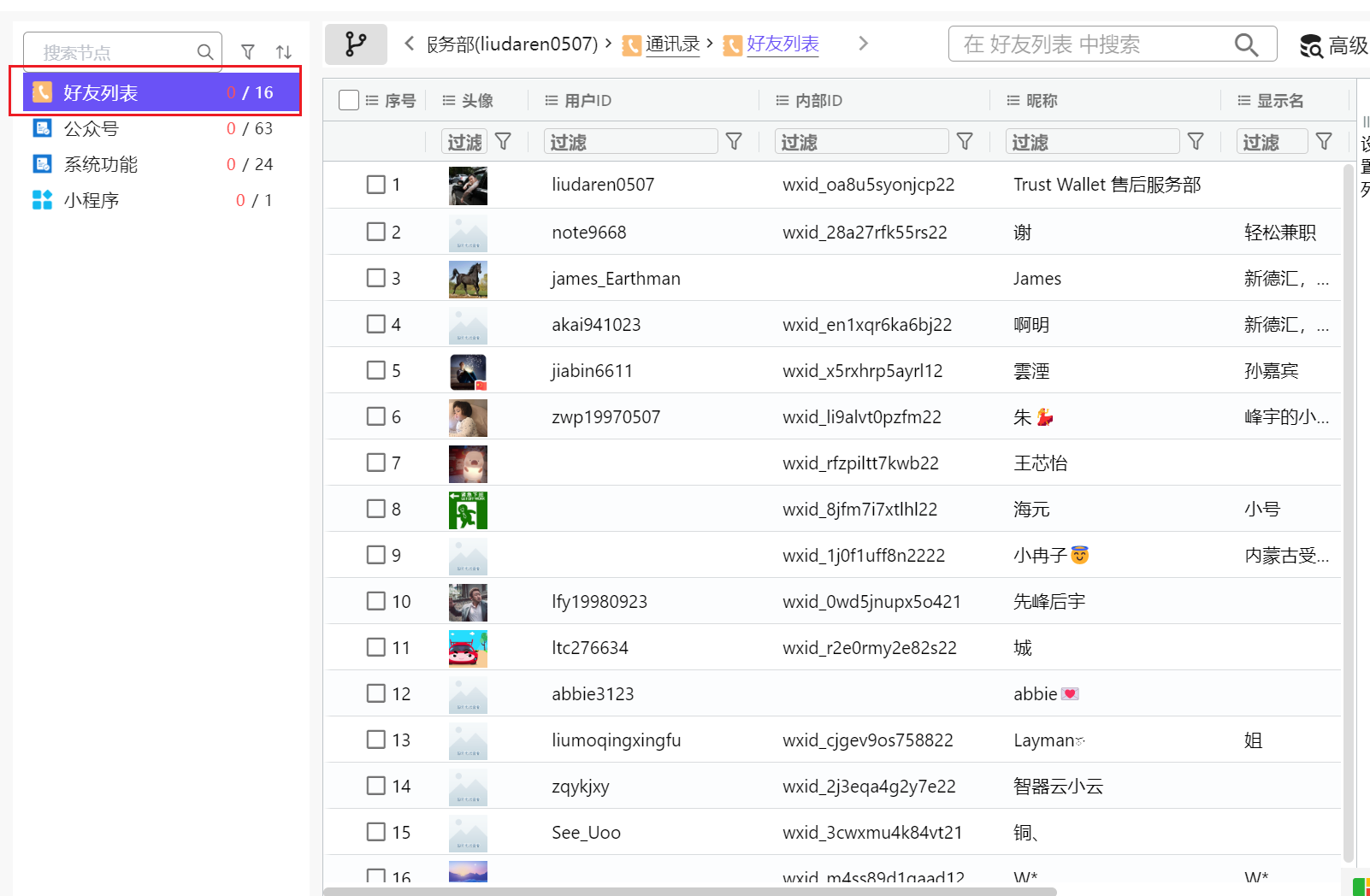

检材比较小,就3个文件

1.现在是手机取证题目(1-6)!分析手机备份文件,该机主的QQ号为?(标准格式:123)(2分)

一开始还纳闷为什么火眼没有仿真出来,结果发现确实压根就没有QQ

是藏在火眼的关联账号里

1203494553

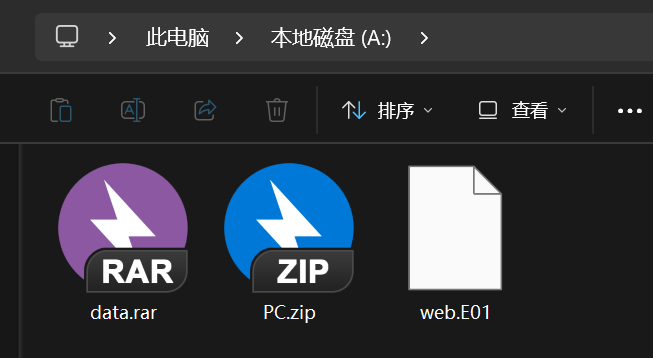

2.分析手机备份文件,该机主的微信号为?(标准格式:abcdefg)(2分)

这就真的火眼分析完直接能看了

wxid_oa8u5syonjcp22

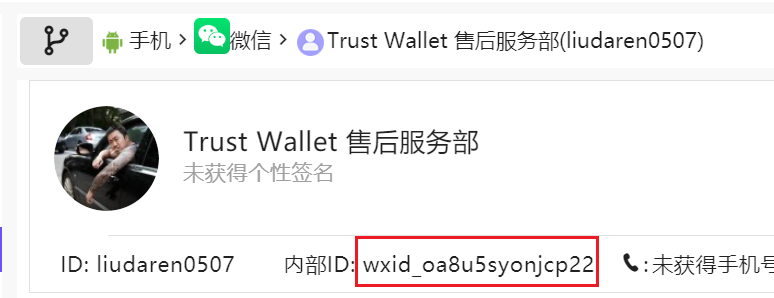

3.请问该手机机主微信共有个现有好友?(标准格式:12)(2分)

在好友列表里直接看,发现是16个

4.请分析机主的银行卡卡号是多少?(标准格式:按照实际值填写)(4分)

有点好笑()

微信翻到说在用友联系他,我们找一下这个软件

能找到这个用友的包,看看内容

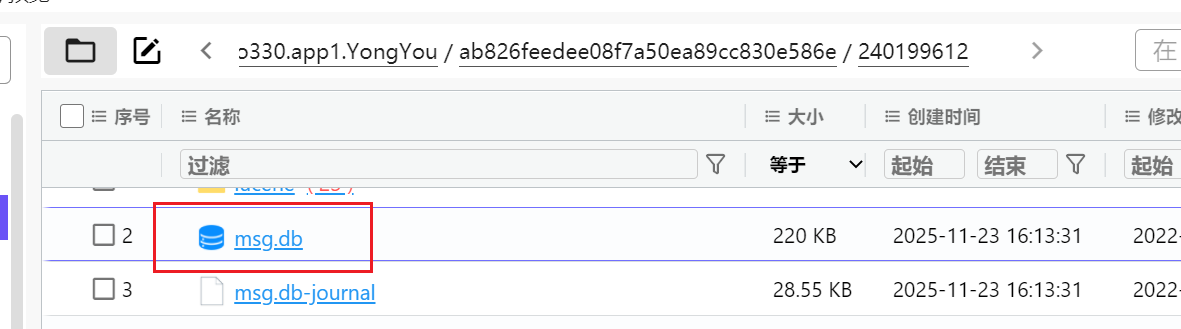

能翻到一个消息数据库,应该就在里边,打开来看看

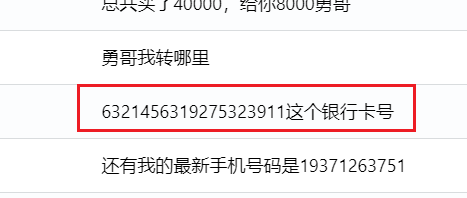

发现了两人进一步对话(怎么还有一天后,太好笑了)

通过两人对话内容,大概可以推测出谁是谁,也可以以此定位前边的id

但是对话量很少所以这边不必要

所以是这个银行卡号

6231276371853671344

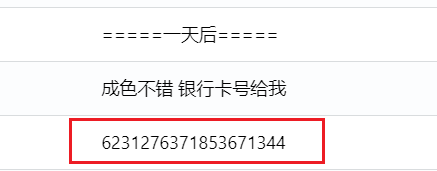

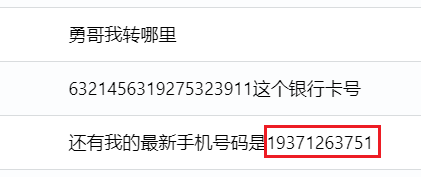

5.请分析出幕后老大王子勇的最新手机号码是多少?(标准格式:1234567)(4分)

同上题,就在下边一点点

19371263751

6.请分析幕后老大的可疑的银行卡卡号是多少?(标准格式:按照实际值填写)(4分)

其实都在这边(),要阅读一下的,阅读完就知道是这个,而上边那个则是手机主人的银行卡号

所以是6321456319275323911

(手机没啥难度啊)

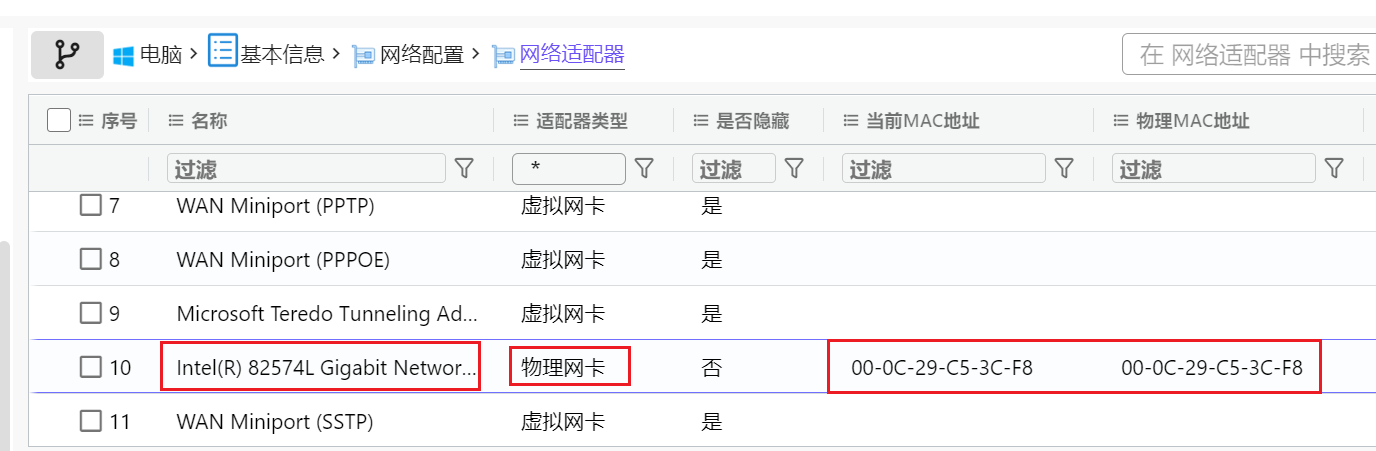

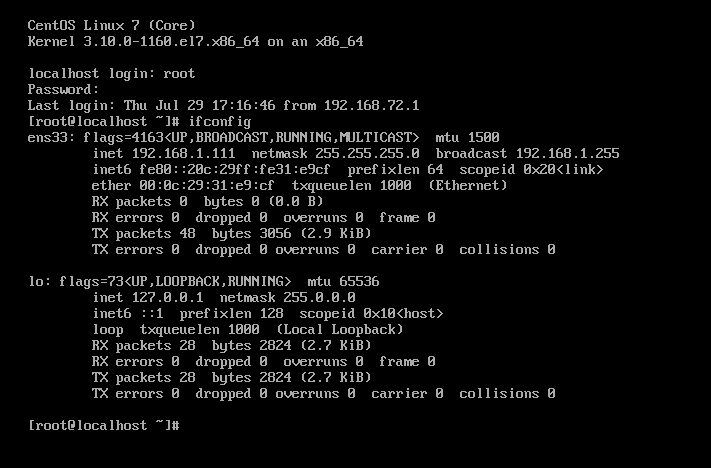

7.现在是计算机取证题目(7-11题)!请问计算机的网卡MAC地址是多少。(标准格式:00-0S-25-C6-E3-5F)(2分)

来看计算机

上来先是一道送分题

确定网卡然后直接看MAC地址就好了

所以是00-0C-29-C5-3C-F8

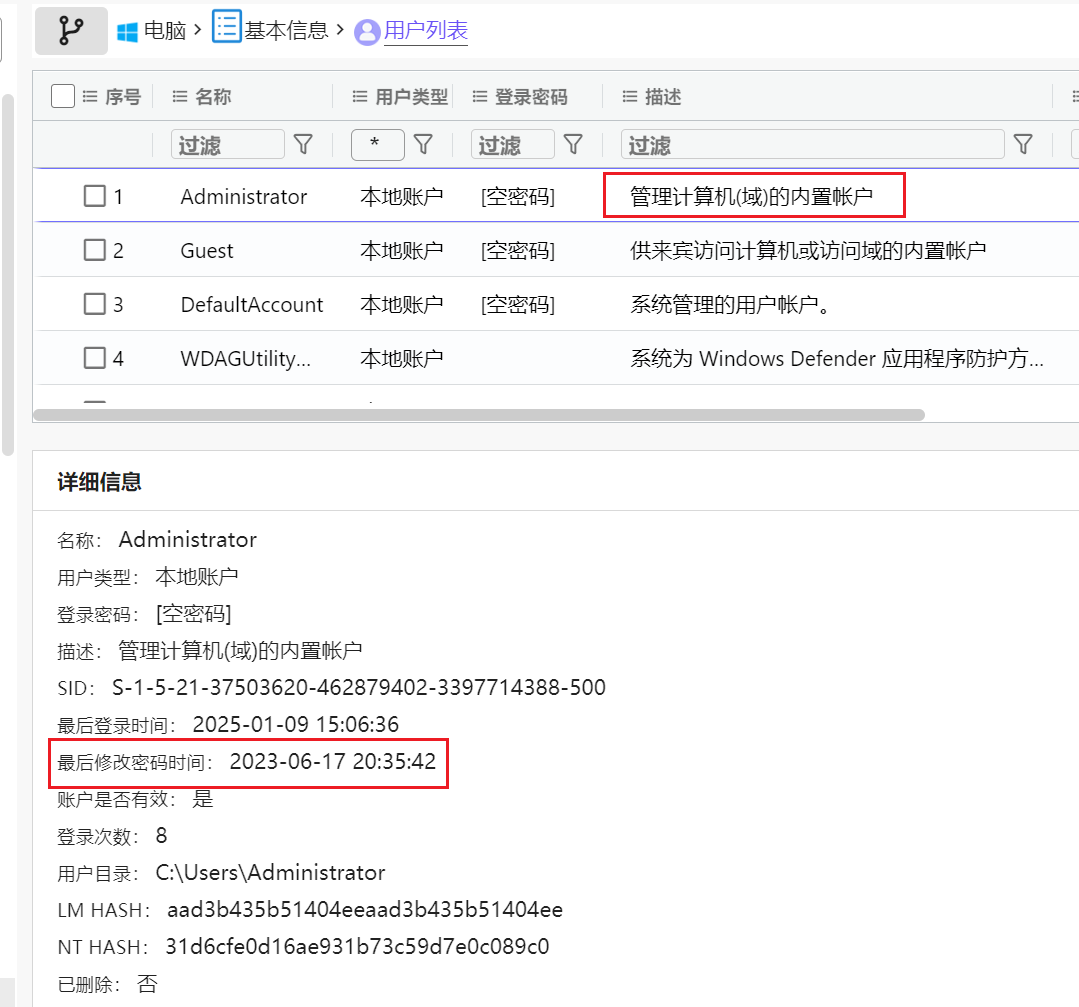

8.请问计算机管理员用户的设置密码时间是什么时候。(标准格式:1970/06/17 23:25:41)(4分)

最后修改时间是2023/06/17 20:35:42

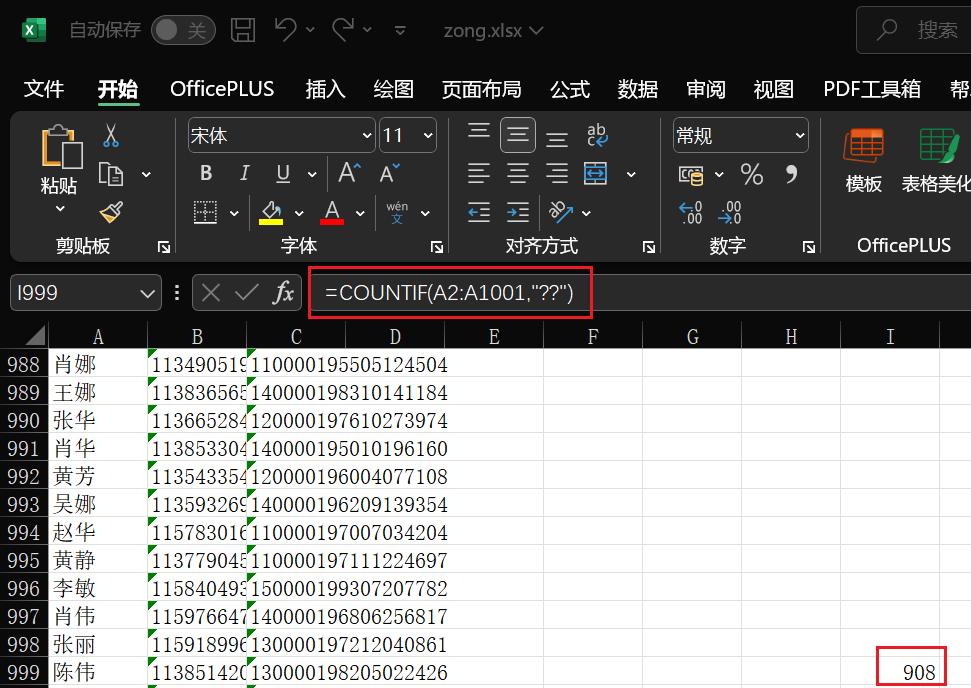

9.分析数据文件夹中的表格文件共有有多少个两个字的姓名人数。(标准格式:10)(4分)

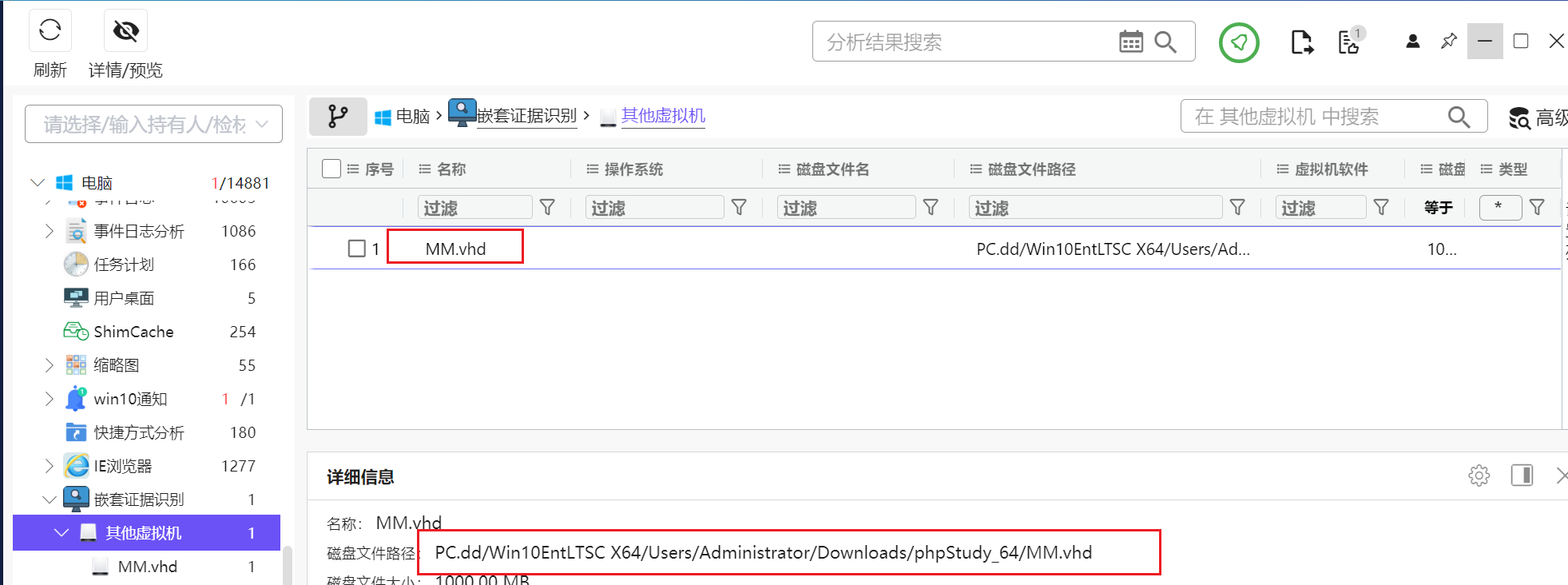

火眼发现有vhd文件,我们在虚拟机里找到这个并双击一下

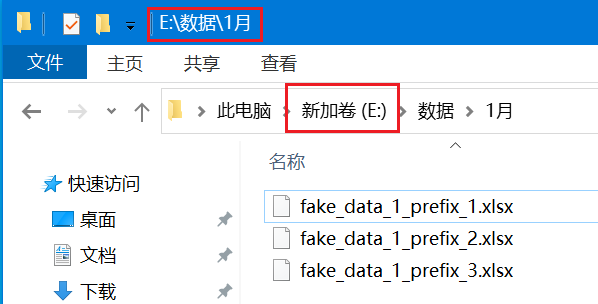

发现这就是所说的数据文件夹

然后就是大数据时间,可以把这些都复制粘贴到一个表里

接着统计就好了,用Excel自带的命令

1 | |

所以本题答案为908

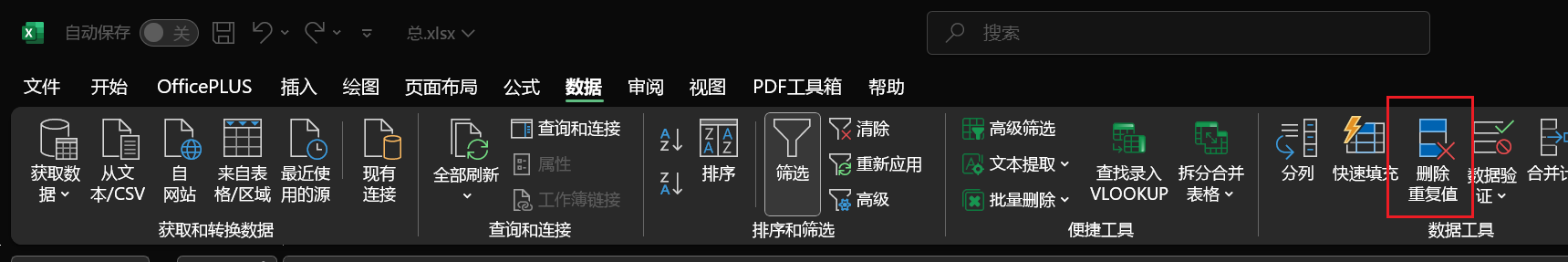

(其实我发现有很多重复的,我是觉得应该要删除身份证一样的重复值,但是主办方答案给的是不删的)

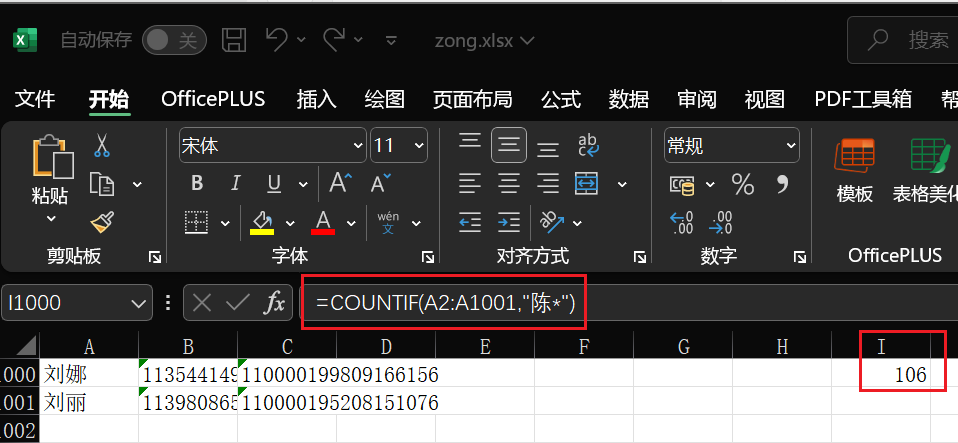

10.请分析数据文件夹中表格共有多少姓陈的人。(标准格式:10)(4分)

我们依旧用Excel进行筛选

1 | |

按照上一题是不删重复项的,但是这题就算不删也算出来是106,主办方给的答案是104(我不知道为什么)

11.请问计算机映射盘的挂载位置盘符是什么。(标准格式:B)(4分)

挂载完就发现多了个E盘,所以是E

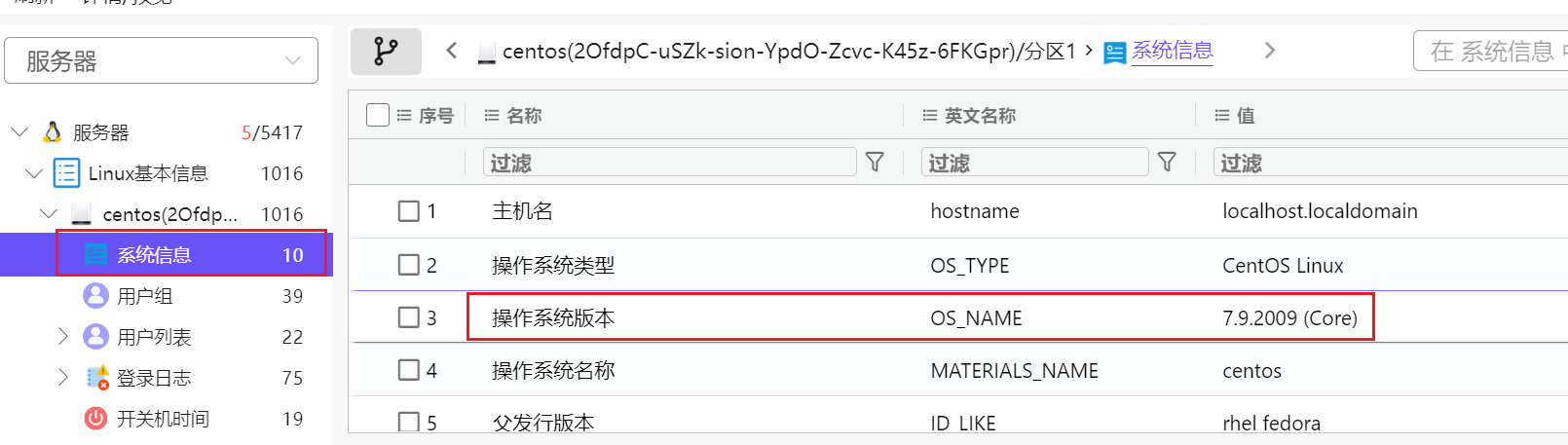

12.现在是服务器取证题目(12-22题)!该服务器的操作系统版本是?(格式:1.1.2001)(2分)

在系统信息中可以直接看出来

所以根据格式,答案应该是7.9.2009

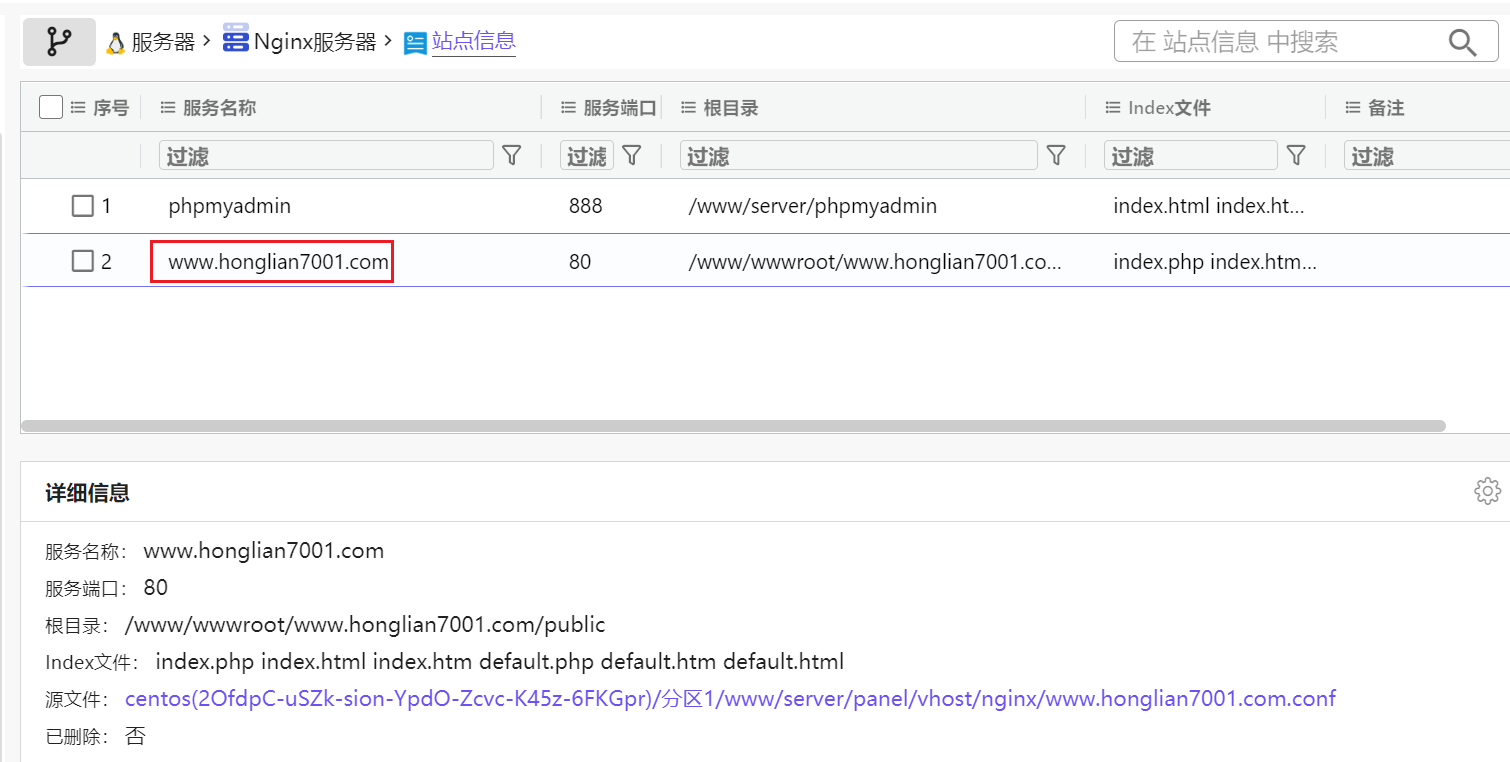

13.网站的域名是?(格式:www.example.com)(2分)

直接看Nginx服务器的服务情况

所以域名就是www.honglian7001.com

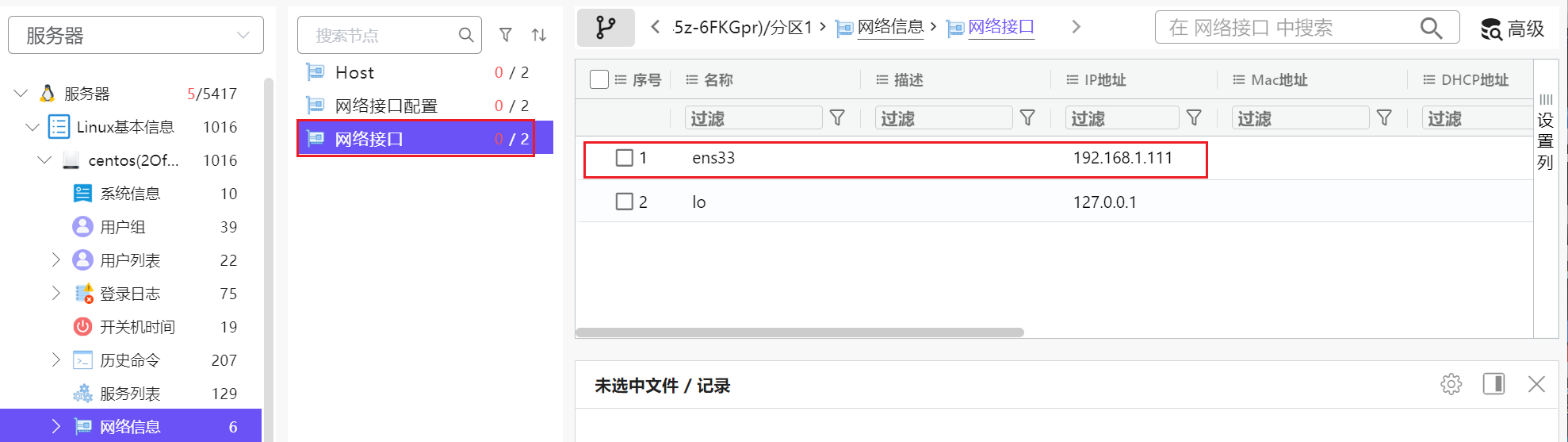

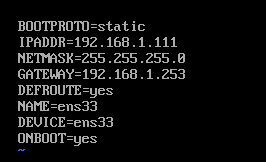

14.Web.01虚拟机中设置的静态ip是什么?(格式:172.0.0.1)(4分)

在网络接口处可以看到静态ip就是192.168.1.111

虚拟机登上去之后看也行,这边密码不是没有,是故意屏蔽了,火眼改成123456了

答案是192.168.1.111

当然也可以直接去网卡界面cd /etc/sysconfig/network-scripts/

会发现开着是static静态的,ip就是192.168.1.111,所以确定了这个就是静态ip,如果把这个static换成dhcp就要乱跑了

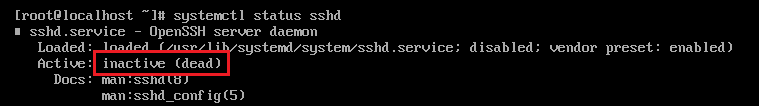

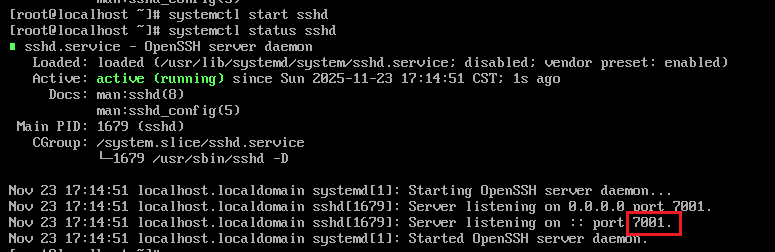

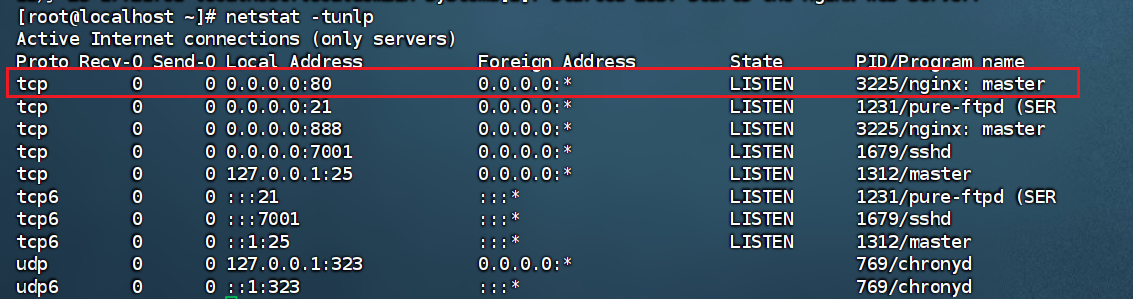

15.Web.01中的ssh端口号是多少?(格式:8080)(4分)

问端口号,直接输入命令

1 | |

噢还没开啊

那我们先启用一下

1 | |

好这回开了,开在7001上了

答案是7001

16.80端口所对应的服务是?(格式:apache)(4分)

netstat -tunlp发现压根就没有80端口开着

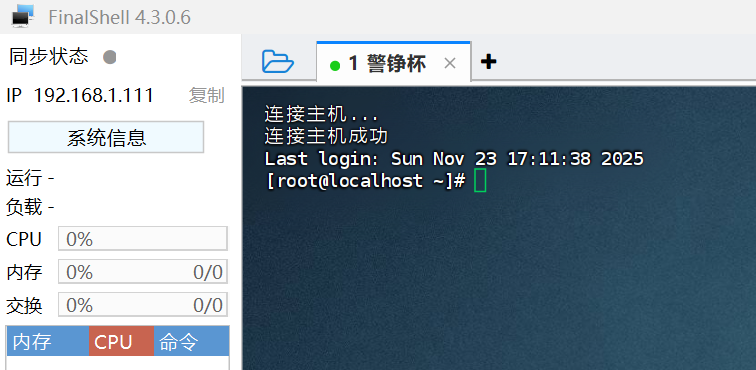

这边不是很方便,其实我们刚刚开了ssh之后也可以直接在finalshell做

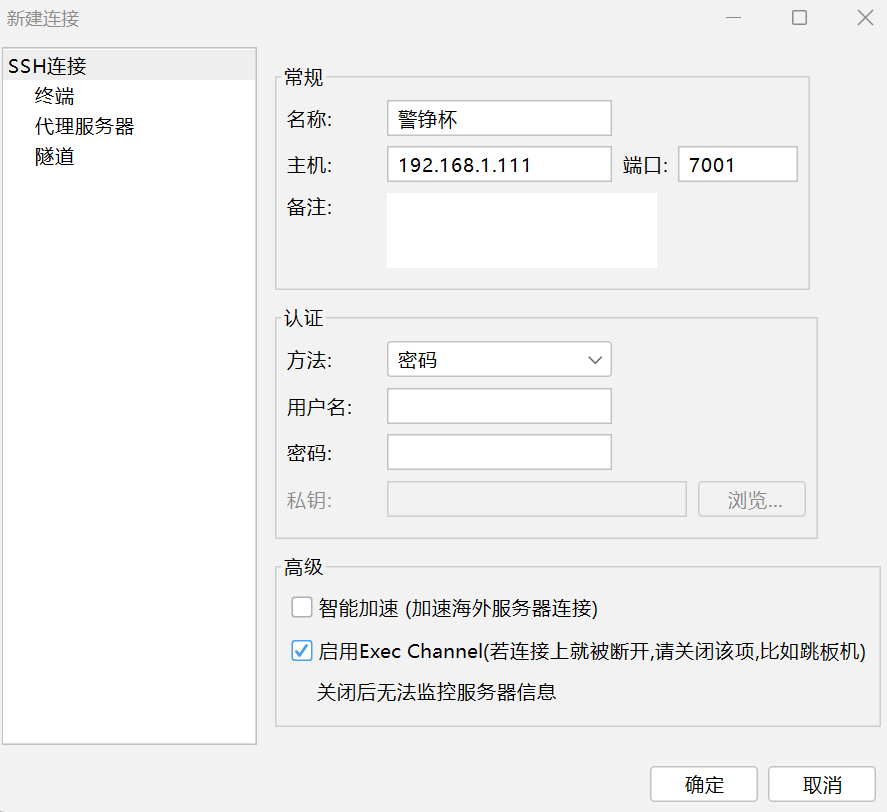

新建个连接

记得这边要和那个ip对应上

就能连接成功啦

这边命令就方便不少

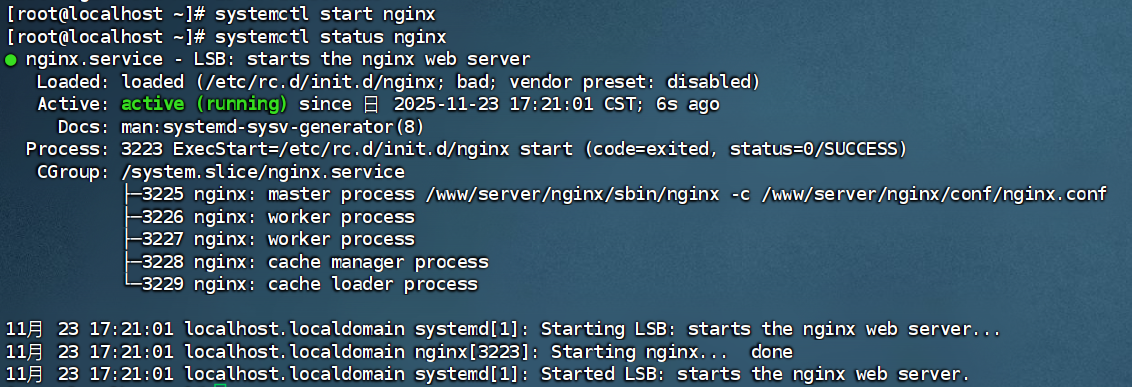

我们看到这边80应该是nginx的服务,但是没有,说明这个没开,我们开一下

1 | |

这个时候再去看

就有啦~所以这一题是nginx

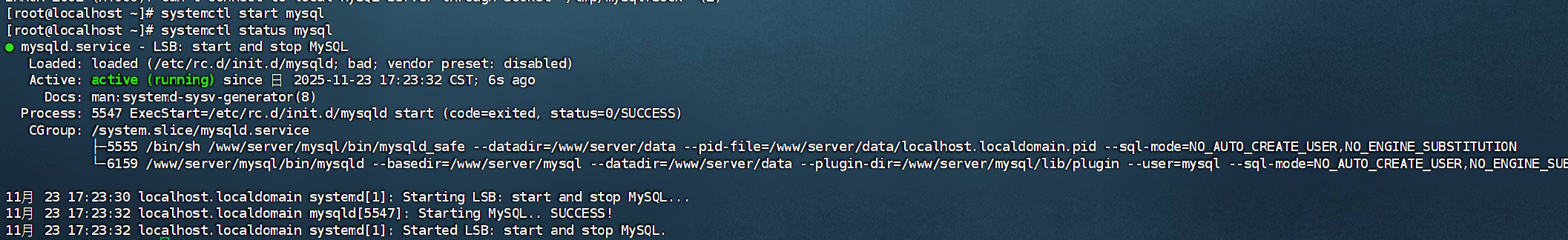

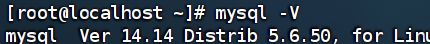

17.mysql数据库的版本是?(格式:1.1.11)(4分)

刚刚的那边我们可以看到mysql没开

所以依旧一样

1 | |

然后直接mysql -V就能看啦

所以版本号是5.6.50

18.该网站的数据库名是?(格式:ads_fdcx1234)(4分)

火眼能直接看见,格式也符合

就叫www_honglian7001

19.该数据库名下有多少张表?(格式:55)(4分)

咱打开看看就知道了

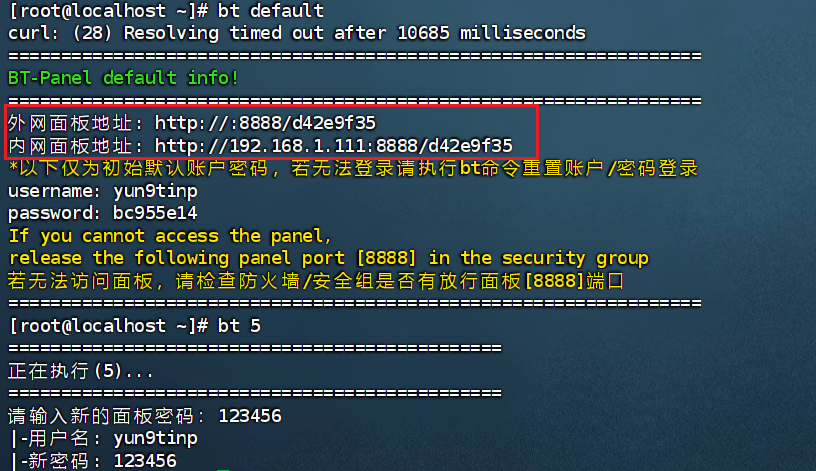

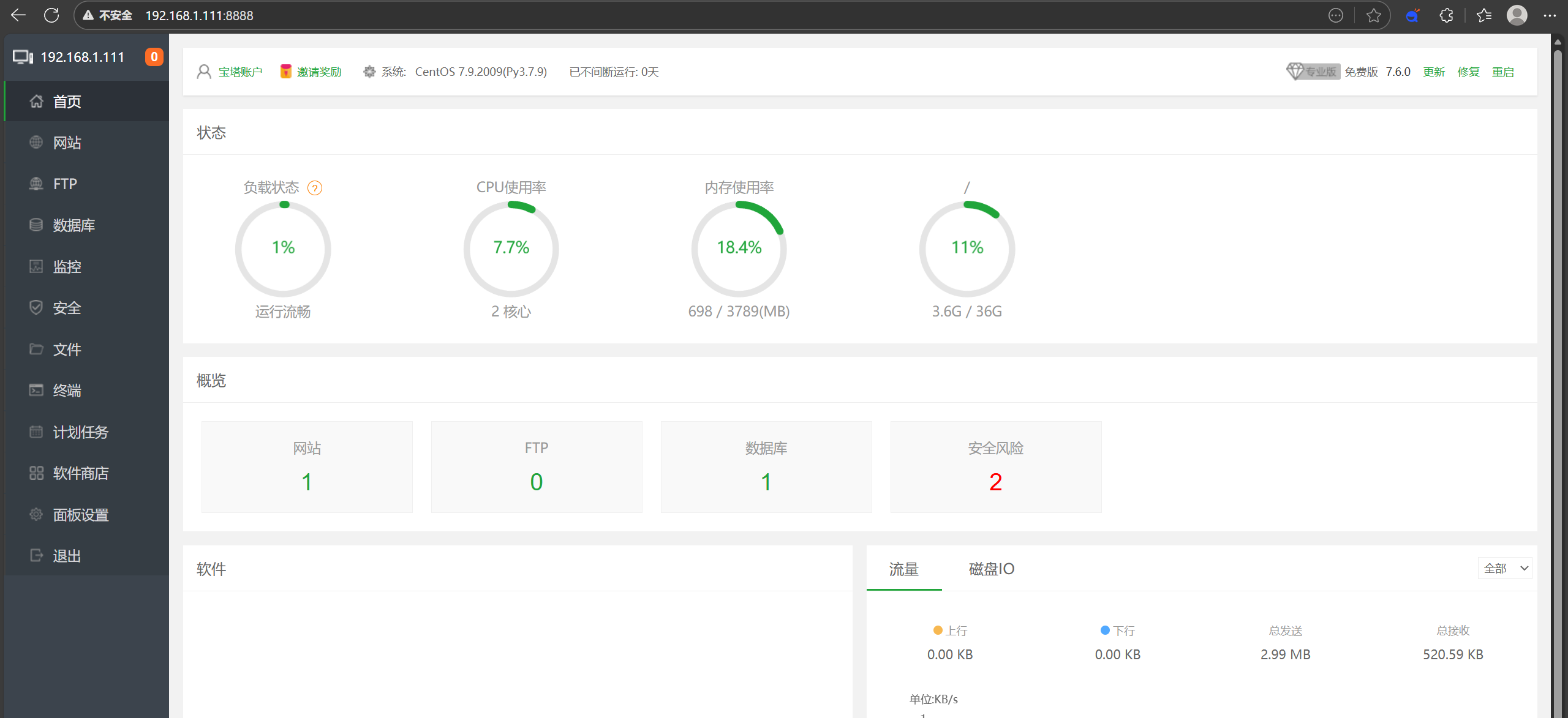

先bt default启动宝塔

发现直接上上不去

试试看8888端口开没开

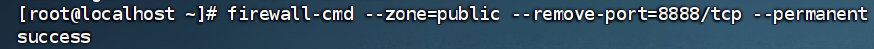

firewall-cmd –zone=public –remove-port=8888/tcp –permanent

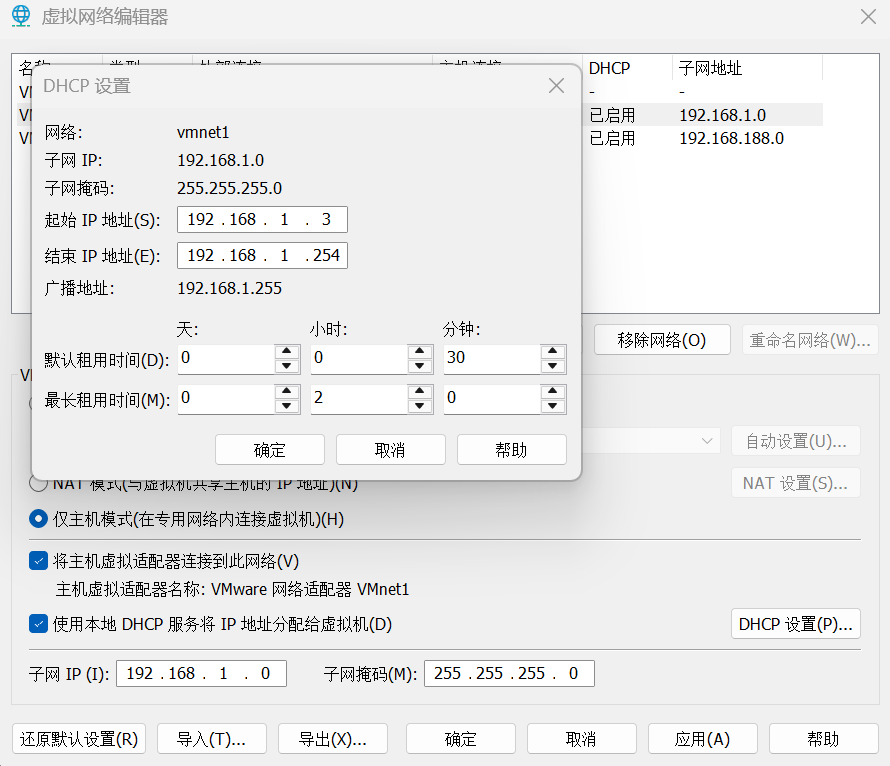

还是连不上,我们再尝试加一张网卡

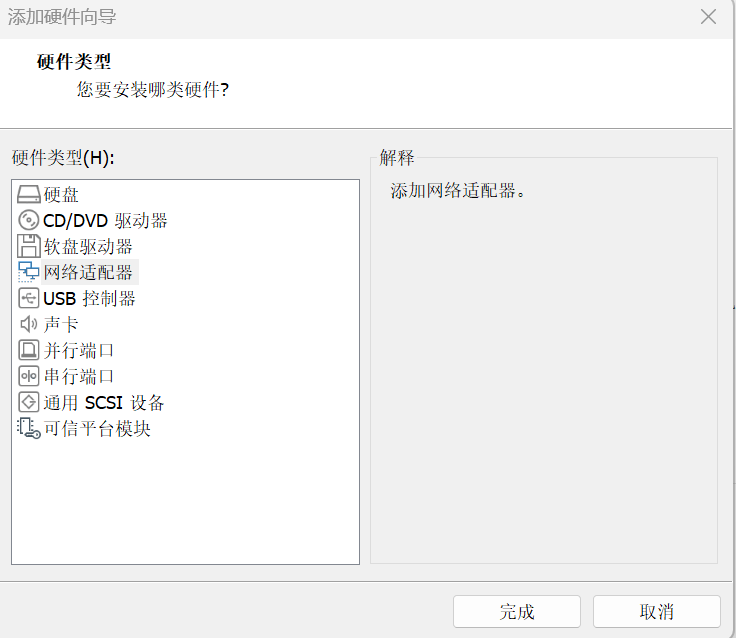

在虚拟机添加网络适配器

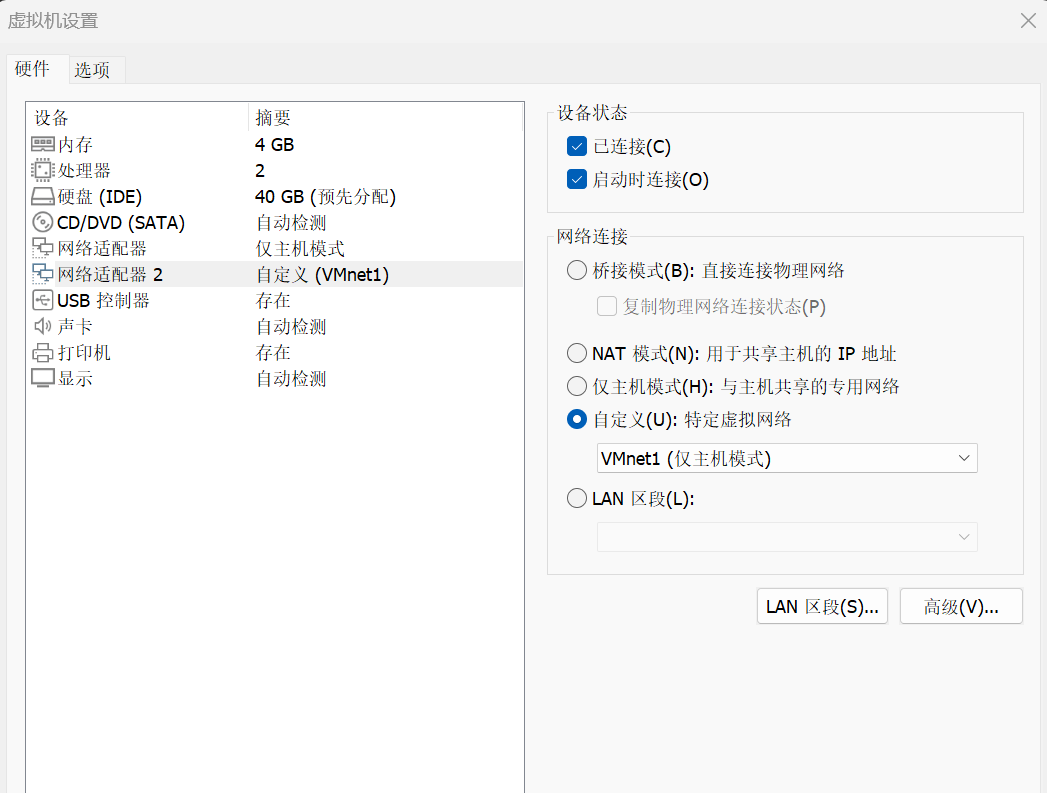

如图设置

然后可以看到多了ens37

于是就可以连上啦~

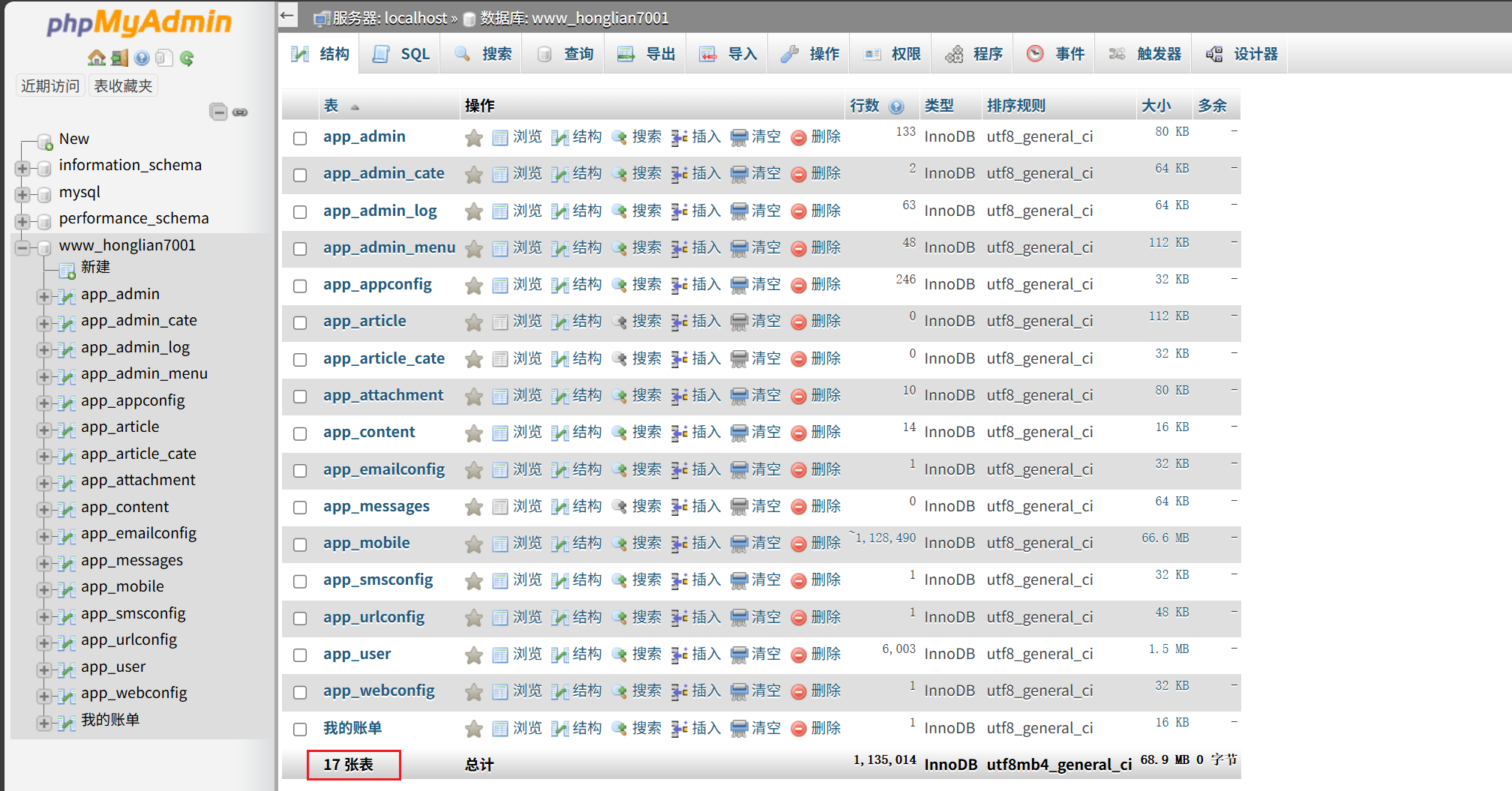

可以看到本题的数据库,所以我们直接看看phpMyadmin

所以一共17张表,本题答案为17

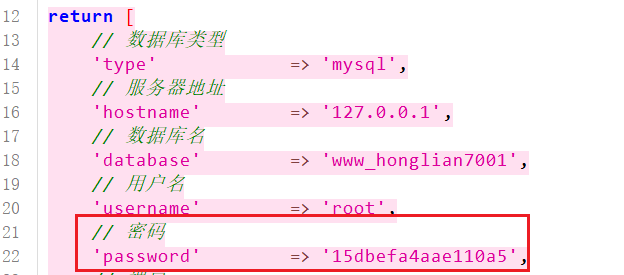

当然啦,我们也可以不登宝塔,直接看看mysql的配置文件database.php

在finalshell下边有文件

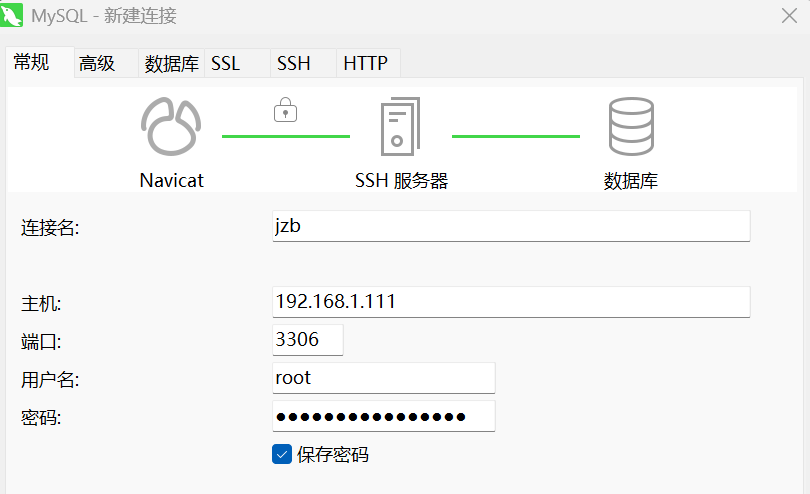

这边有登录密码,我们利用这个也可以在navicat进行mysql的连接

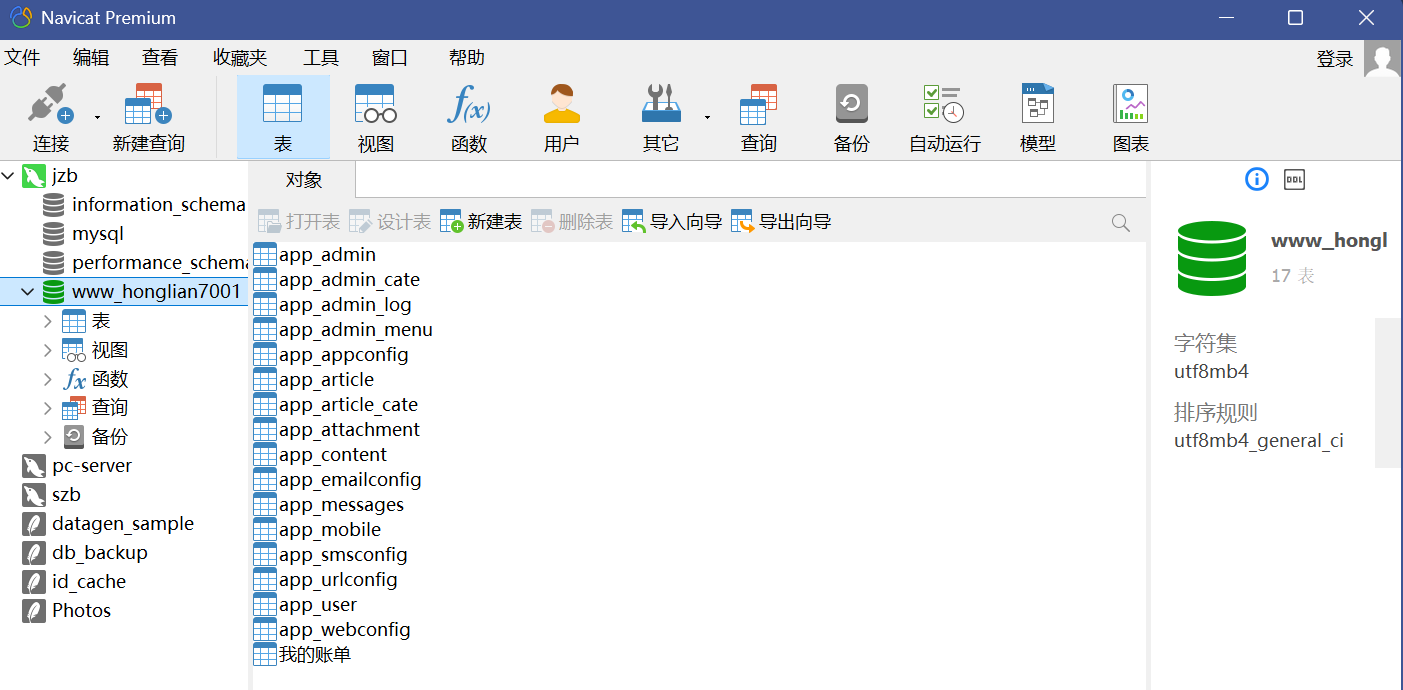

打开来看这个数据库也可以发现名下有17张表

所以答案为17

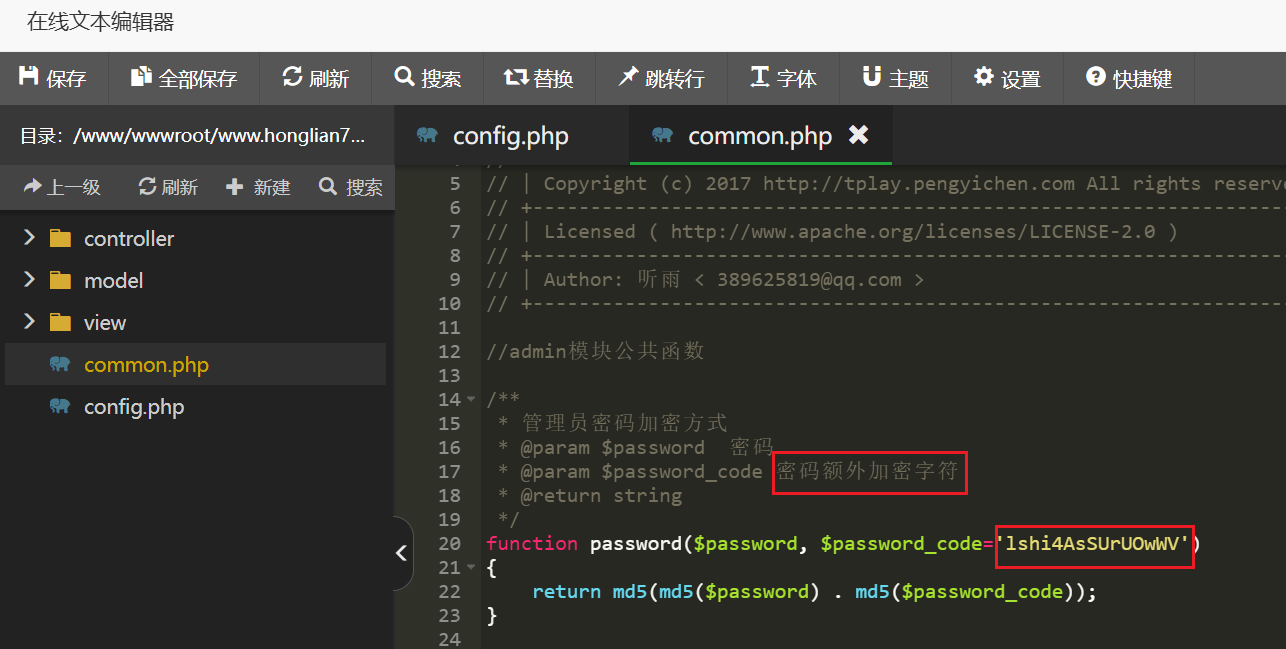

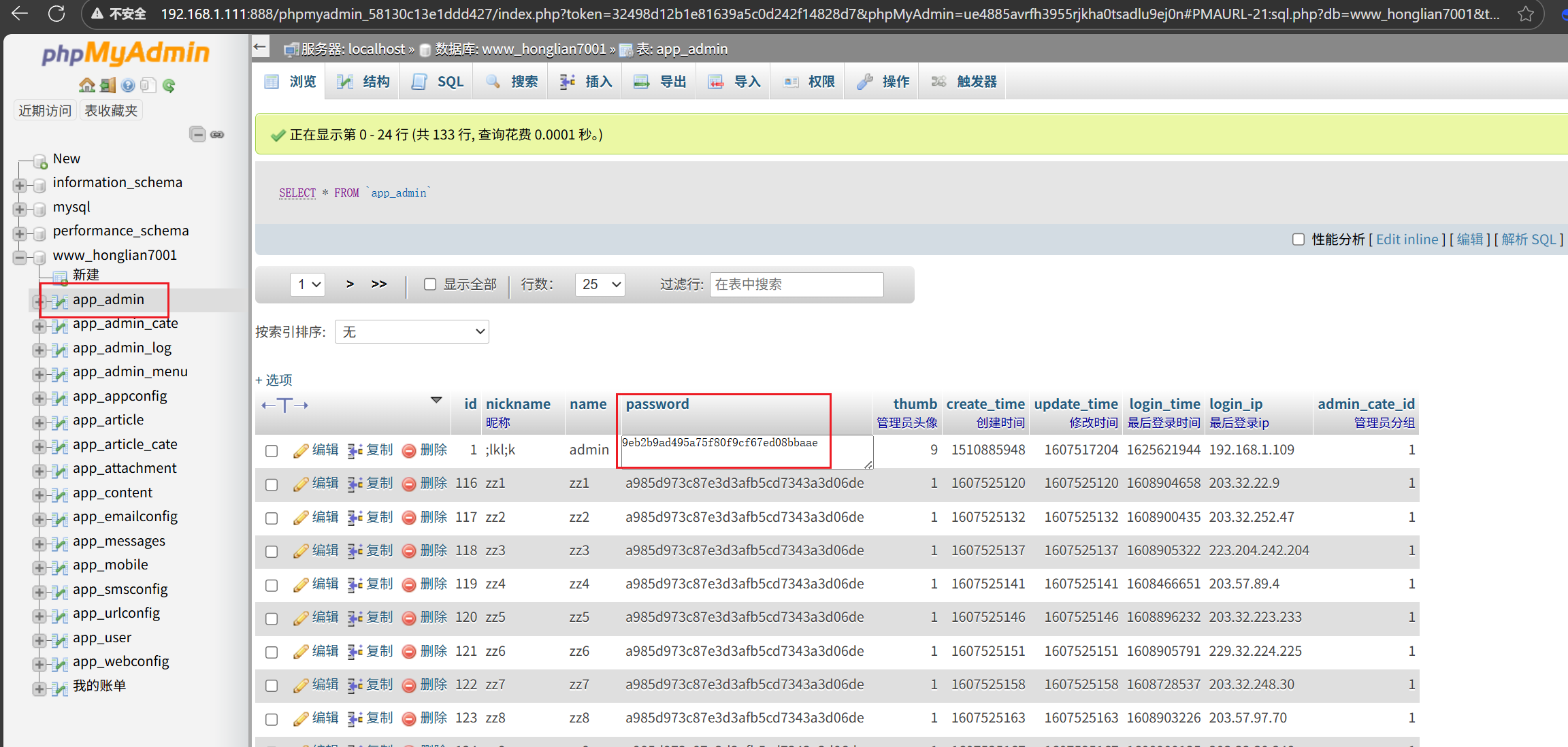

20.该网站后台登录密码的密码额外加密字符是?(格式:ijia62asdz)(6分)

这题问我们后台登录密码的密码额外加密字符,其实就是问我们配置文件里对密码的一种放到数据库的存储方式

我们直接看就好了其实

在管理员目录下看common.php

就可以看到我们密码的存储方式了

所以密码的额外加密字符就是lshi4AsSUrUOwWV

最后存到数据库的密码是先把密码算md5,再算lshi4AsSUrUOwWV的md5,最后算字符串相接的md5

所以我们可以以此绕过密码

至少本题答案是lshi4AsSUrUOwWV

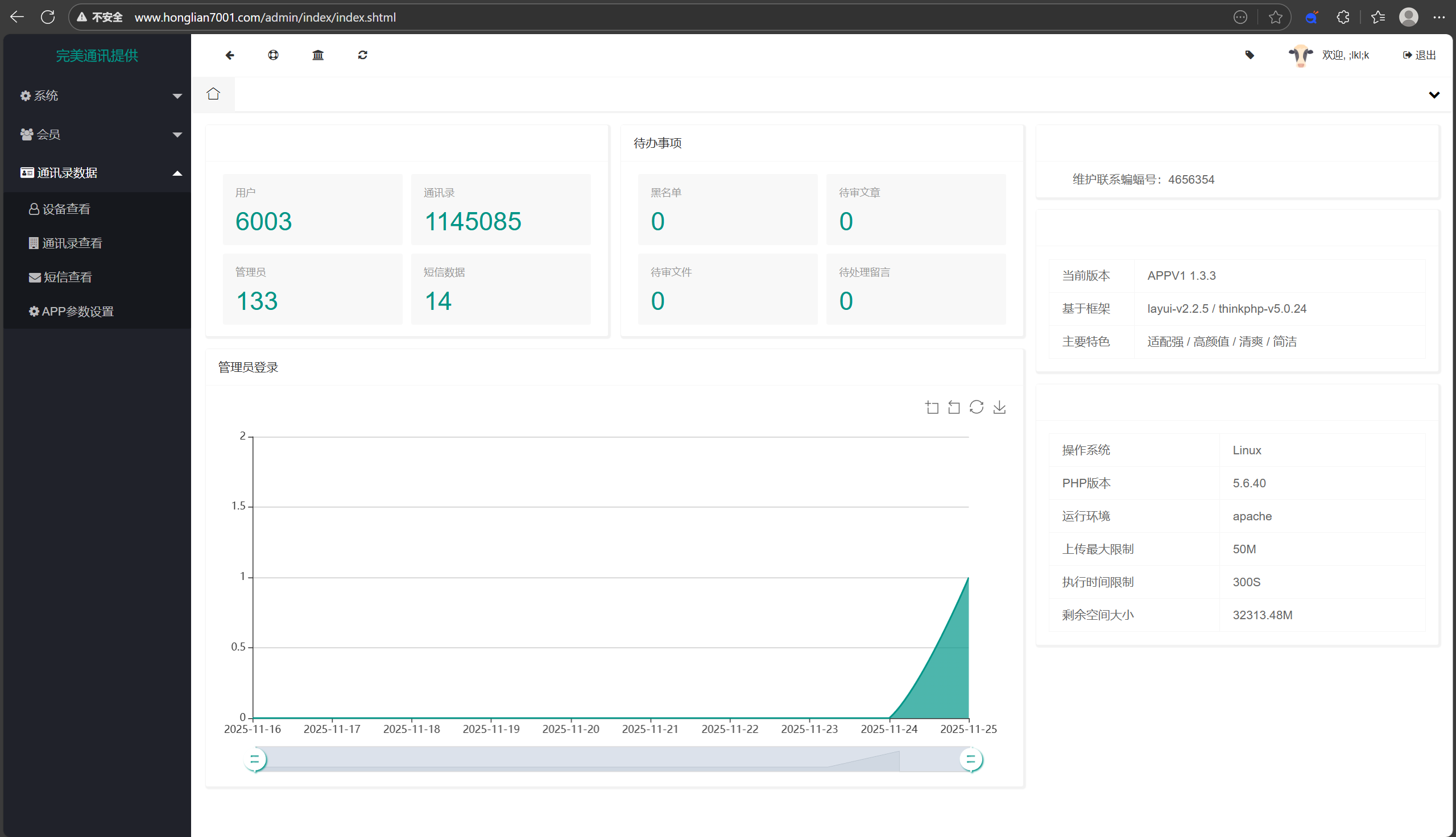

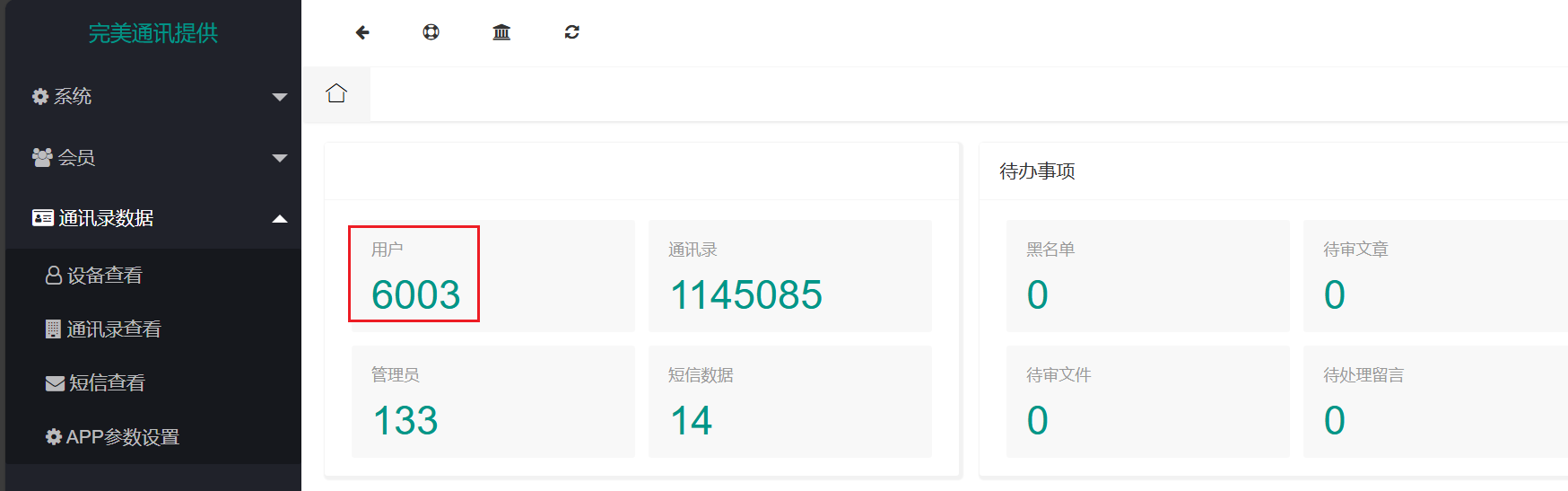

21.在网站后台查看到的完美通讯app有多少用户?(格式:1234)(4分)

这一题我们就必须先看看完美通讯后台了

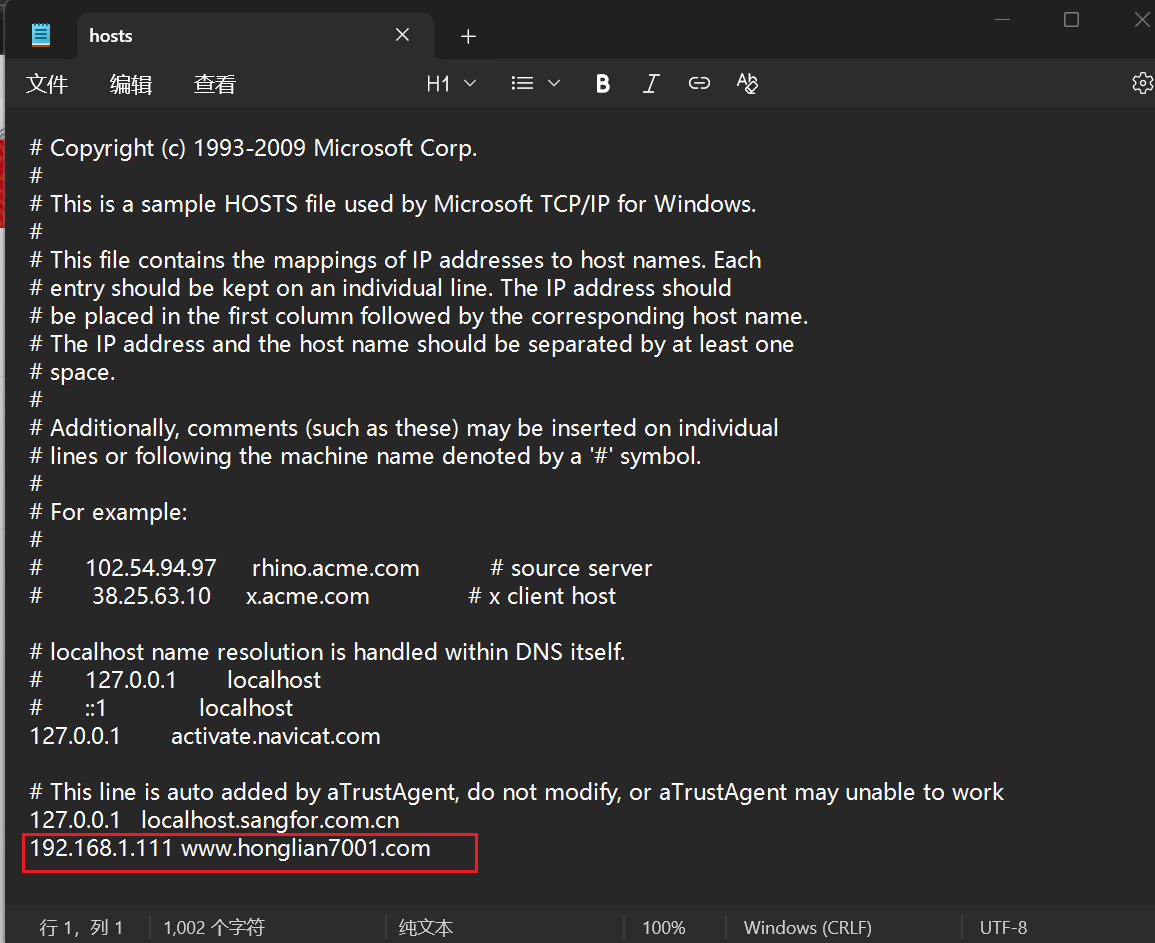

网站已经确定是www.honglian7001.com了

我们要登录这个网站,发现进不去,怀疑是域名还没有正式解析到我的IP

所以首先需要绕过DNS服务器

我们可以借助仿真直接修改Hosts文件

当然其实就是以管理员身份来运行了C:\Windows\System32\drivers\etc\hosts

后边加上静态映射

末尾加这样子一行就好了

端口是80,所以我们需要这边再放行一下端口80

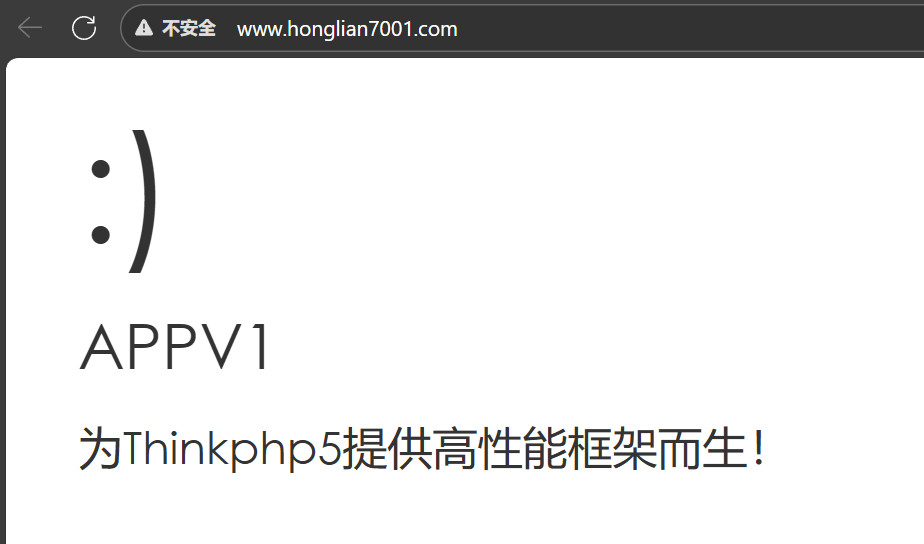

最后就可以上去啦

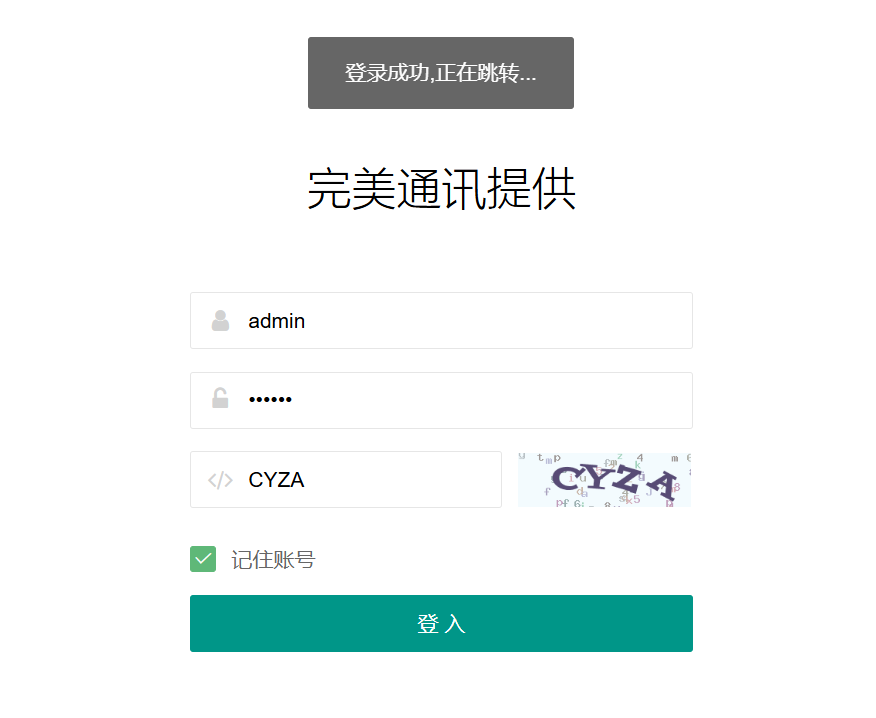

成功上去了,接下来找一下后台

在数据库里有一个url配置表

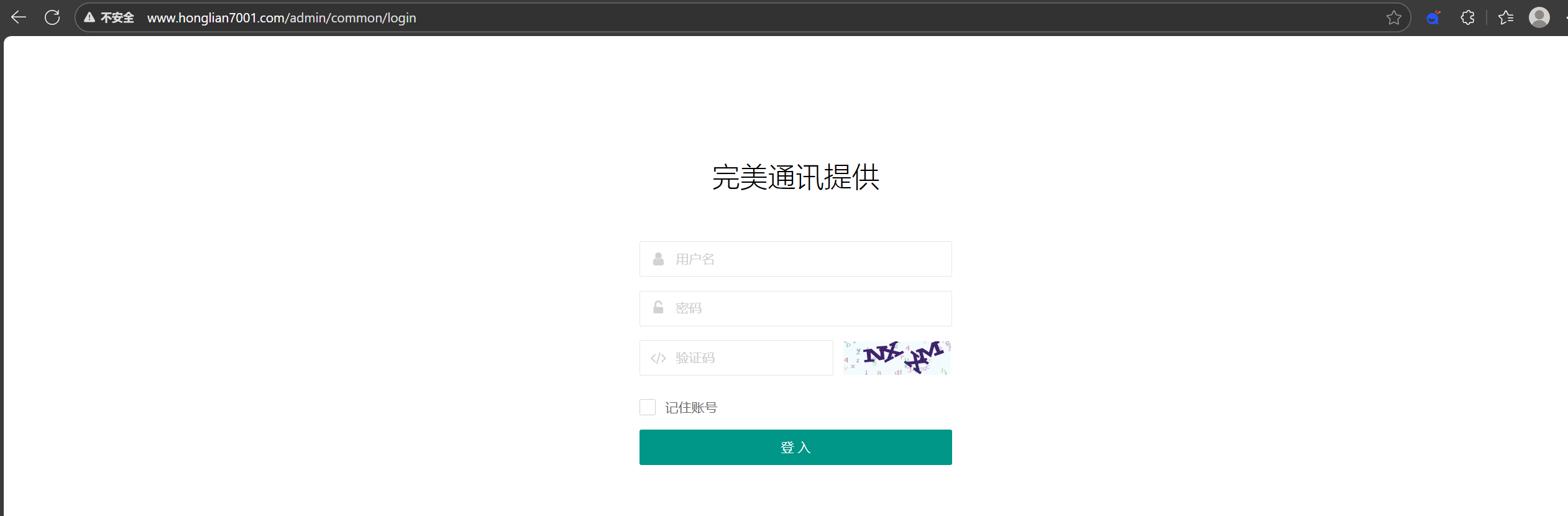

在里边我们看到了后台在/admin/commom/login的位置

过去看一下

成功找到后台,现在需要登录,我们上一题已经知道了密码的存储方式,所以我们可以利用这存储方式进行绕密

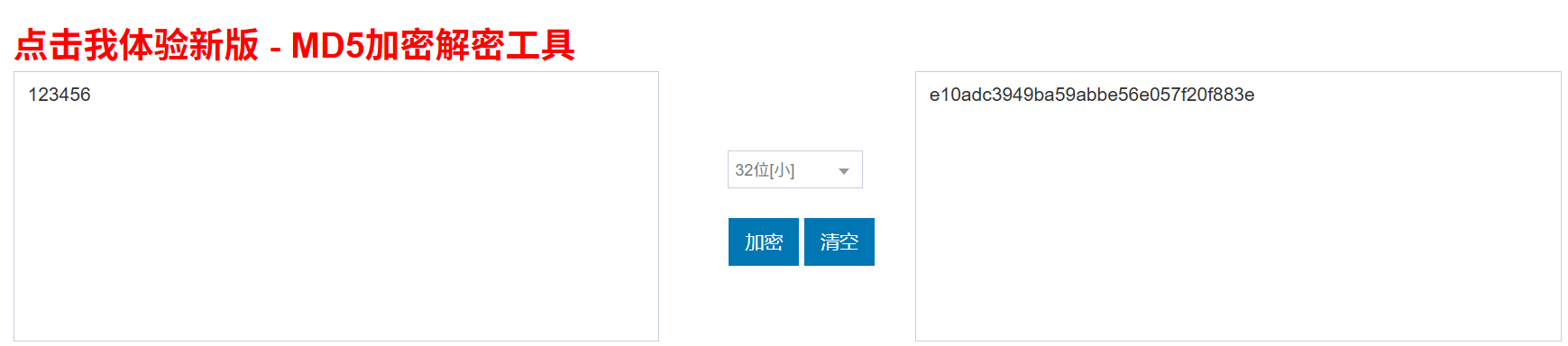

先算123456的md5

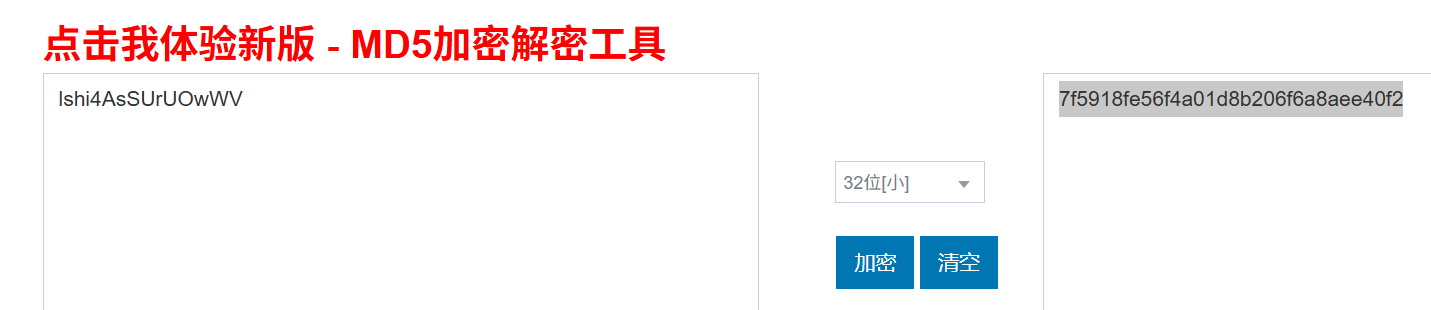

然后算额外的lshi4AsSUrUOwWV的md5

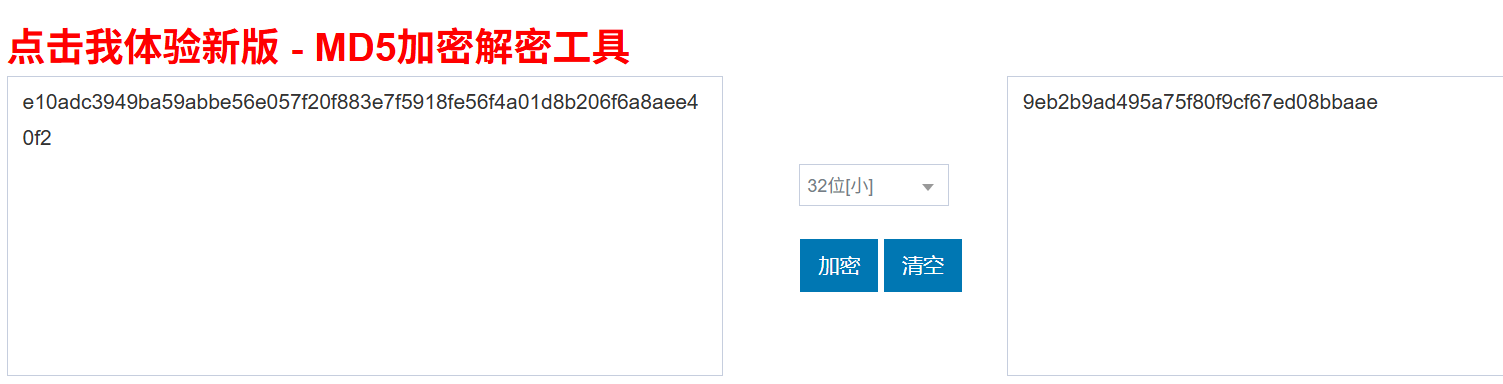

最后拼起来,然后再进行一次md5计算

e10adc3949ba59abbe56e057f20f883e7f5918fe56f4a01d8b206f6a8aee40f2

9eb2b9ad495a75f80f9cf67ed08bbaae

更改数据库

成功通过密码123456登录网站

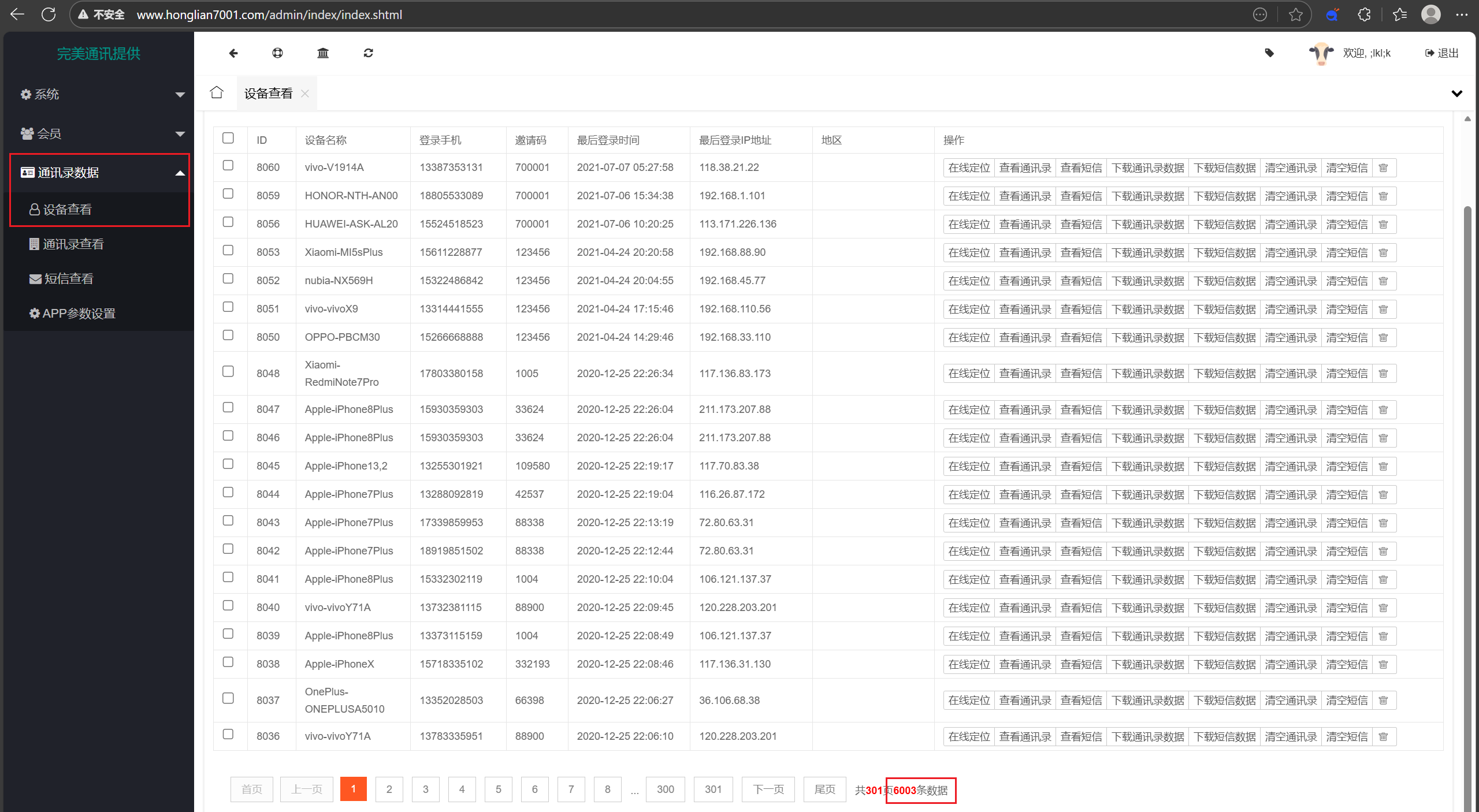

最后直接设备查看,看看一共多少条

一共6003条,那答案就是6003

(其实登上网站就有了)

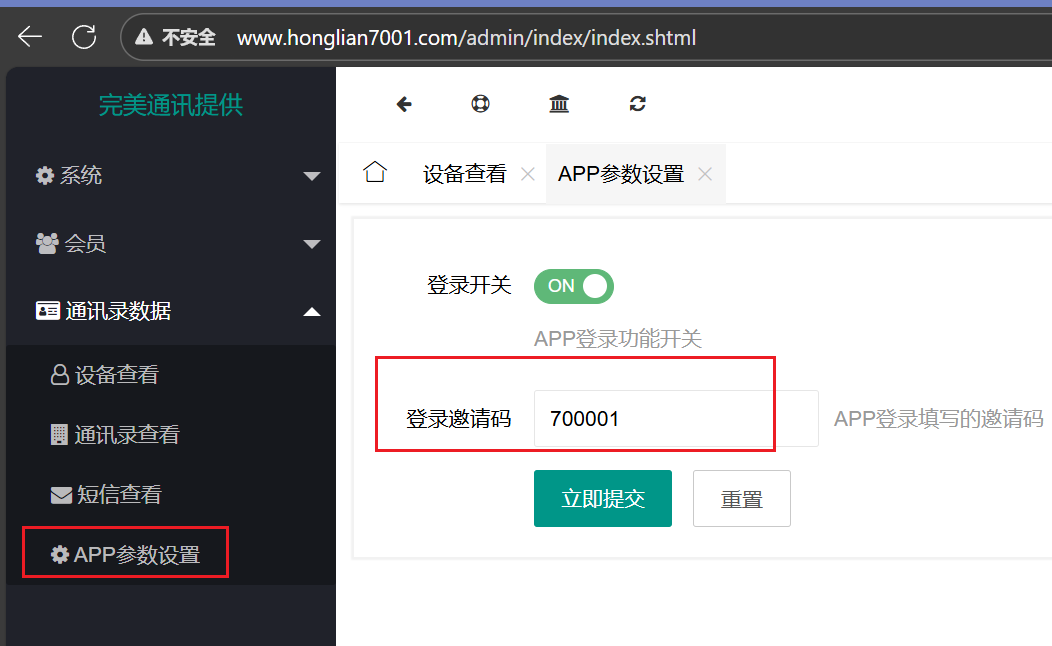

22.完美通讯app的登录邀请码是?(格式:1234567)(4分)

依旧只要搭网站了就直接能看见

登录邀请码就是700001

CTF

Misc(1-11)

1.签个到吧

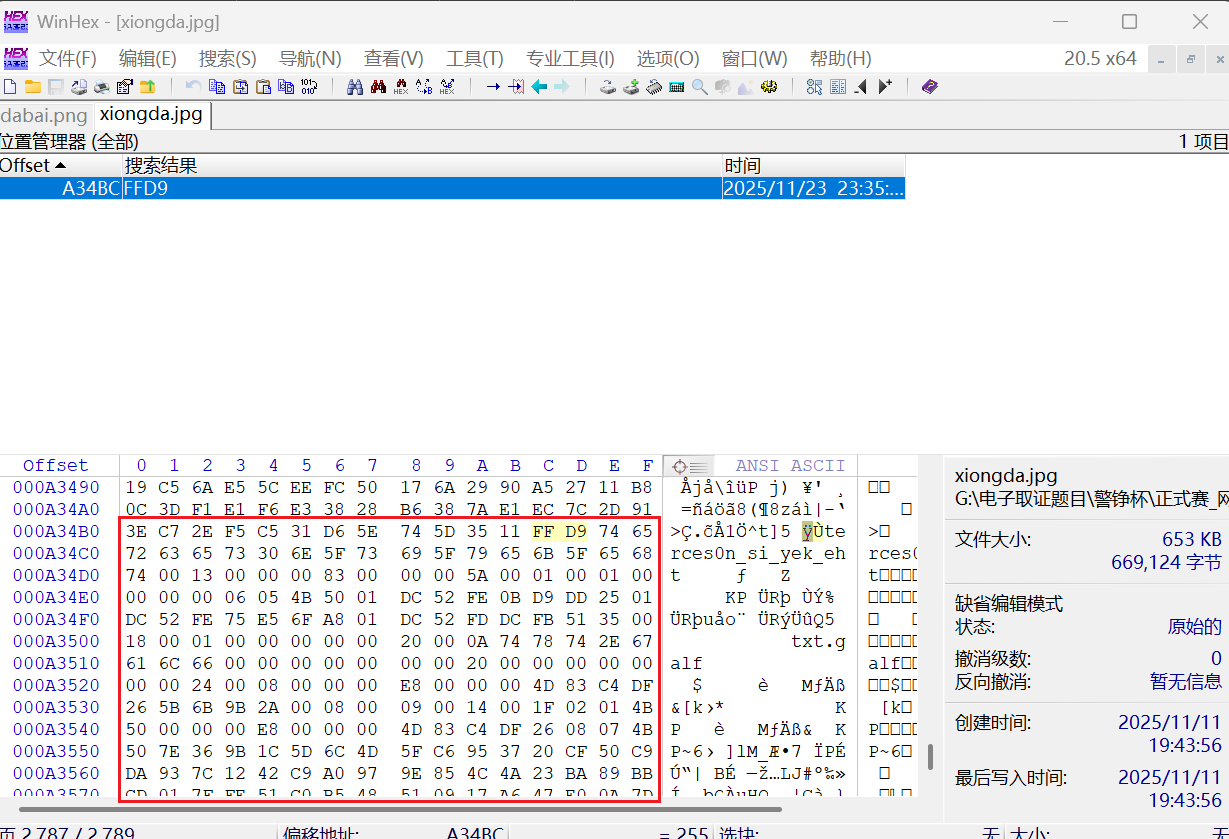

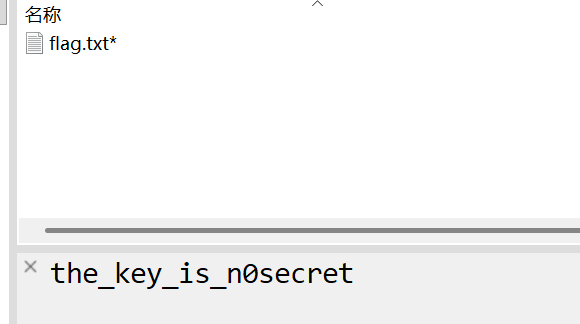

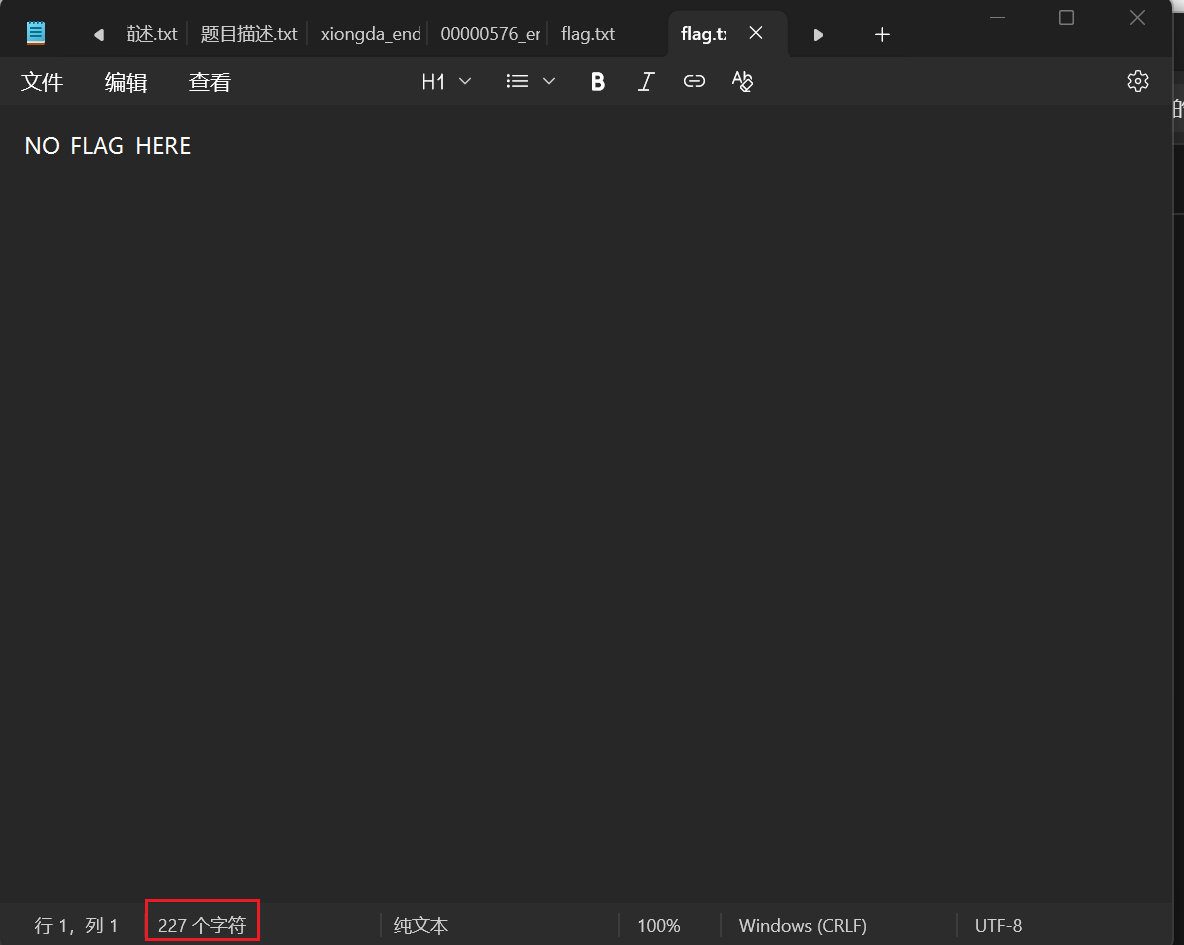

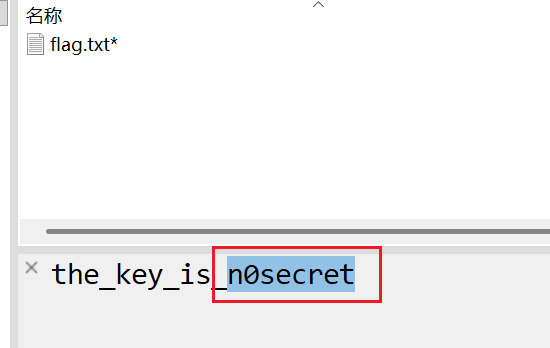

签到题能难到哪去呢,就在文件尾

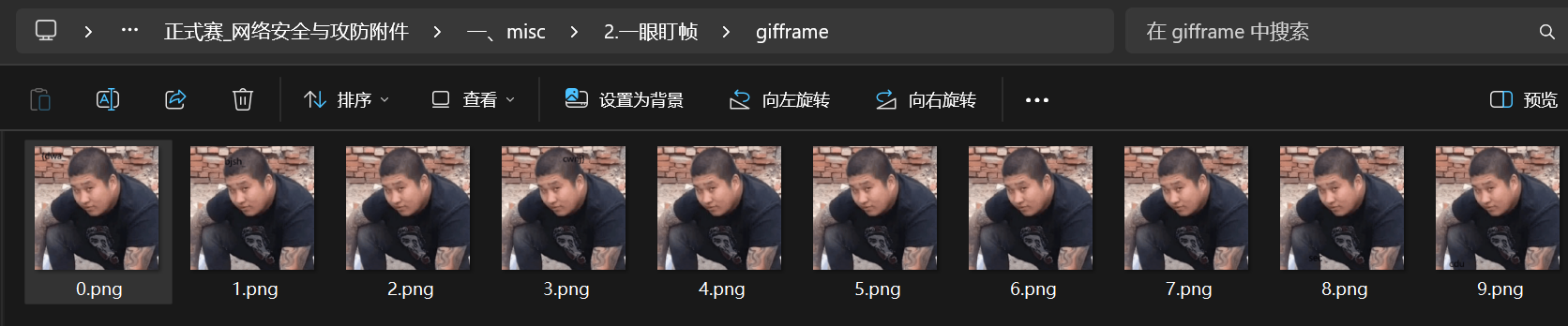

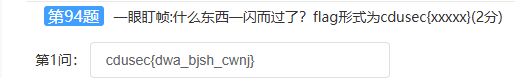

2.一眼顶帧

直接分离帧就好,gif就这些考点

后边俩想半天不知道干啥的

结果是题目flag形式

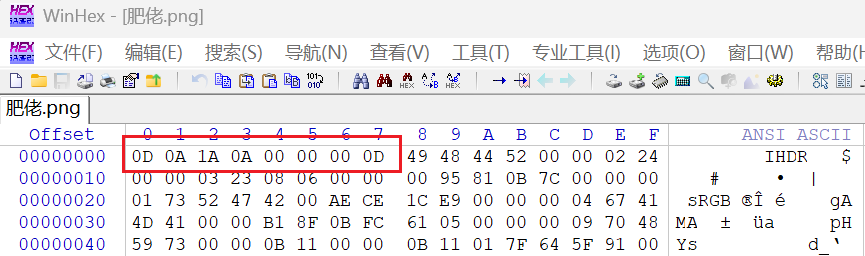

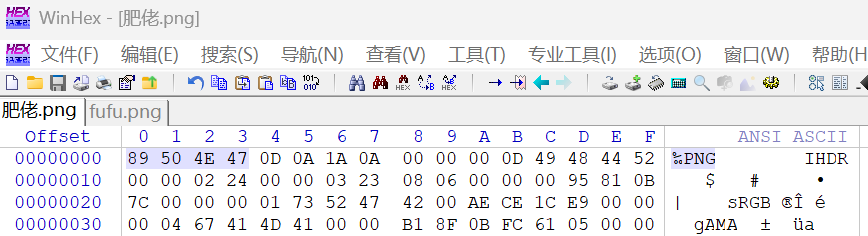

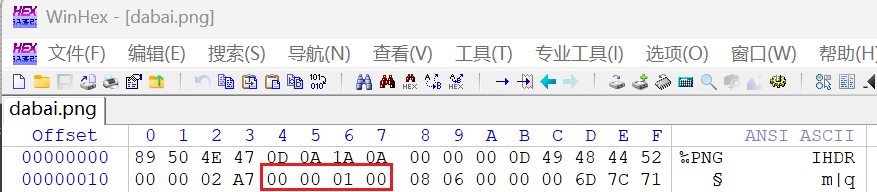

3.坏图片

文件头少了点而已,直接修89504E47

这样子就好啦

下次记得打码

flag{do_you_have_galgame}

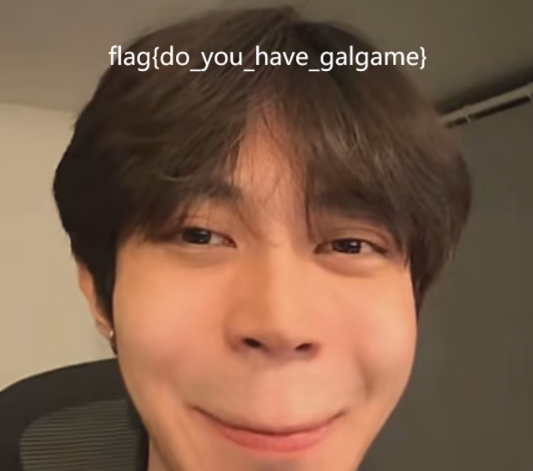

4.矮图片

很明显是高度不对,我们看看CRC

果然有问题,直接改高即可

这一块管高,改了就好了,也可以算一下CRC整个完美的,其实问题不大

所以是flag{He1l0_d4_ba1}

5.黑丝上的flag

不是哥们真在黑丝上边啊?我眼睛要瞎了

BaseCTF{Bl4ck_5ilk_1s_the_be5t}

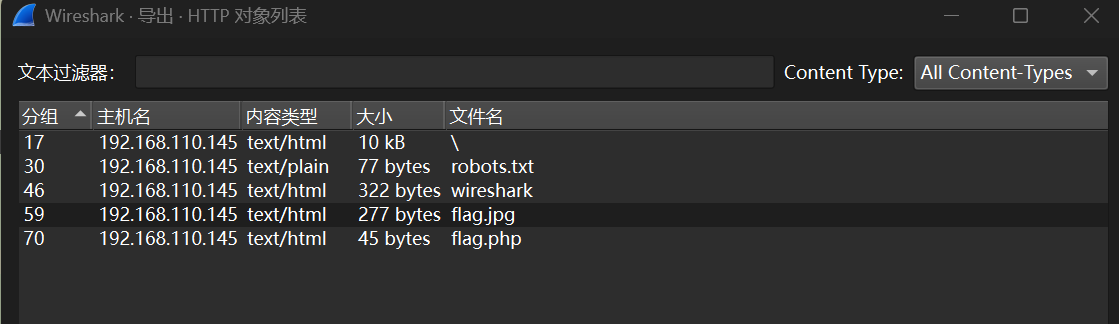

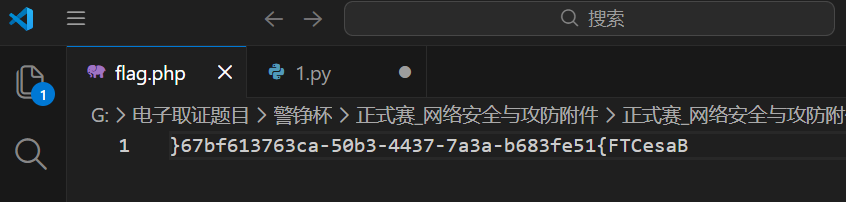

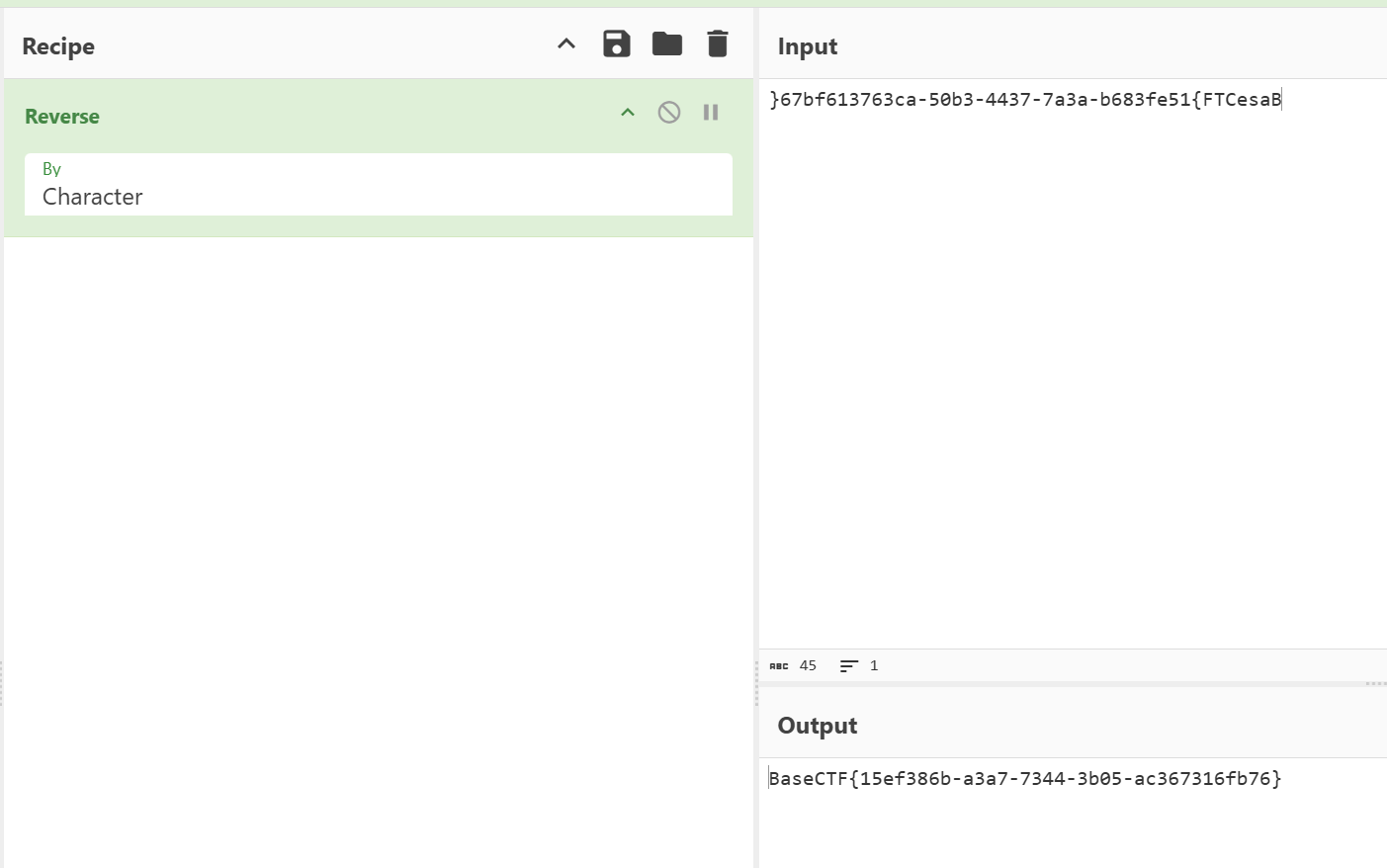

6.海上遇到了鲨鱼

鲨鱼就wireshark

简单题我们先看看http导出

发现直接就有了

打开来长这样,明显是反过来的

直接reverse,得到BaseCTF{15ef386b-a3a7-7344-3b05-ac367316fb76}

这题直接题干写了上一题的答案,这是何意味

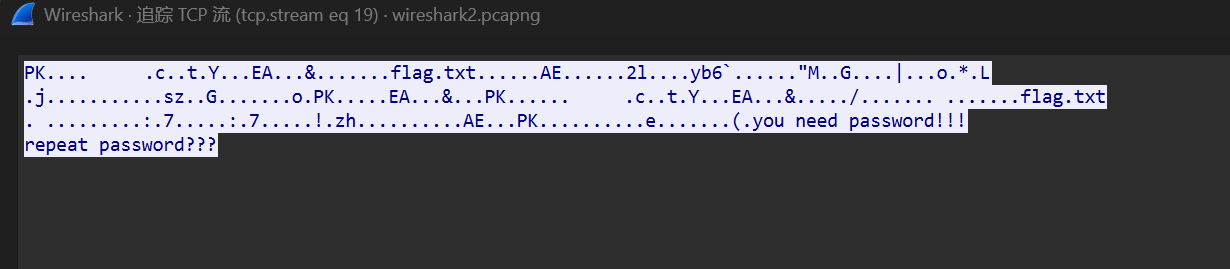

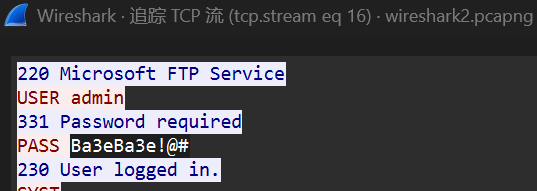

7.海上又遇了鲨鱼

我们切换成原始数据然后保存为zip即可

接下来要密码

依旧追踪TCP流

发现成功登录的密码是这个,根据剧情所说,压缩包也是这个密码

BaseCTF{W1r3sharK_3at_r3p3at_paSsw0rd}

8.OSINT

这个社工题没什么好说的,都说是四川了,已经降低范围了

是flag{四川省泸州市江阳区沱江三桥}

9.27262524热身一下

像压缩包套娃,先爆破

一开始是272727

发现每一个压缩包就是这个名字乘以3

也不多,手动解也一样

解开

binwalk有个二维码

扫一下就出flag啦~

NSSCTF{The_competition_has_so_far_held_26_rounds}

10.反方向的雪

文件尾发现还有信息

发现像是反过来的压缩包格式

我们给它倒过来

1 | |

直接切片连起来就好了其实

然后得到压缩包

发现有密码,根据题目提示是6位数字,我们爆破易得是520520

所以解开,但是发现字符对不上

根据题目,想到是snow加密,利用snow解密

snow加密是需要密码的,这边脑筋急转弯了

密码就是这一个

1 | |

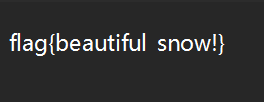

解得flag