2025SPC选拔赛

一、手机取证

这边手机密码是txt放在同目录下的

有一堆人没看见手机密码哈哈哈哈哈哈哈哈哈哈哈哈

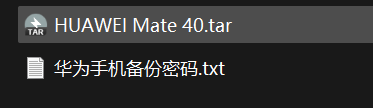

1. 分析嫌疑人的手机,该手机备份压缩包的MD5值是多少?(答案格式:英文全大写)

手机备份压缩包说的就是这个检材呀,这个tar文件

我们直接扔到hash工具就好了

86E786FD5A0A91E23174B484BAFEDAEA

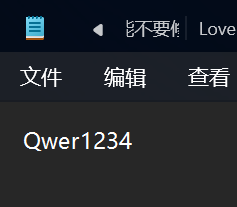

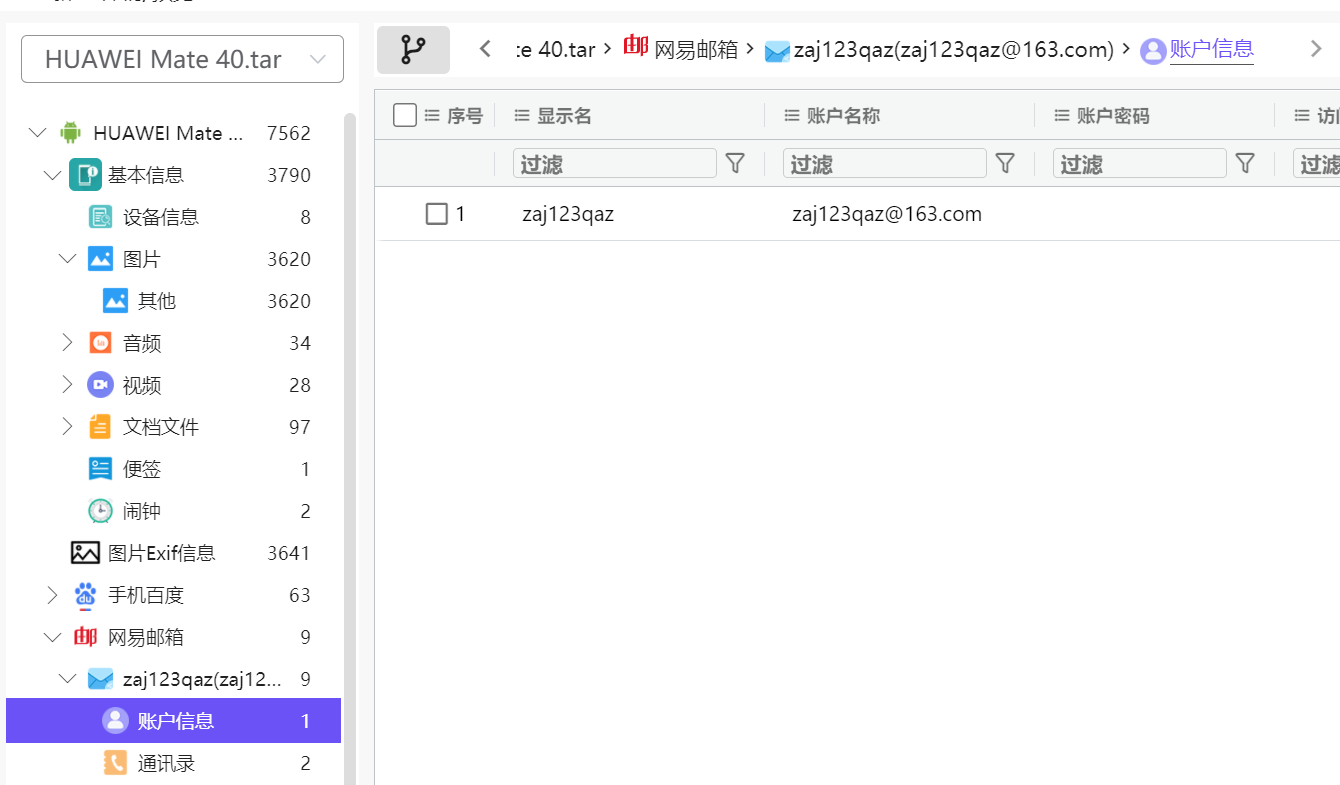

2. 分析嫌疑人的手机,嫌疑人的电子邮箱地址是多少?(答案格式:n13di@163.com)

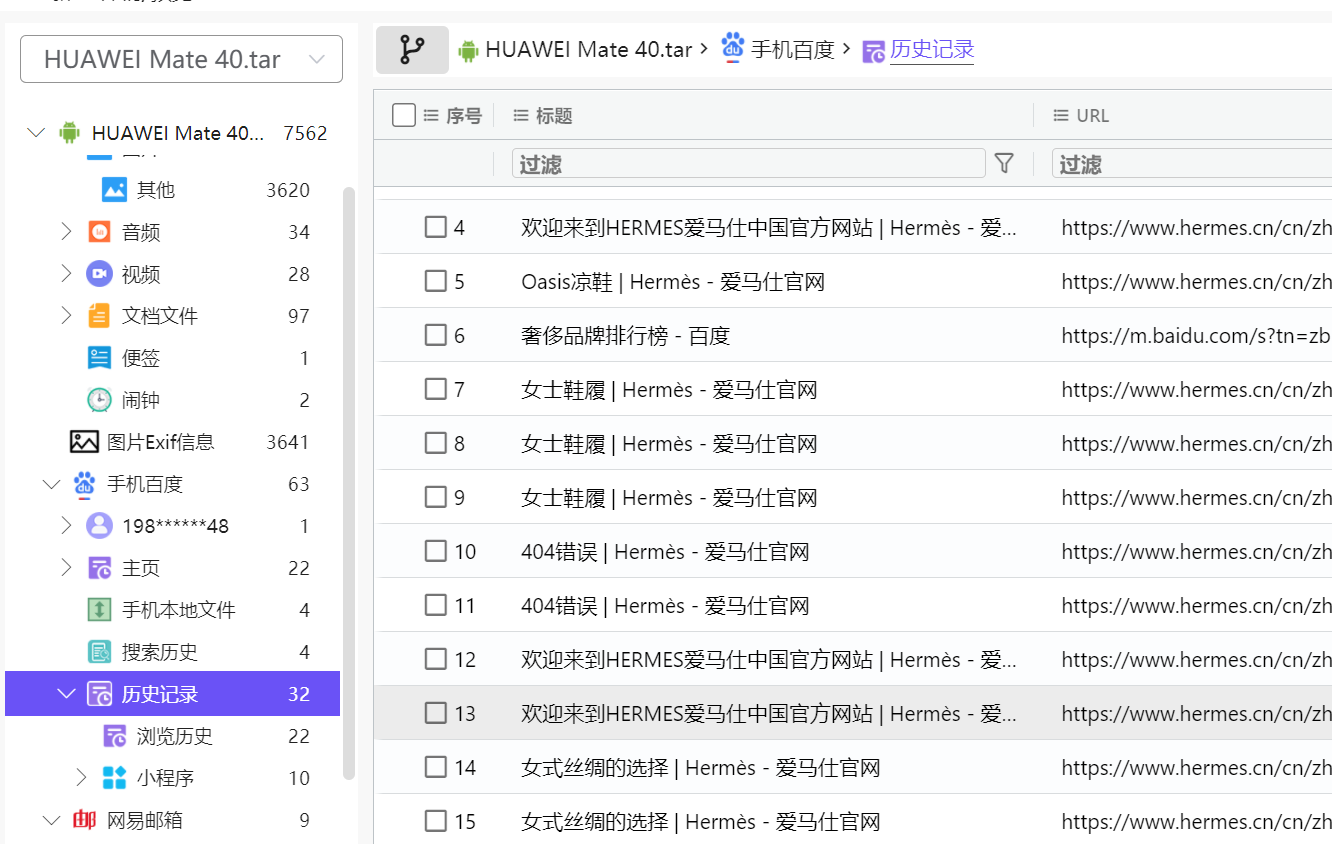

把那个华为手机密码输进去之后就能在火眼打开了

能扫出来有个网易邮箱,就是嫌疑人的那个

这边就一个,没什么好猜测的

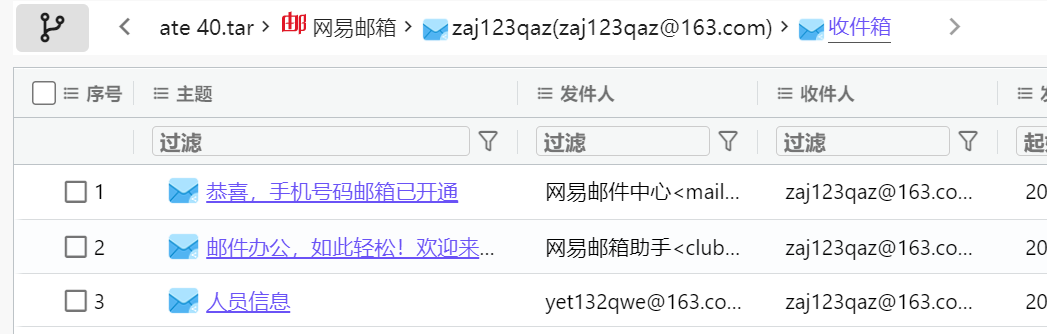

3. 分析嫌疑人的手机,哪个邮箱给她发送的公民信息文件?(答案格式:n13di@163.com)

他就收到这样子三封邮件,很明显是最下边这一个

发件人就在这边,这个主人公好像叫小高

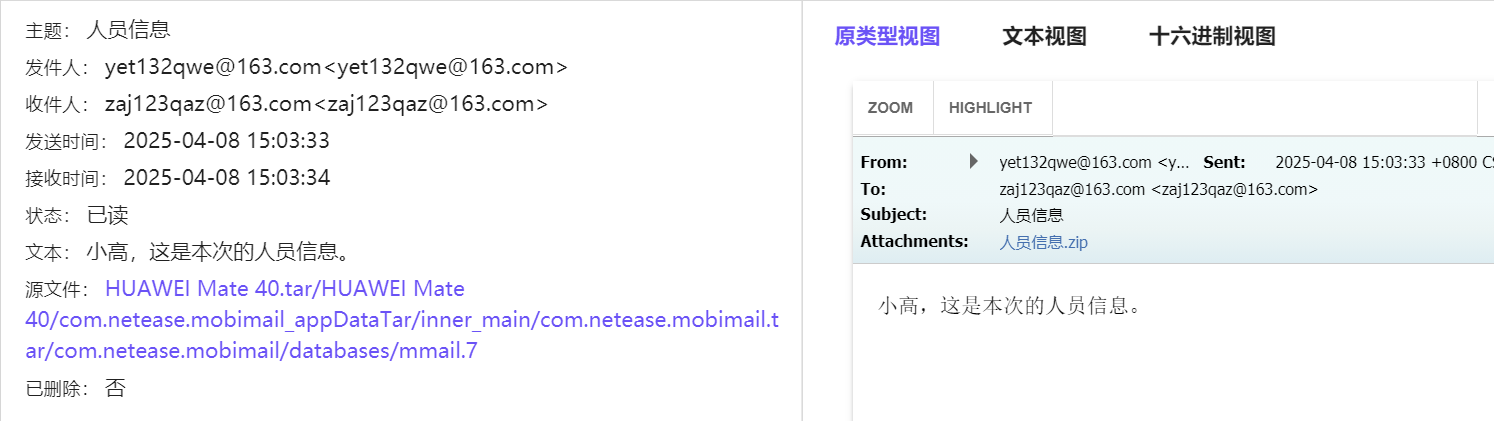

还是个搞裸聊这一块的

yet132qwe@163.comyet132qwe@163.com

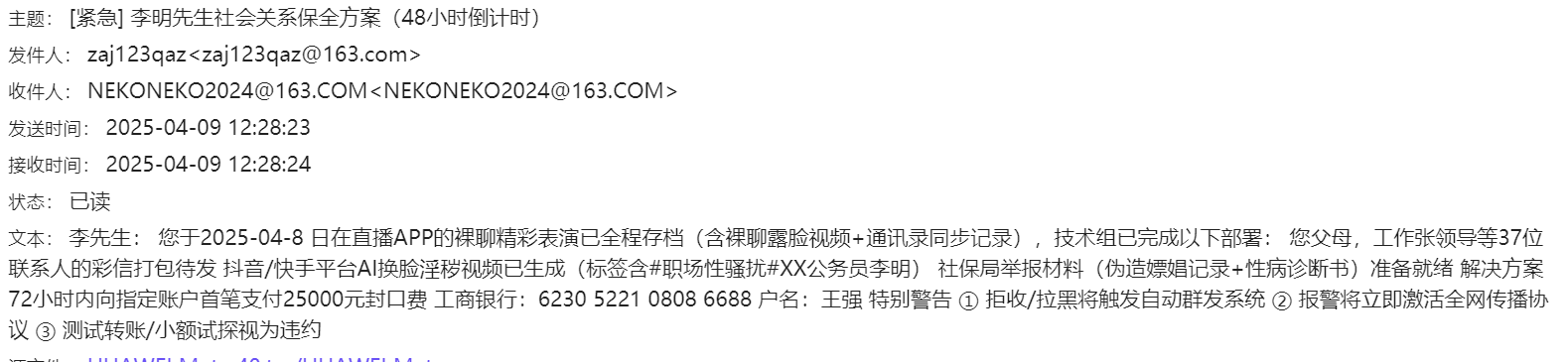

4. 分析嫌疑人的手机,嫌疑人浏览最多的奢侈品网站是哪个?

A. 爱马仕B. 香奈儿C. 迪奥D. 阿玛尼

问浏览的奢侈品网站,直接去浏览器看历史记录就好了

全是这个爱马仕,选A

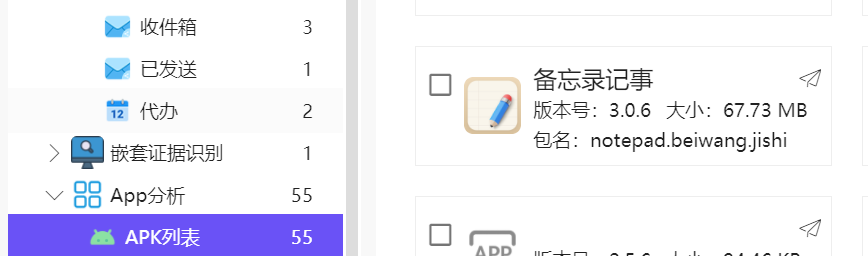

5. 分析嫌疑人的手机,嫌疑人记录公务员信息的应用“备忘录记事”包名是什么?(ab.cd.ef)

直接在APK列表查看,可以看见有个备忘录记事,这边包名也显现出来了

notepad.beiwang.jishi

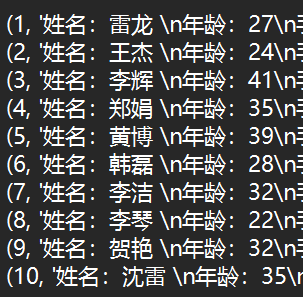

6. 分析嫌疑人的手机,应用“备忘录记事”中记录了多少年龄小于30岁的人员信息?(答案格式:123)

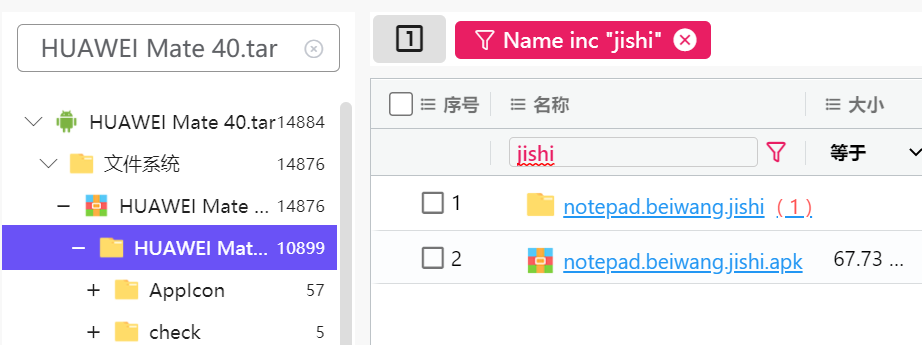

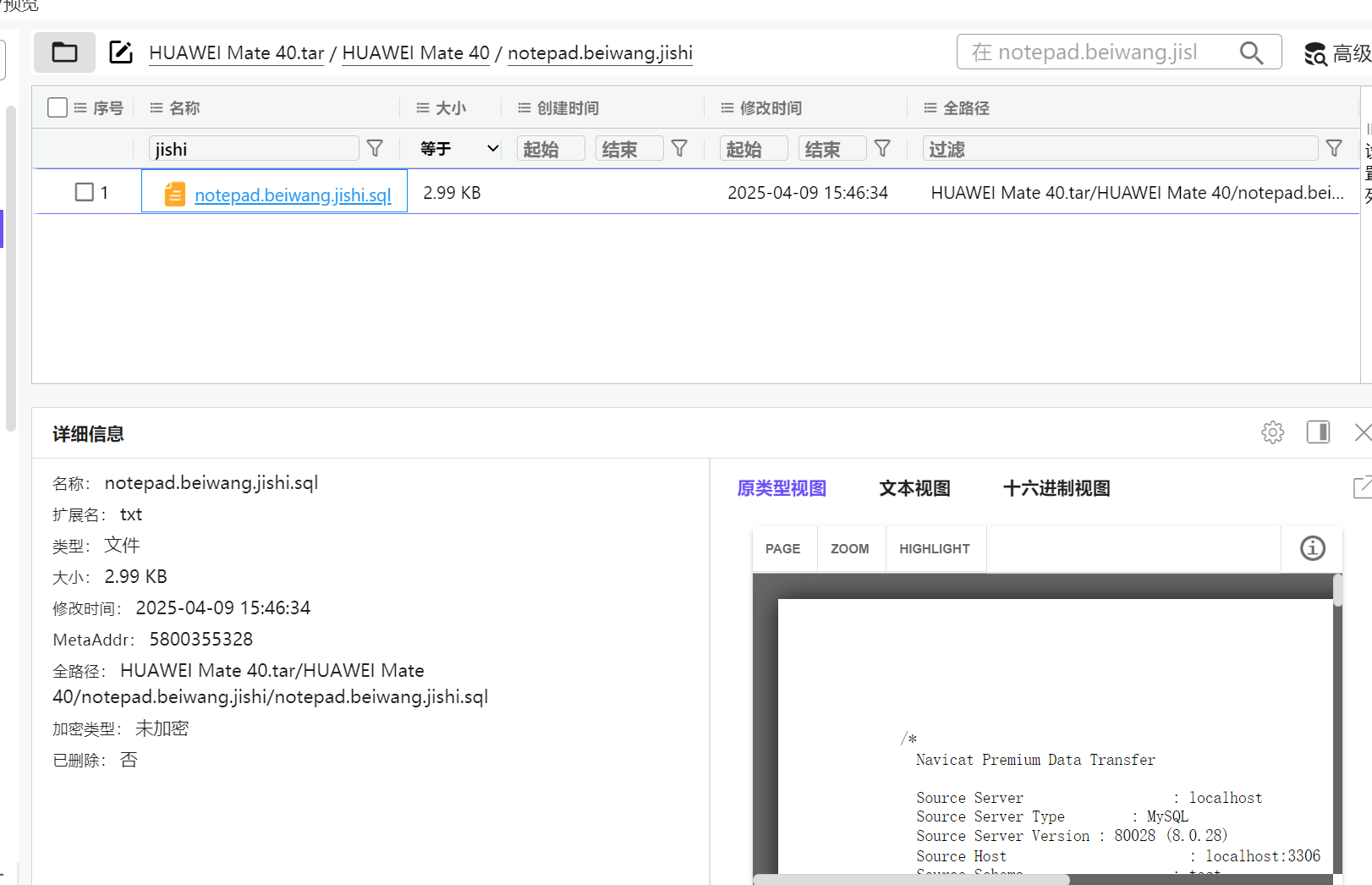

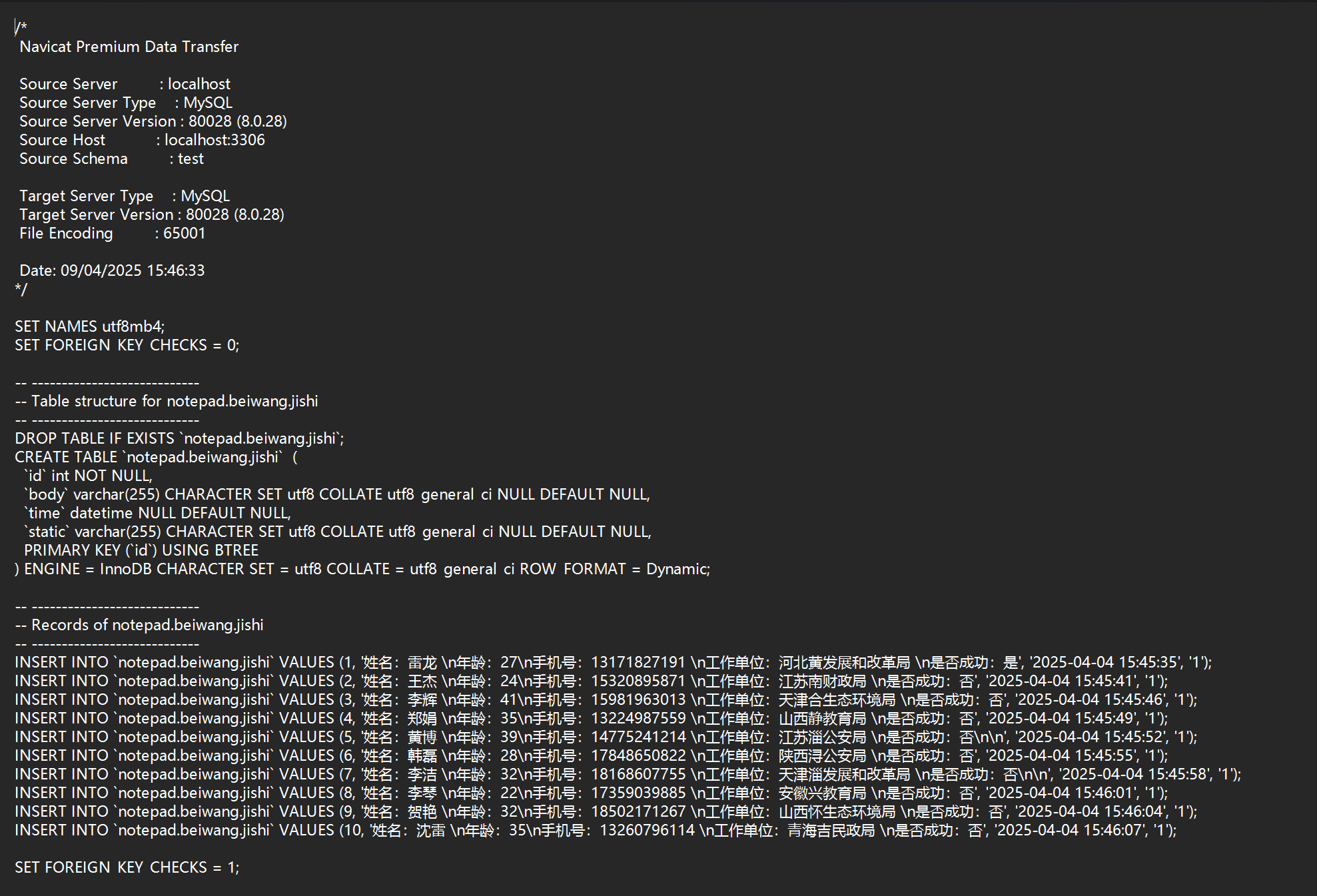

这个就需要把原来的用MT搭起来或者直接看文件系统数据了

这个还规整的,一搜就能搜到

就一个文件,是txt格式的,被改后缀了

记事本打开就能看见内容了

一共十个人,小于30的就4个

7. 分析嫌疑人的手机,嫌疑人曾使用文档扫描软件扫描过文件,请问该扫描软件的名称是什么?(答案格式:名称全称)

同样找软件,直接就能找到有个扫描软件

夸克扫描王

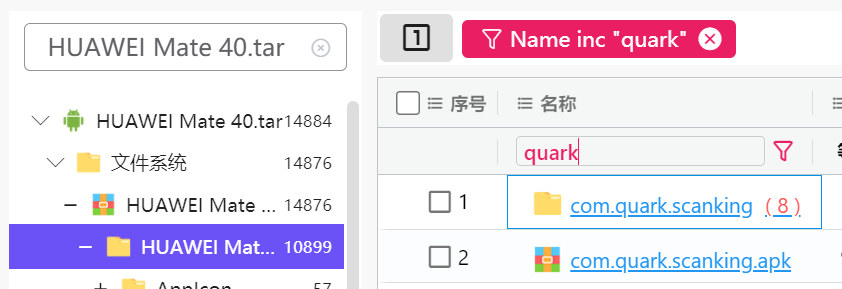

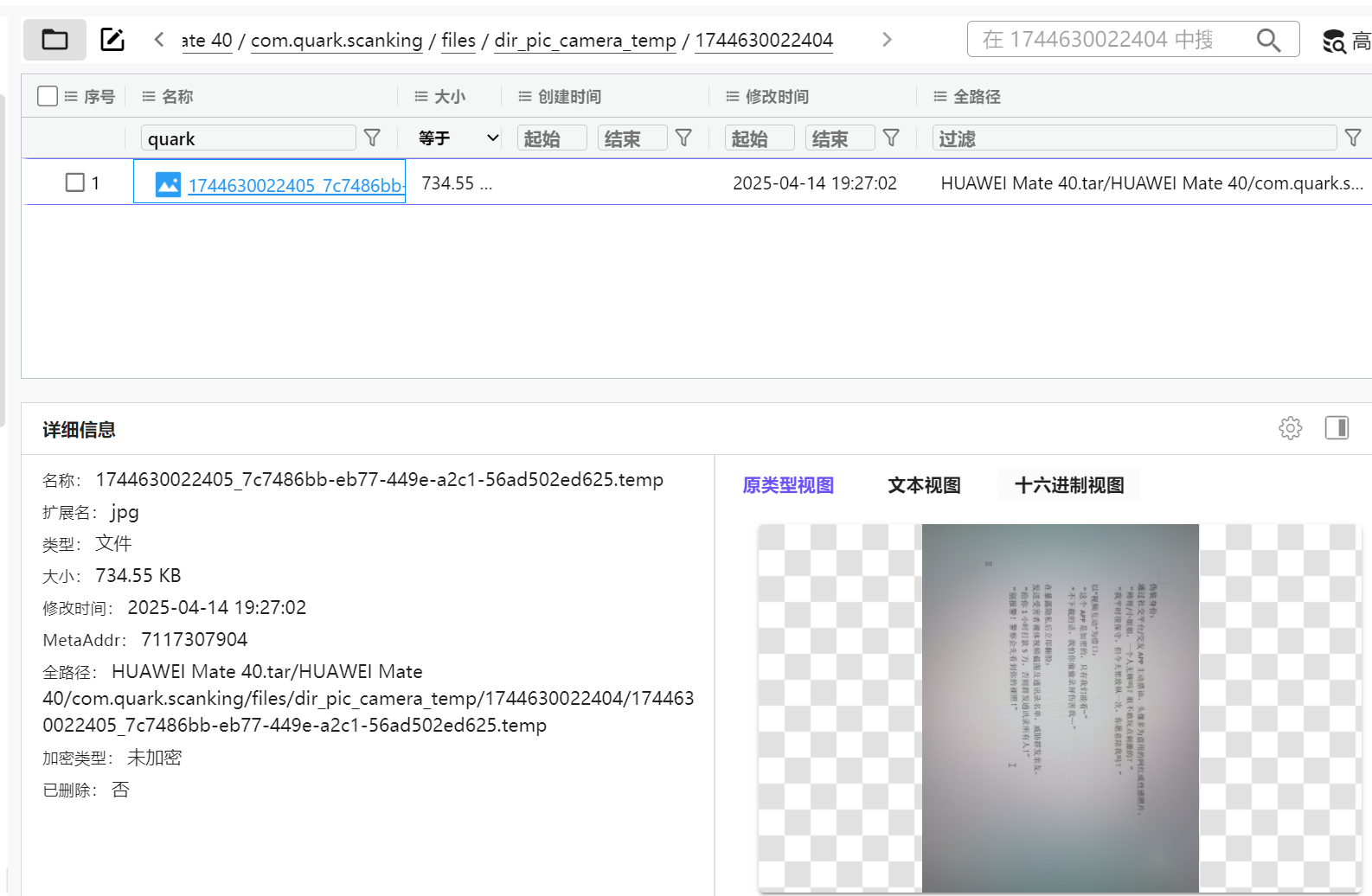

8. 分析嫌疑人的手机,嫌疑人使用文档扫描软件扫描的文件内容是什么?( )

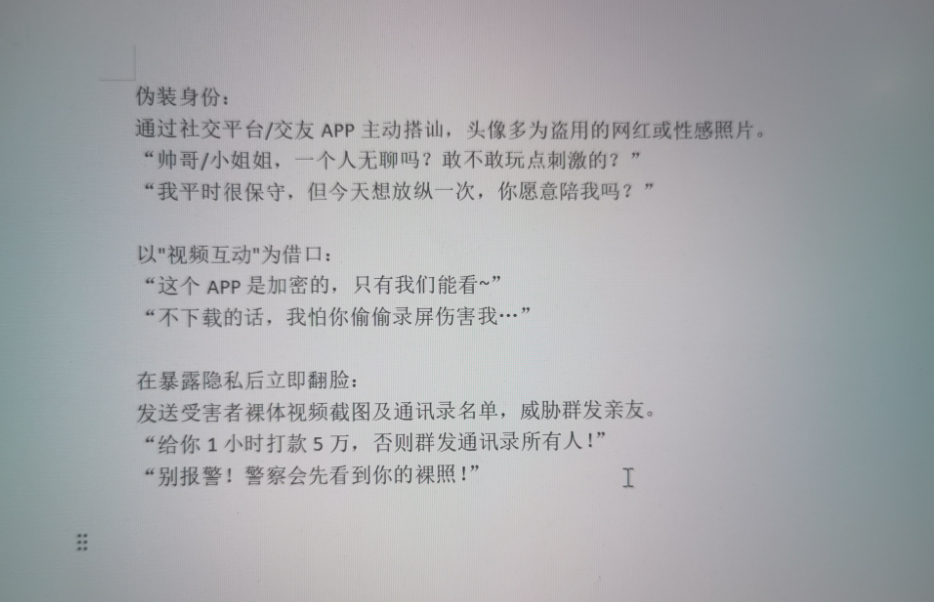

A.提成分红记录 B.诈骗业绩指标 C.伪装身份话术 D.人员名单

依旧只需要我们搜索quark就能看见了

这边点进去

文件很少,随便点点就能发现这一张照片

是伪装身份话术,选c

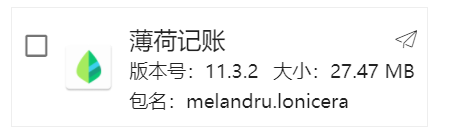

9. 分析嫌疑人的手机,嫌疑人使用的名称为“薄荷记账”的记账软件共记录了多少笔交易?(答案格式:123)

依旧先找包名

锁定文件位置

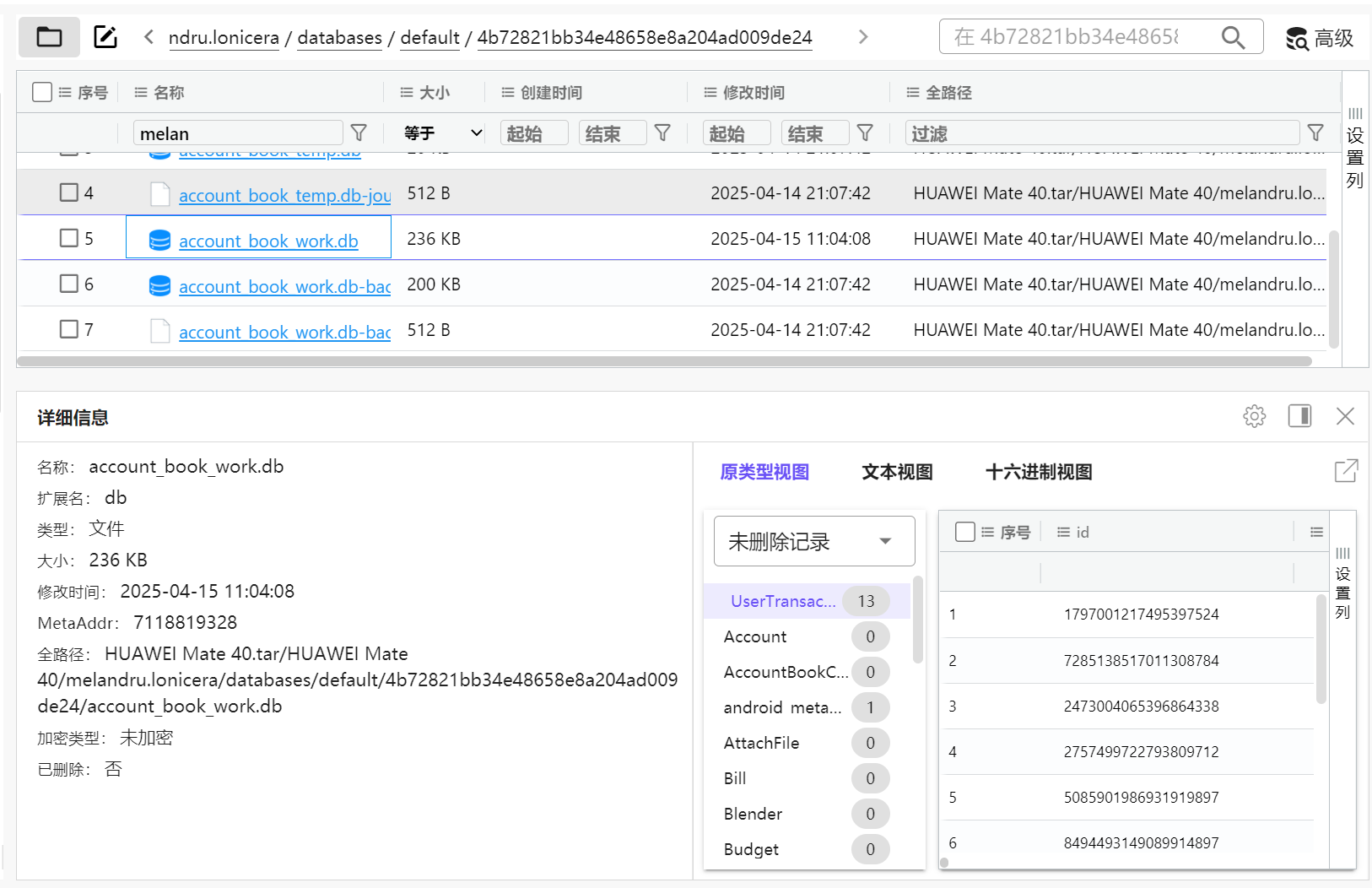

一直点进去就能找到这个account_book_work.db

前边的路径也不过什么database,都有特征的

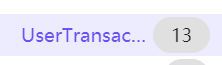

在这边直接看也行,导到navicat也一样,更方便看一点吧

一共十三笔(还是得点进去看看的,排除无效的,也就是这边没有而已)

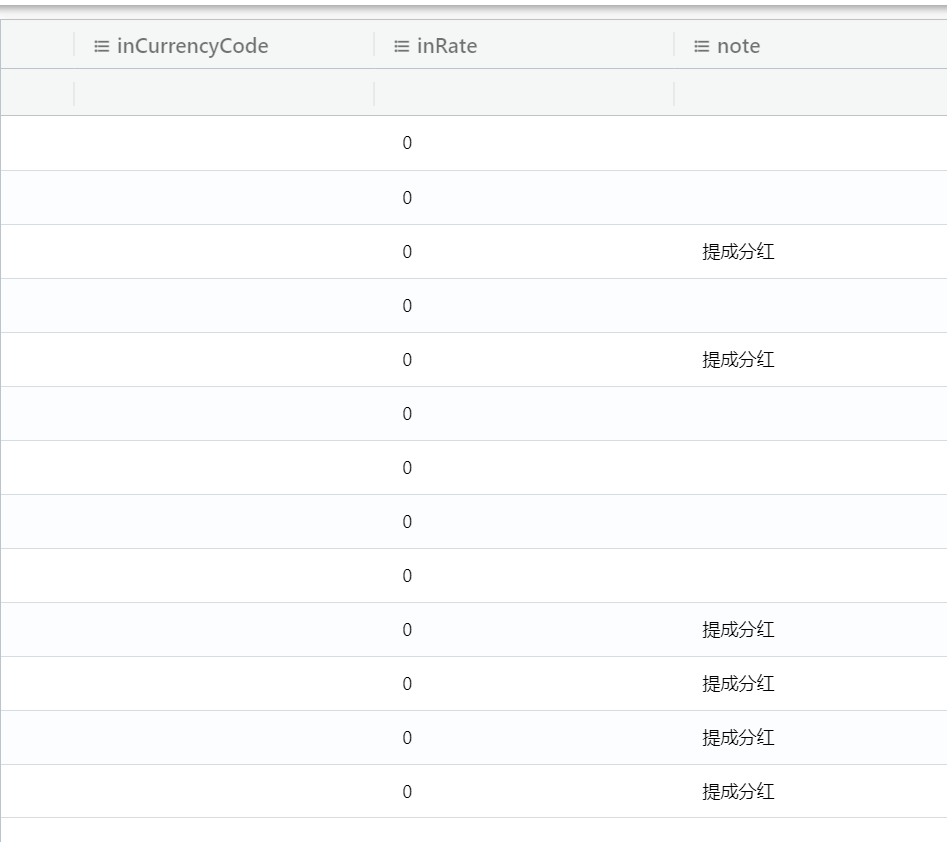

10. 分析嫌疑人的手机,该记账软件中关于诈骗提成分红的收入明细一共多少钱?(答案格式:123)

导navicat方便点

这边看提成分红的几行就行

524+791+369+793+392+412

所以是3281

二、计算机

这边需要说明的是如果想仿真这一台Win11计算机

你必须需要17版本以上的Vmware,否则是打不开的

其次就是这边还必须重置密码,不然打不开,限制多多

其实Win11除了仿真版本需求外都蛮香的,主要是熟练,本来就用这个的

当然了,记得要截个屏

1. 分析嫌疑人的电脑,其电脑的设备名称是什么?(答案格式:以实际为准)

一把梭的题,直接就能看见设备名称

暴富888

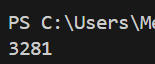

2. 分析嫌疑人的电脑,其电脑连接互联网的物理地址(MAC)是多少(答案格式:01-AC-15-R2-B1-3C)

这题直接在火眼看网络适配器就好了

00-0C-29-E3-C6-2B

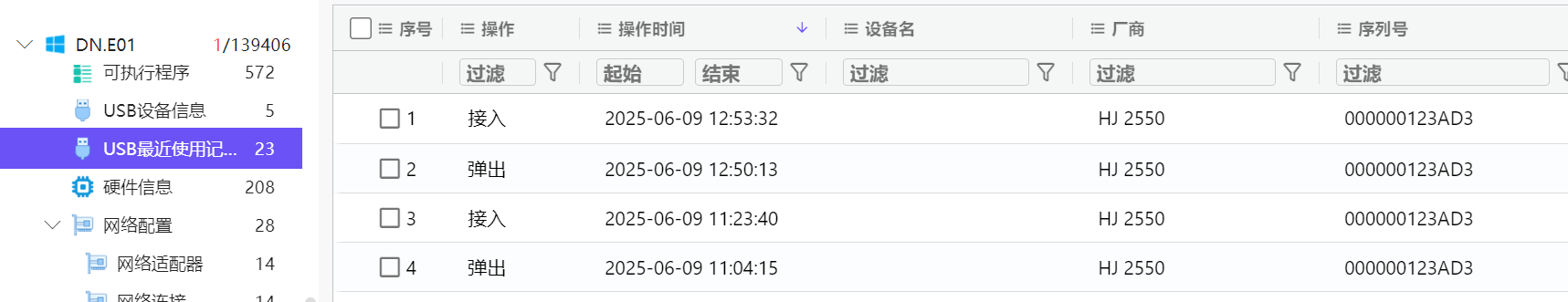

3. 分析嫌疑人的电脑,其电脑2025年6月9日最后一次接入USB设备序列号的后六位是?(答案格式:以实际为准,英文字母全大写)

最后一次,直接时间排个序,然后看看,就是第一条

这边后六位就是123AD3

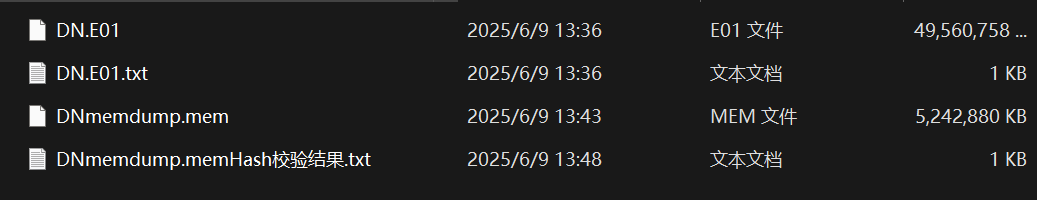

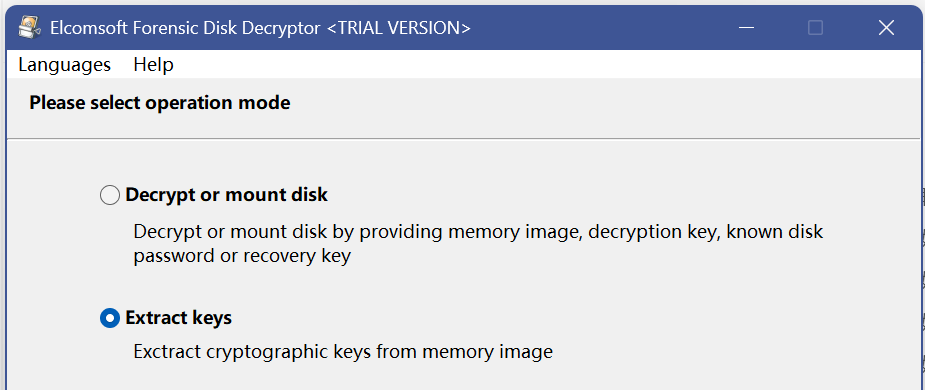

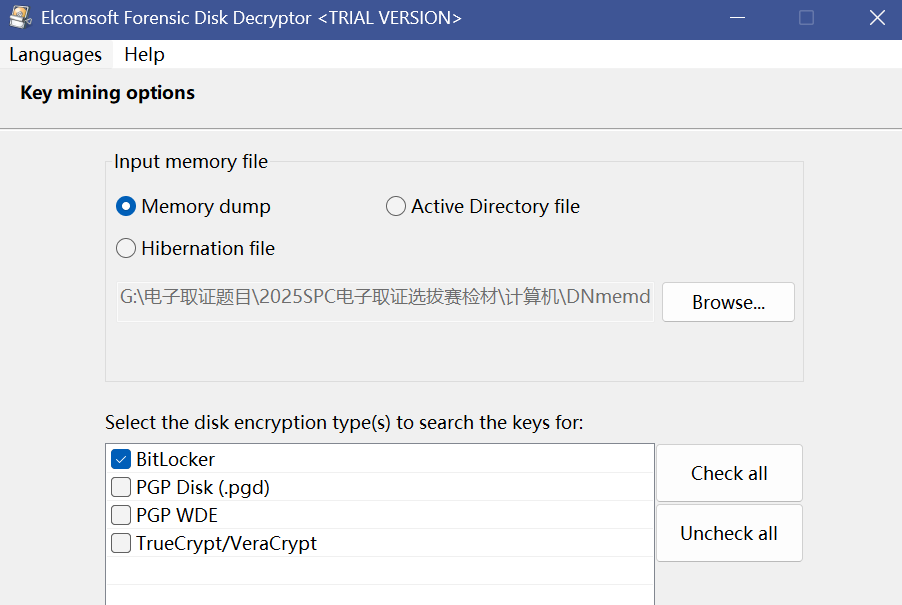

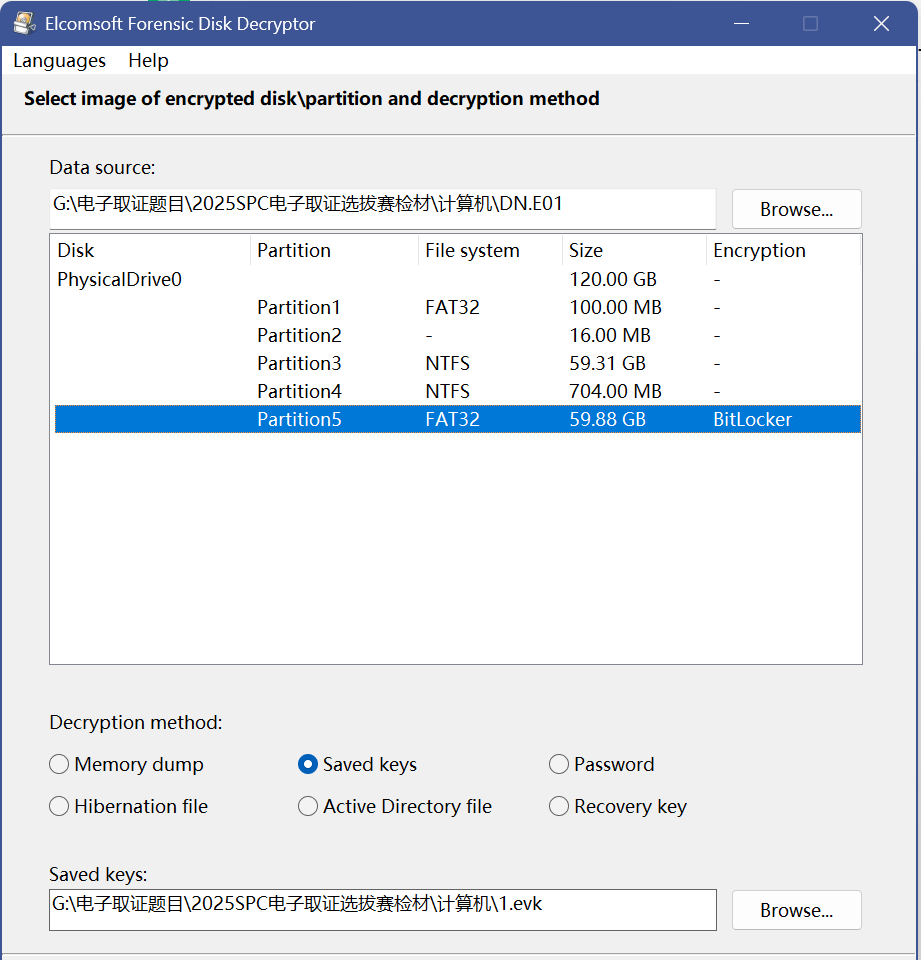

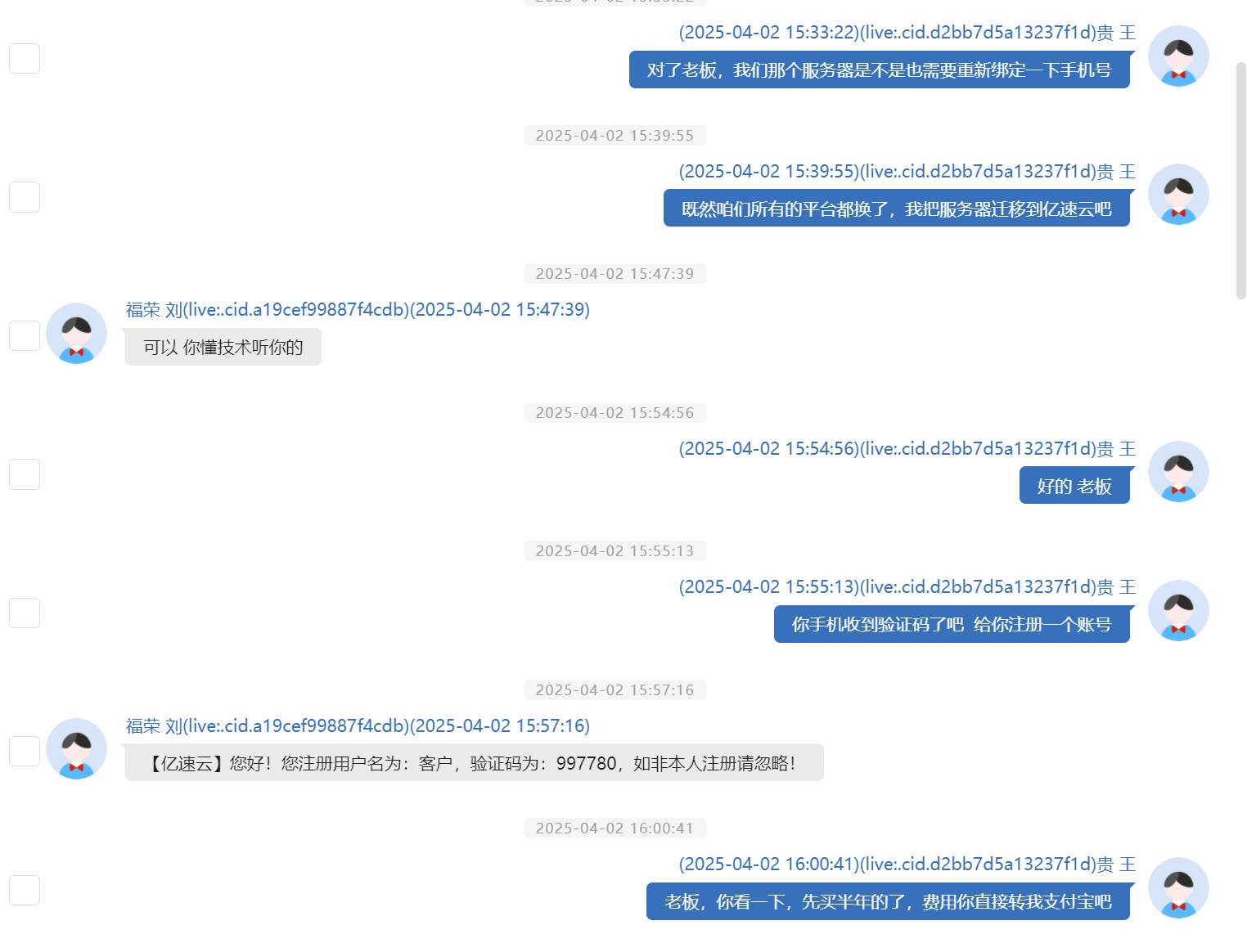

4. 分析嫌疑人的电脑,其电脑BitLocker加密分区的48位恢复密钥的后六位是多少?(答案格式:123456)

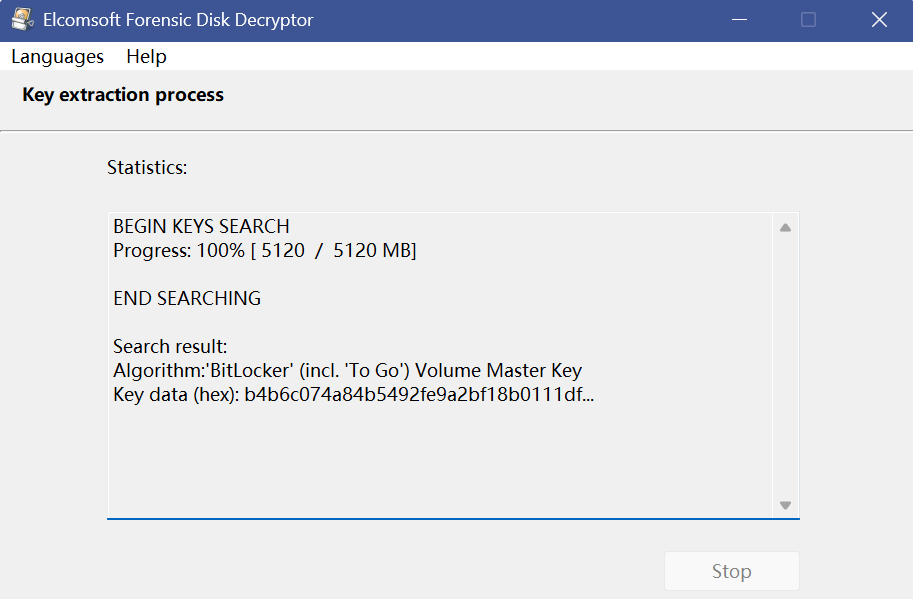

加密分区搁这呢,有个.mem文件

所以就是分析这个来得到

我们这边使用工具磁盘解密器,直接爆破出key

我不知道为什么我其实有,但是我从来没用过

这边这样子选就好了

可以看到这边最后解出来了

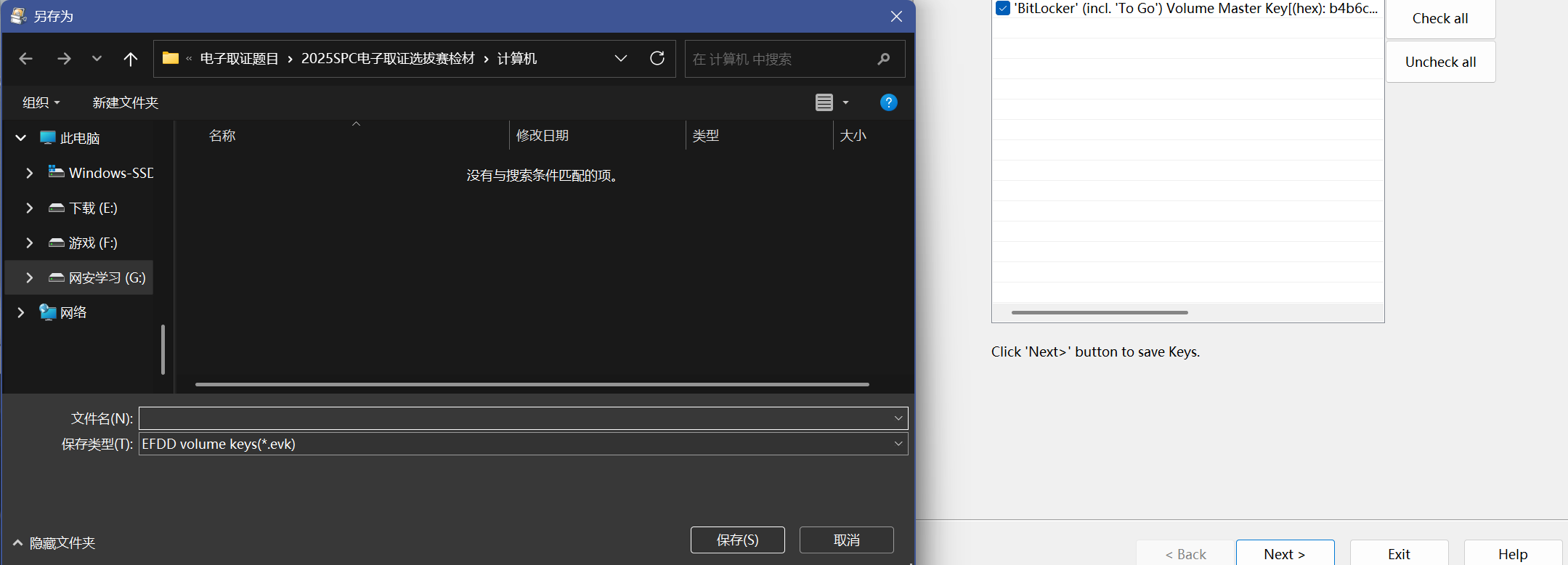

先保存

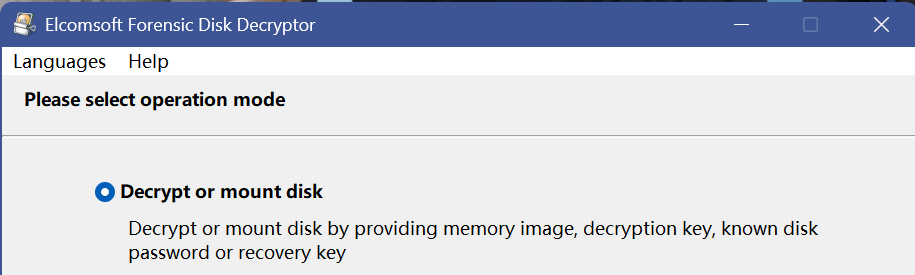

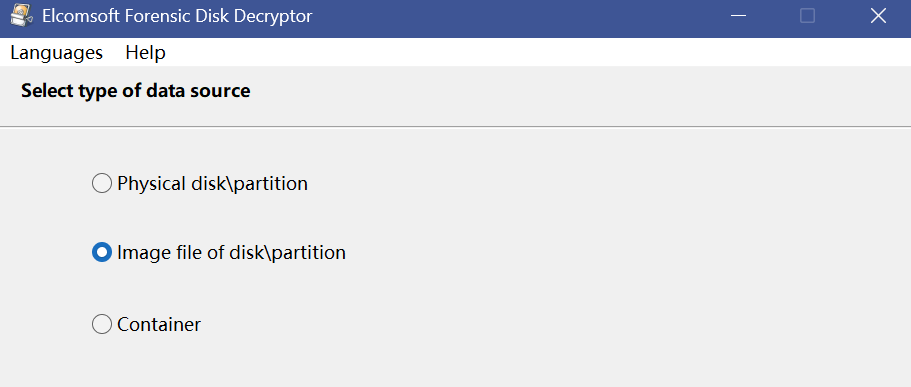

接下来选这个

这样子选择配置就可以解开bitblocker

170258-643148-669911-174548-088726-299772-219439-200189

成功显示出恢复密钥

200189

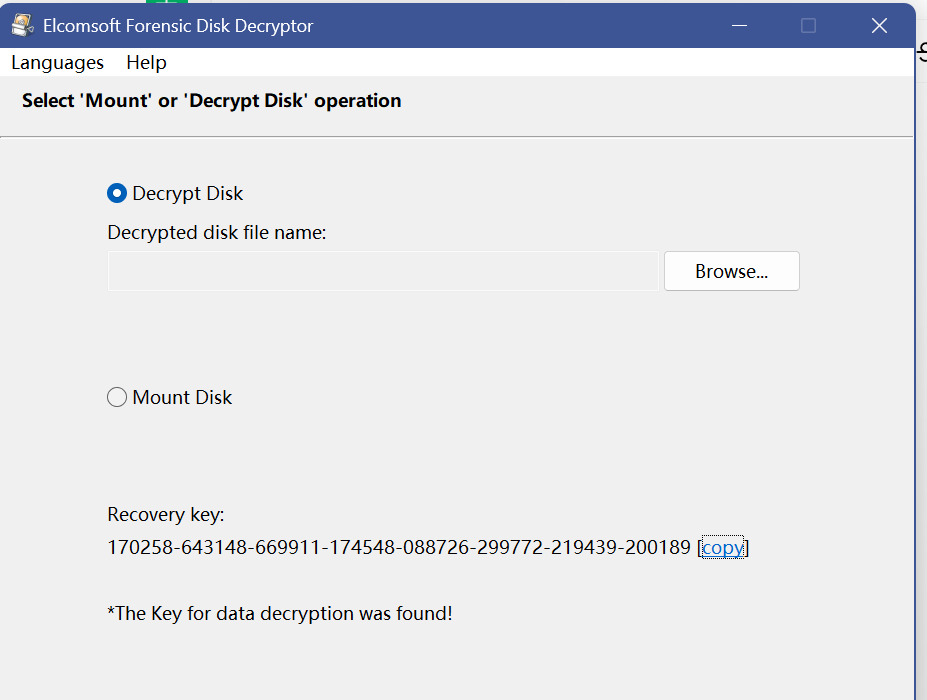

5. 分析嫌疑人的电脑,当前该公司后台服务器使用的云服务器是哪个厂商的?(答案格式:京东云)

这边有很多混淆项

但是在这俩人的聊天记录中还是很好确定的

云服务器迁移到的是亿速云

6. 分析嫌疑人的电脑,当前该公司后台服务器ssh远程端口是多少?(答案格式:123)

亿速云的端口是223

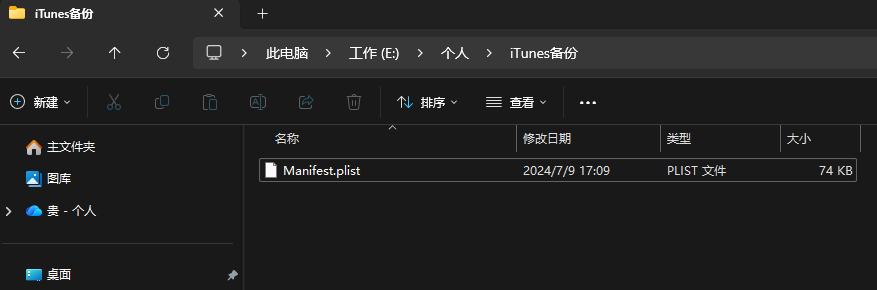

** 7. 分析嫌疑人的电脑,嫌疑人使用的苹果手机序列号是多少?(答案格式:ABCD1234)**

这一题在外边找不到,其实是藏在了BitLocker加密的那个盘里

打开来长这样子

我们很容易找到这个备份文件

打开来看看

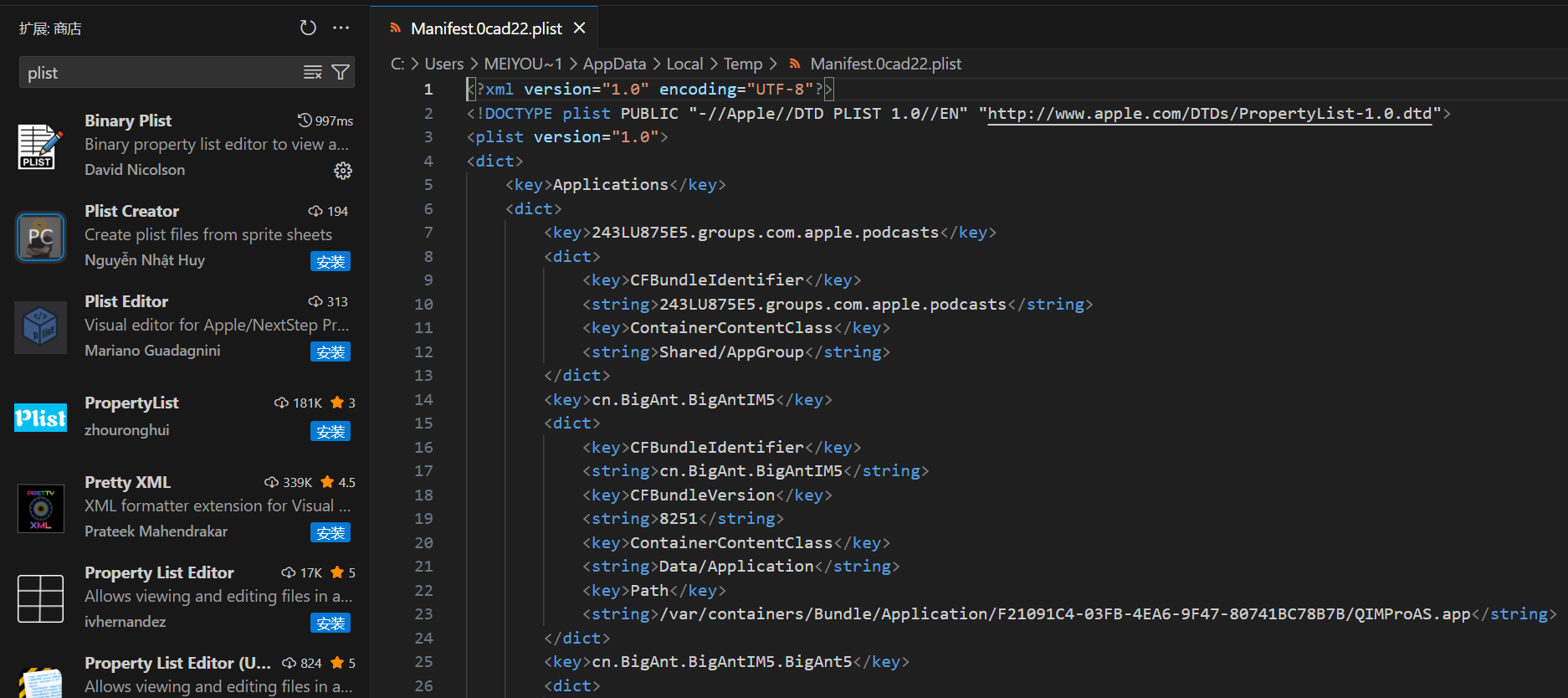

下了个插件之后可以在vscode看了

找找看

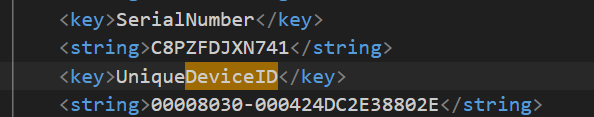

搜一下设备ID直接能定位到这边

所以序列号是C8PZFDJXN741

8. 分析嫌疑人的电脑,嫌疑人曾使用的苹果手机备份四位数字密码是多少?(答案格式:1234)

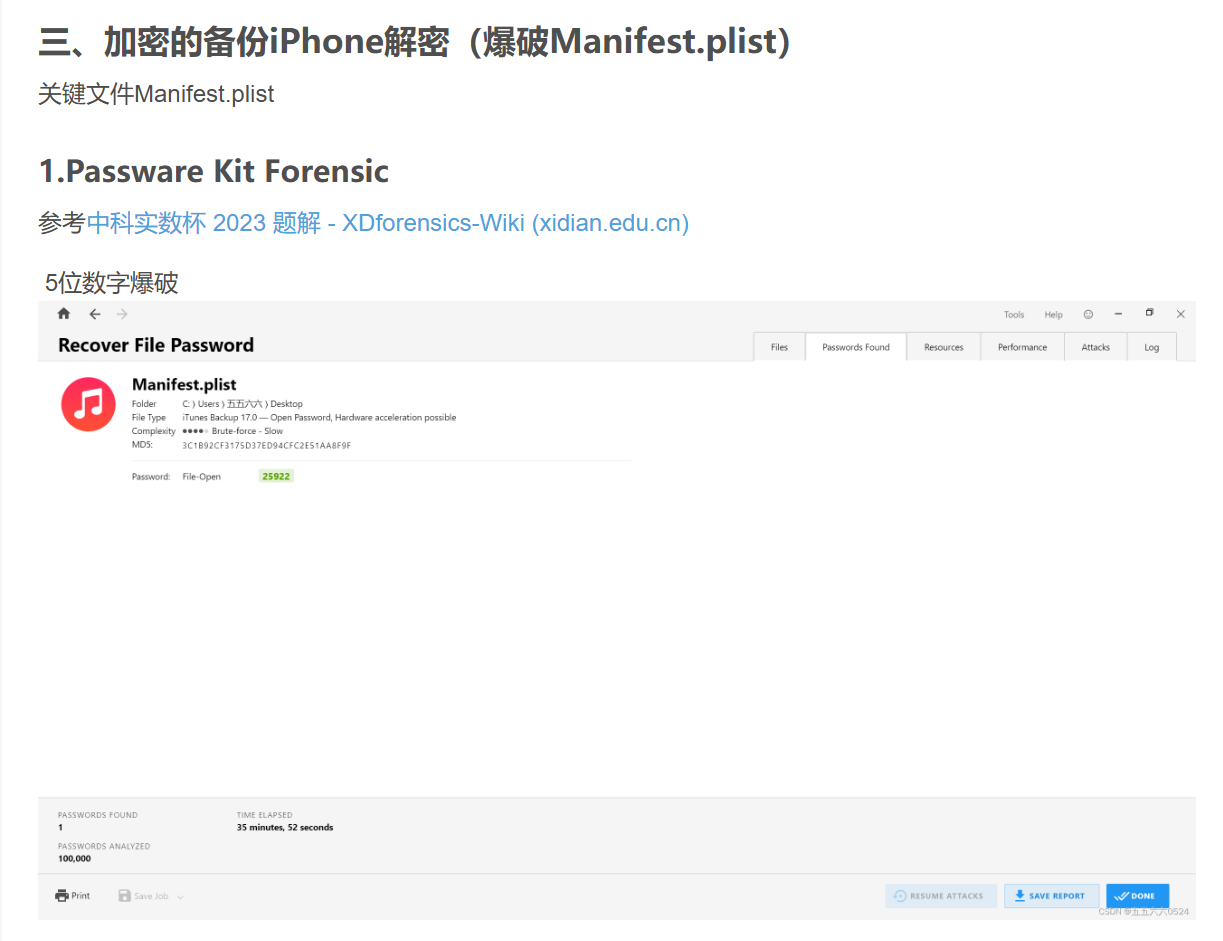

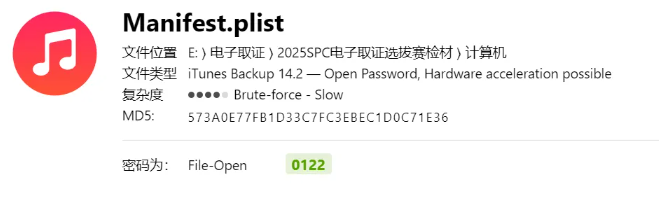

我们刚刚找到的这个manifest.plist文件是一个有着所有元数据的二进制属性列表文件

然而直接看却找不到备份的四位数字密码

我们这边需要使用passware kit直接爆破

https://blog.csdn.net/wow0524/article/details/131519669

此事在这边有几乎差不多的记载

这边最后得到答案为0122

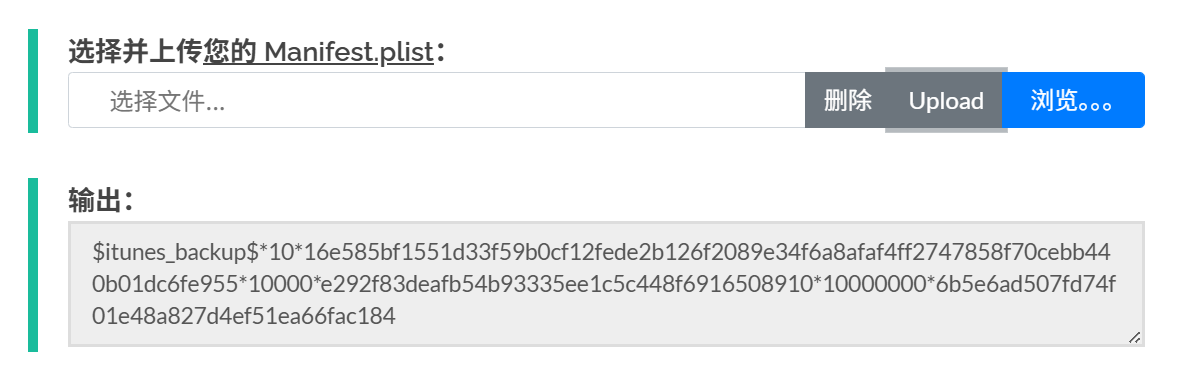

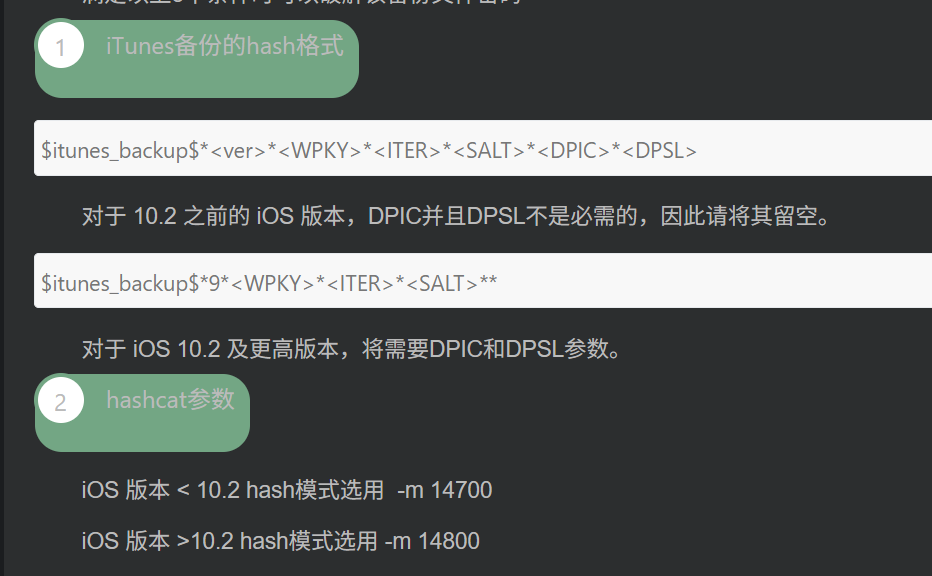

当然利用hashcat也一样

这边输出了这样子一串

$itunes_backup$1016e585bf1551d33f59b0cf12fede2b126f2089e34f6a8afaf4ff2747858f70cebb440b01dc6fe95510000e292f83deafb54b93335ee1c5c448f6916508910100000006b5e6ad507fd74f01e48a827d4ef51ea66fac184

看来是IOS10.x版本的

1 | |

也可以得到最后的答案是0122

这边一直在报错,可能是hashcat需要7.2.0版本才行,但我也没找到,ai告诉我也可以降级我的cuda

我不想降级()

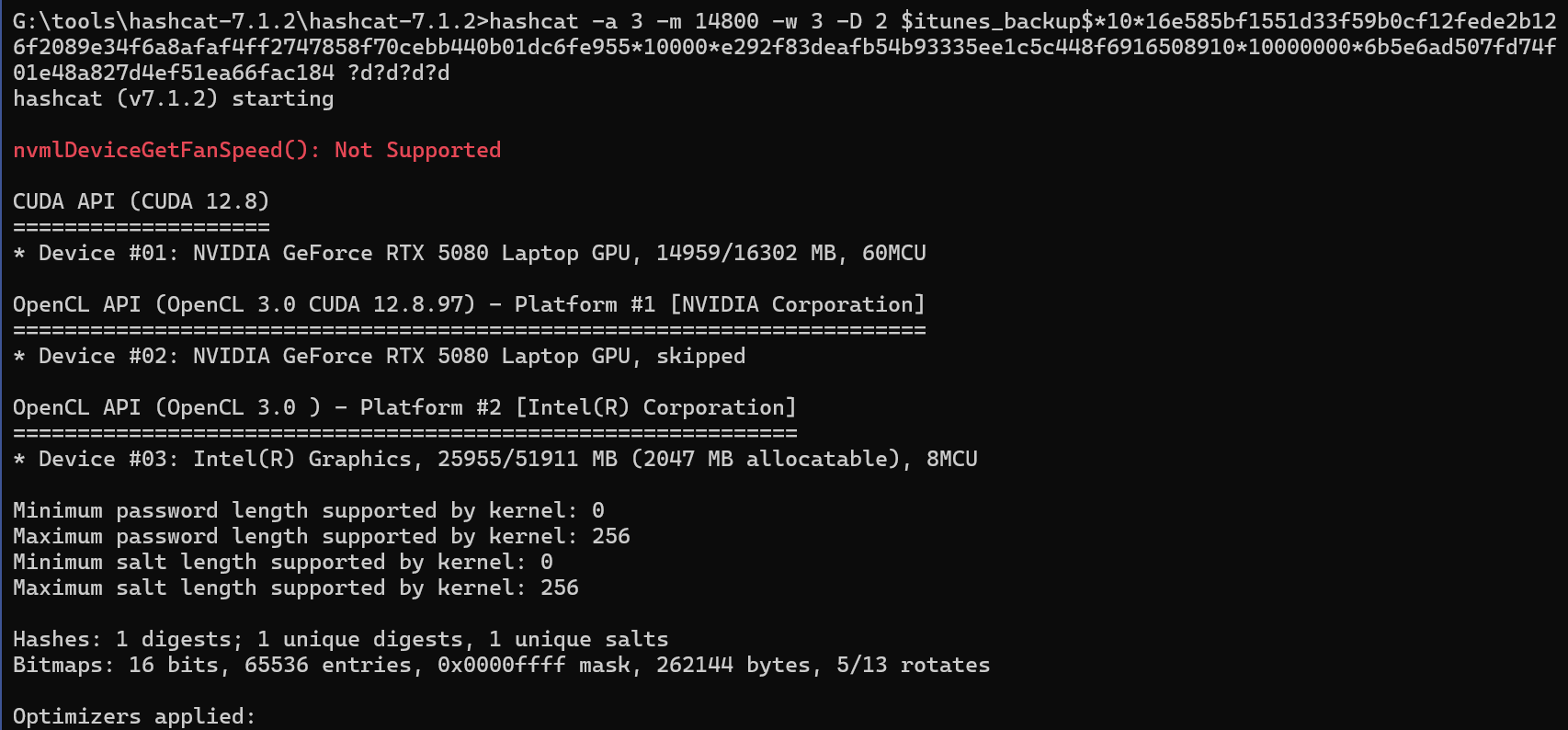

9. 分析嫌疑人的电脑,嫌疑人使用的以太坊钱包名称是什么?(答案格式:AbcDe)

这不巧了,平航杯刚见到

这边明写着就是以太坊钱包,我们正好在平航杯也见过,确定就是这个

MetaMask

10. 分析嫌疑人的电脑,嫌疑人使用的以太坊钱包版本是多少?(答案格式:26.16.0)

同上,直接就有了

12.13.0

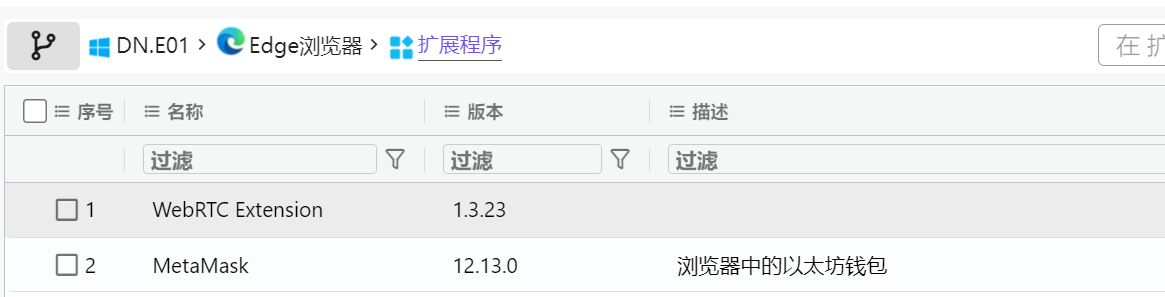

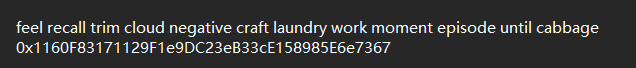

11. 分析嫌疑人的电脑,嫌疑人的以太坊钱包私钥助记词第4个单词是什么?(答案格式:以实际为准)

这个是在这边的一张截图

可以看到第四个是cloud

旁边的txt里也写了

12. 分析嫌疑人的电脑,嫌疑人的Skype账号是多少?(答案格式:以实际为准)

直接火眼就能看见其账号,就一个,无混淆项

live:.cid.d2bb7d5a13237f1d

13. 分析嫌疑人的电脑,嫌疑人电脑中Skype应用的安装日期是多少?(答案格式:1900/01/01)

直接在设置里搜可以看到就是2025/04/01

当然,虽然不太好,也可以去浏览器看到下载记录,这只是下安装包的记录,但是实在找不到的时候也可以拿来用,一般来说下安装包和下软件是同一天(一般来说)

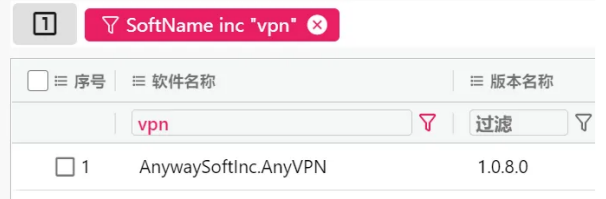

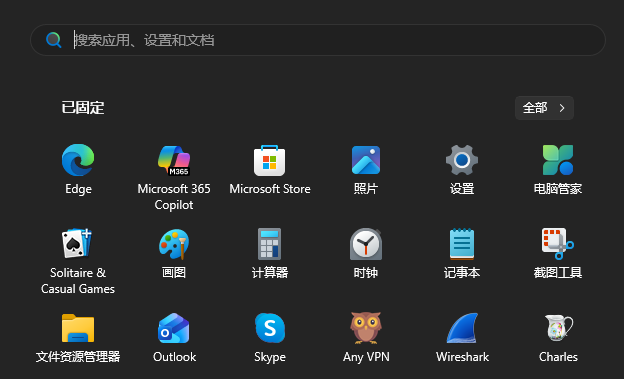

14. 分析嫌疑人的电脑,嫌疑人电脑中安装的VPN软件名称是什么?(答案格式:Abc VPN)

火眼能搜到,当然了,在虚拟机里也能直接看见

就是Any VPN

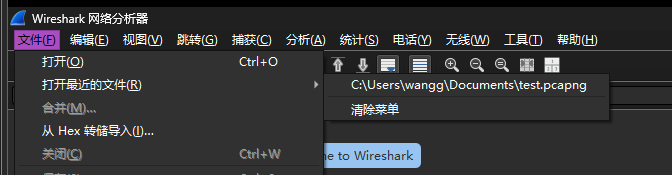

15. 分析嫌疑人的电脑,嫌疑人自己使用Wireshark抓的流量包文件名称是什么?(答案格式:以实际为准,包含文件扩展名)

直接在桌面打开wireshark

看看打开最近的文件,可以看到抓到的流量包文件名称为test.pcapng

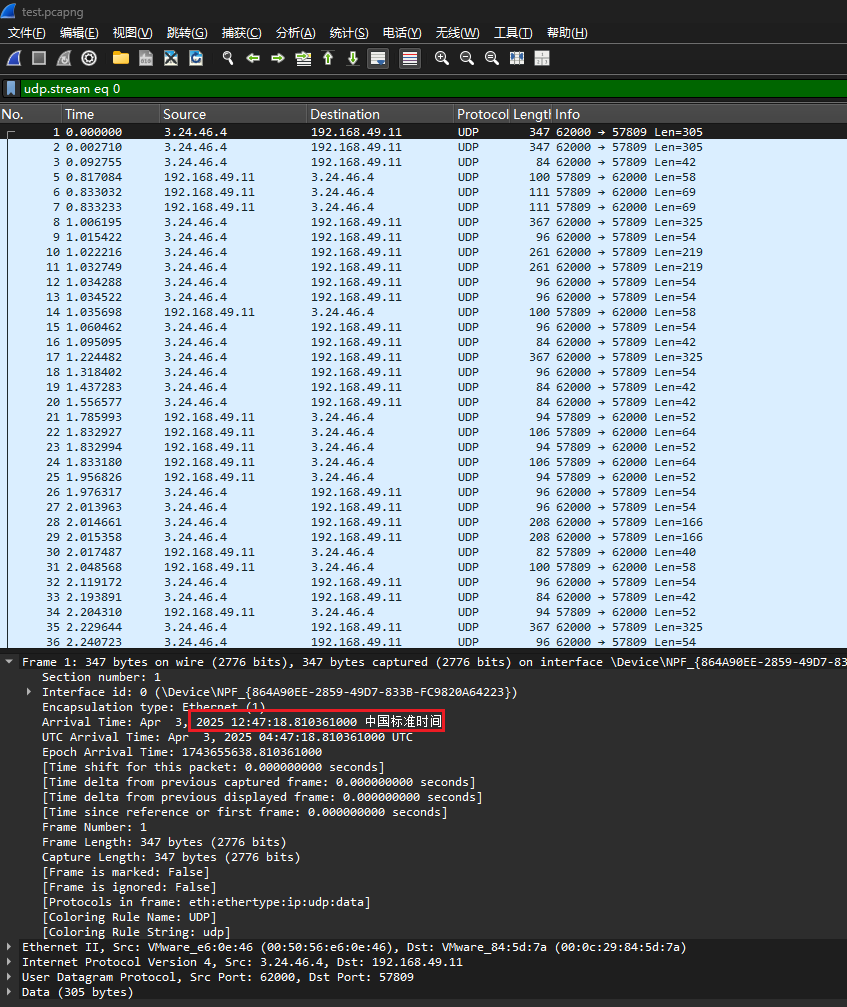

16. 分析嫌疑人的电脑,该流量包开始抓取第一个分组的时间是什么?(答案格式:1900/01/01 01:00:00)

直接锁定No.1,然后点进去看看时间就好了,注意时区,直接复制值会是UTC的

这边是

2025/04/03 12:47:18

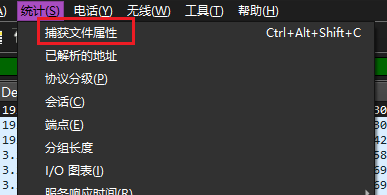

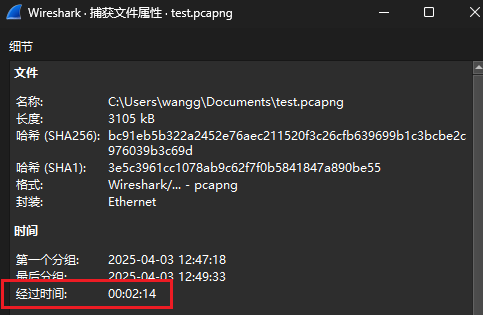

17. 分析嫌疑人的电脑,抓取该流量包的总时长是?

A. 00:02:14 B.00:08:25 C.00:18:25 D.00:29:31

点这个

可以看到选A

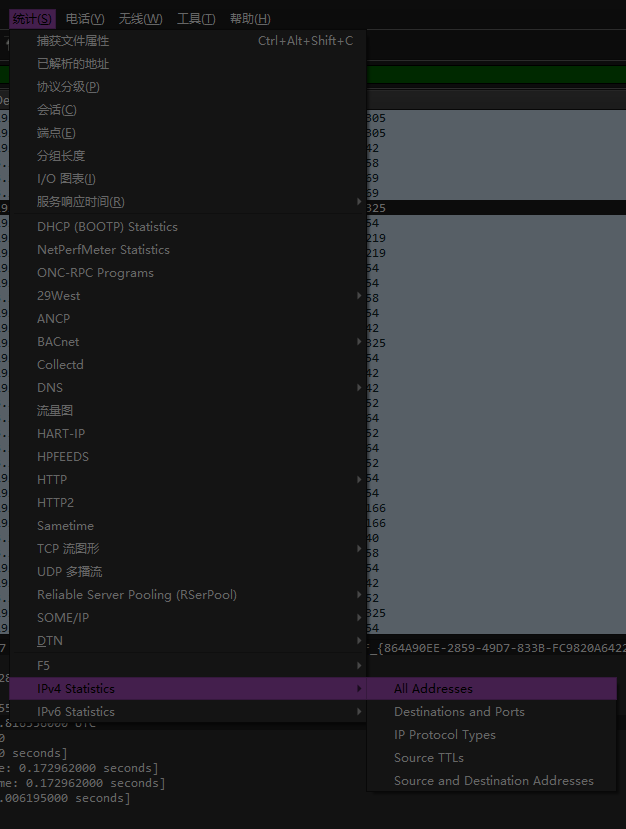

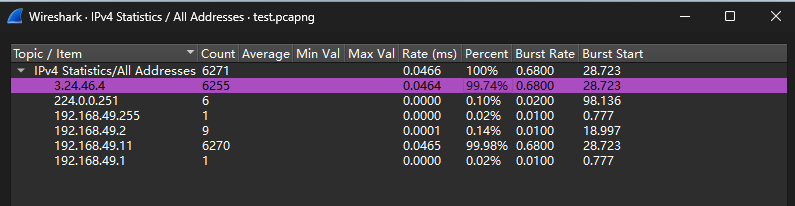

18. 分析嫌疑人的电脑,该流量包中IPV4地址为3.24.46.4的占比是多少?

A.96.69% B.97.36% C.98.47% D.99.74%

这边直接就能统计

然后点进来一看,99.74%

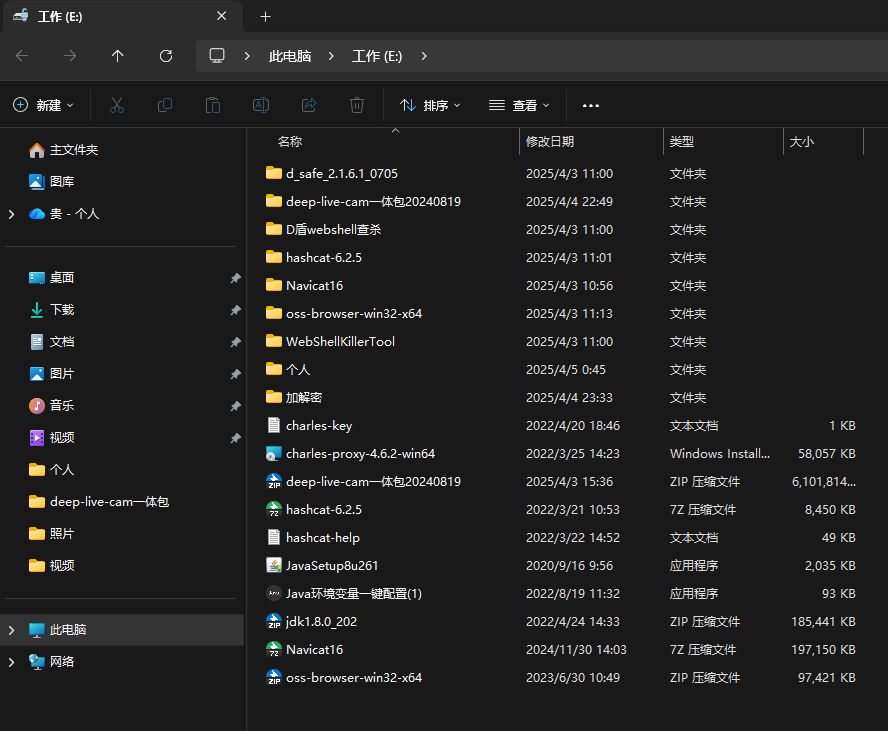

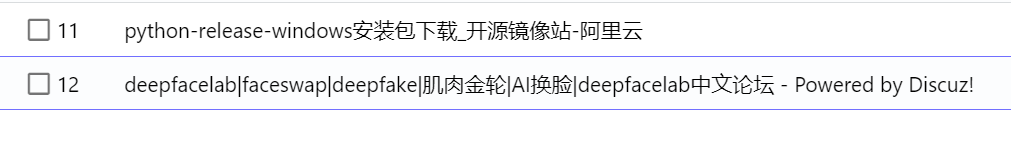

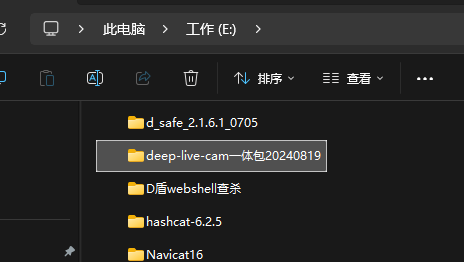

19. 分析嫌疑人的电脑,嫌疑人使用的AI换脸软件中,当前调用的onnx(Open Neural Network Exchange,开放神经网络交换)格式的模型文件有几个?(答案格式:1)

这边可以看得出来这个王贵一早就有研究过ai换脸

还研究过,这个deepface

所以我们在解密的盘里就能定位到这个

最后在models这边就能确定是五个

所以本题答案为5

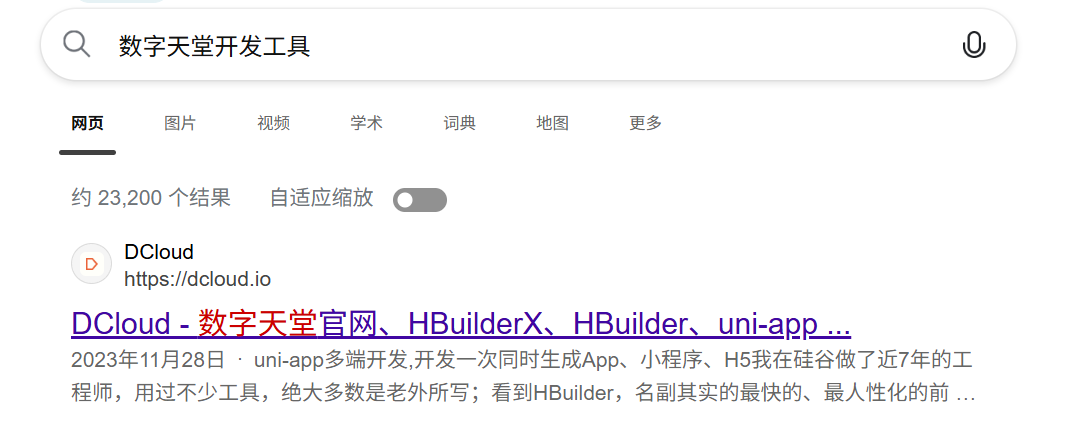

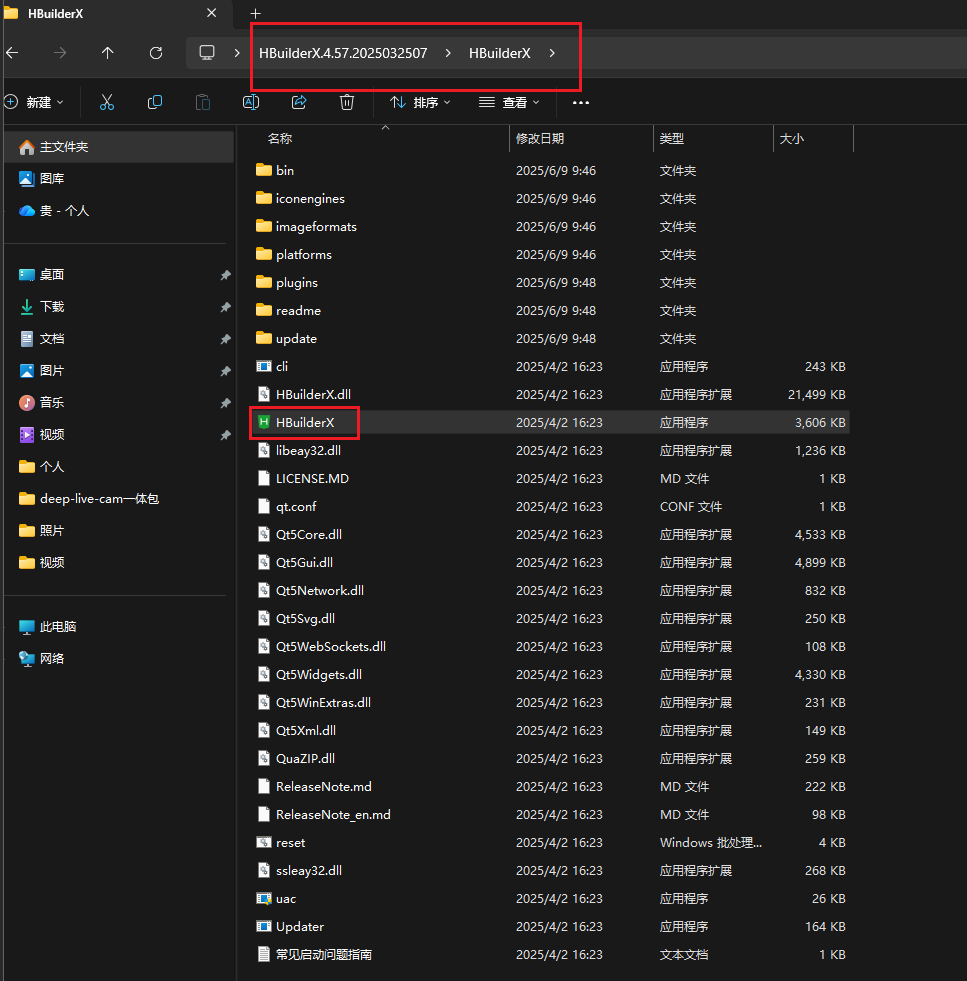

20. 分析嫌疑人的电脑,嫌疑人注册登录的数字天堂开发工具的账号是什么?(答案格式:aaa@bbb.ccc)

首先,什么是数字天堂开发工具?

这边可以搜到,而里边也有个很熟悉的名字

HBuilderX

这个出现在了计算机的桌面

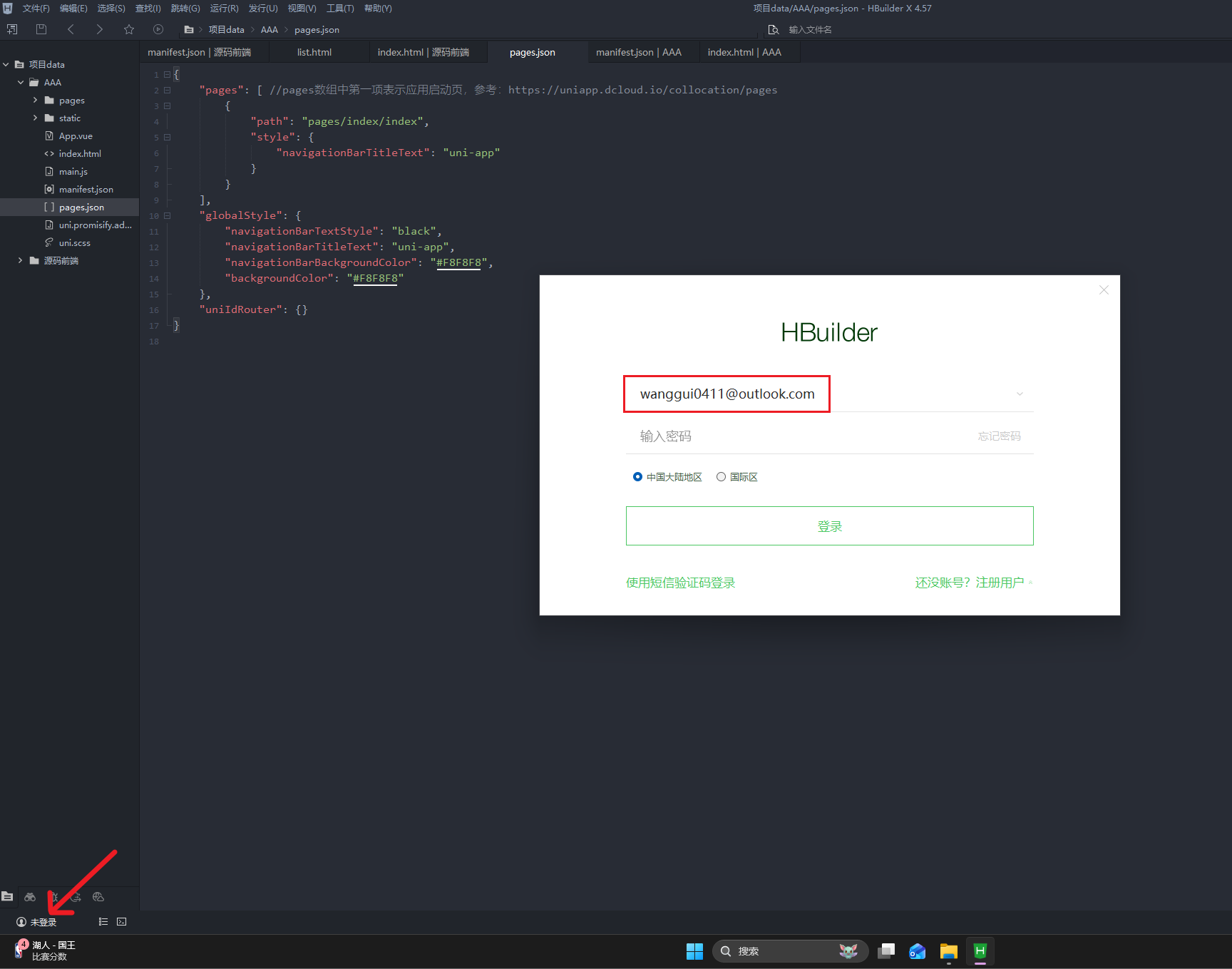

我们打开来,可以运行

想知道什么是账号,这边点登录,一般都会自带账号,然后隐藏密码让你填

我们点击之后自动就可以看到这边的账号了

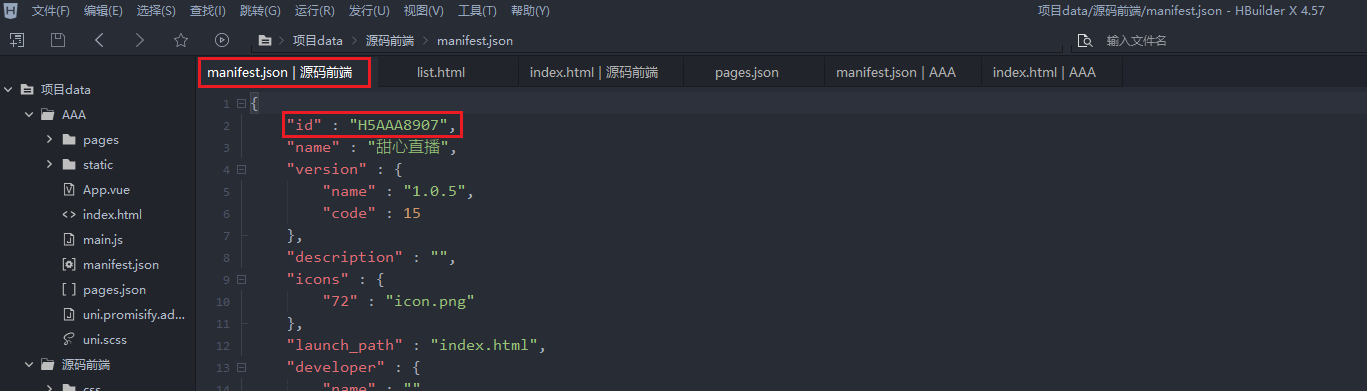

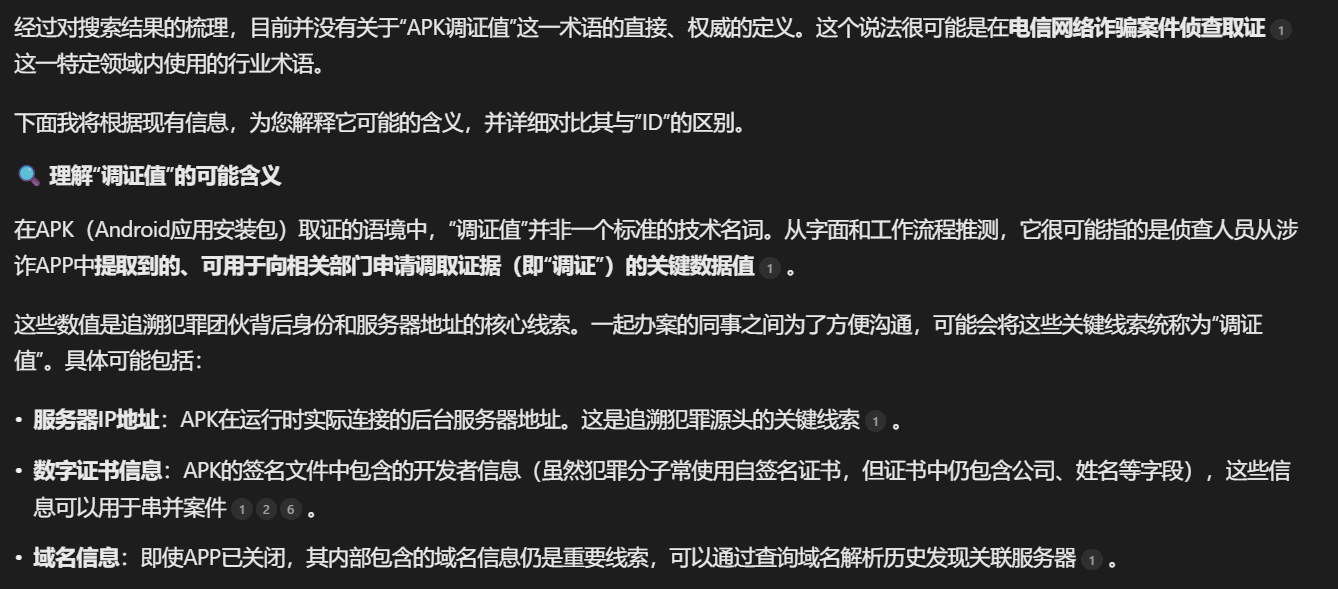

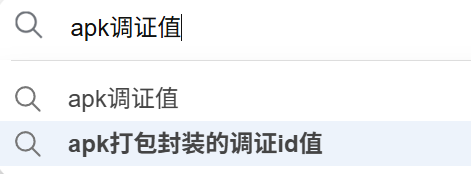

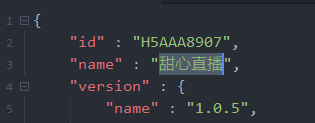

21. 分析嫌疑人电脑里的APK前端源码,如办案人员需要对该APK进行调证,请问调证值是多少?(答案格式:英文大写)

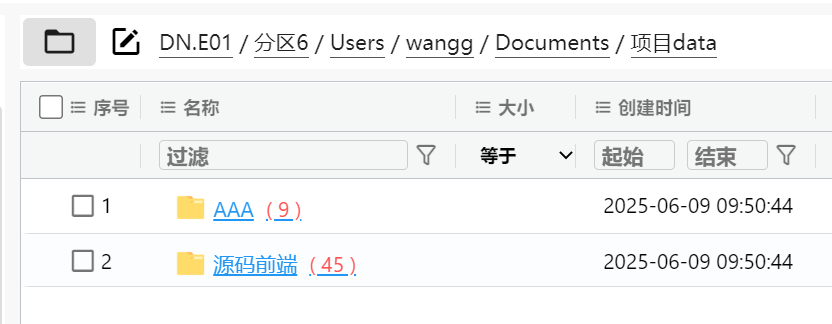

依旧是刚刚的界面,我们打开后能看到有个叫源码前端的东西

点开来就发现就是这个APK的前端源码

这边对于调证值没有官方定义

但是我搜索的时候会自动跳出是id值

所以我们这边直接写id值就好了

H5AAA8907

22. 分析嫌疑人电脑里的APK前端源码,该APK的中文名称是什么?(答案格式:以实际为准)

跟上图一样,就是甜心直播

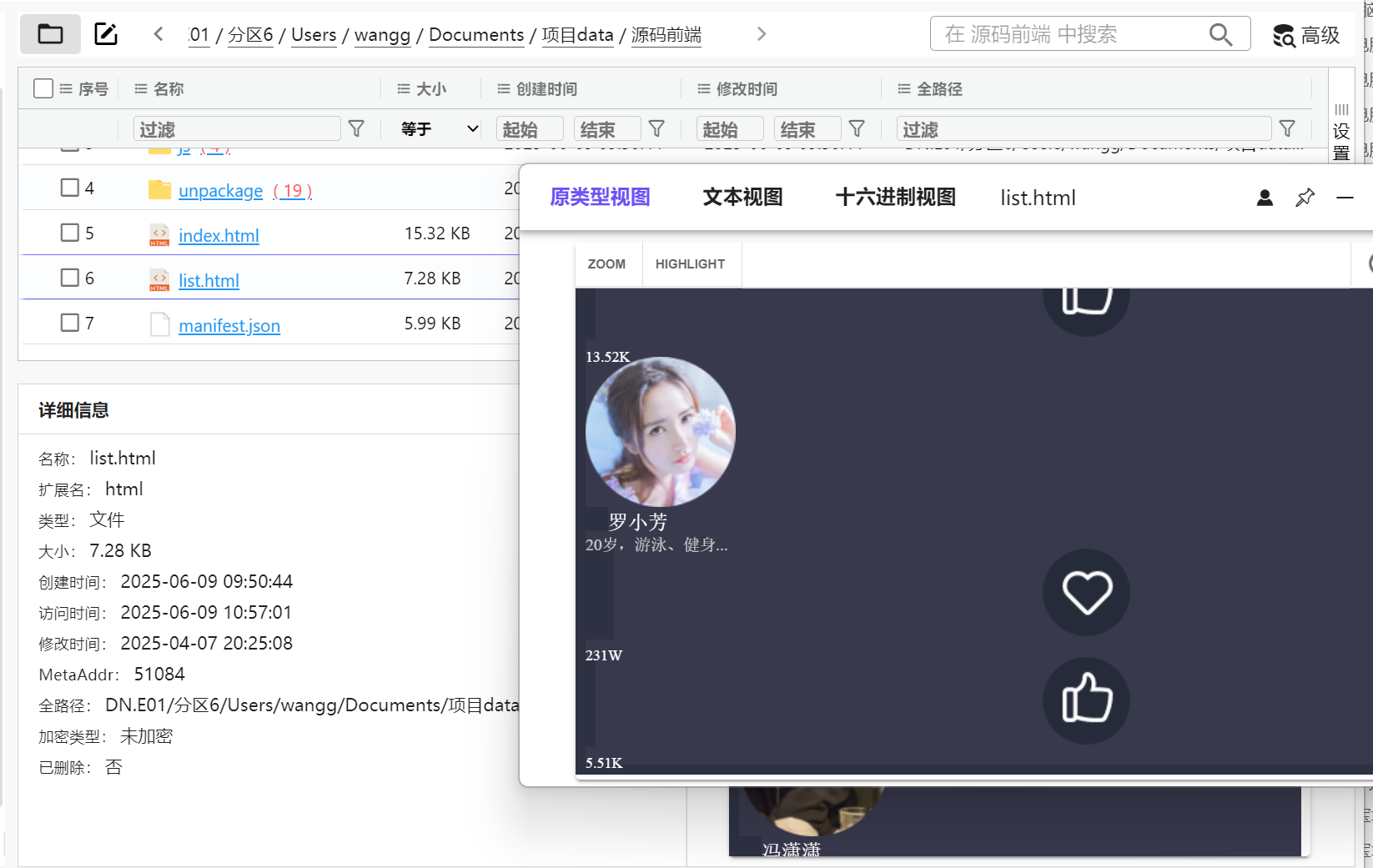

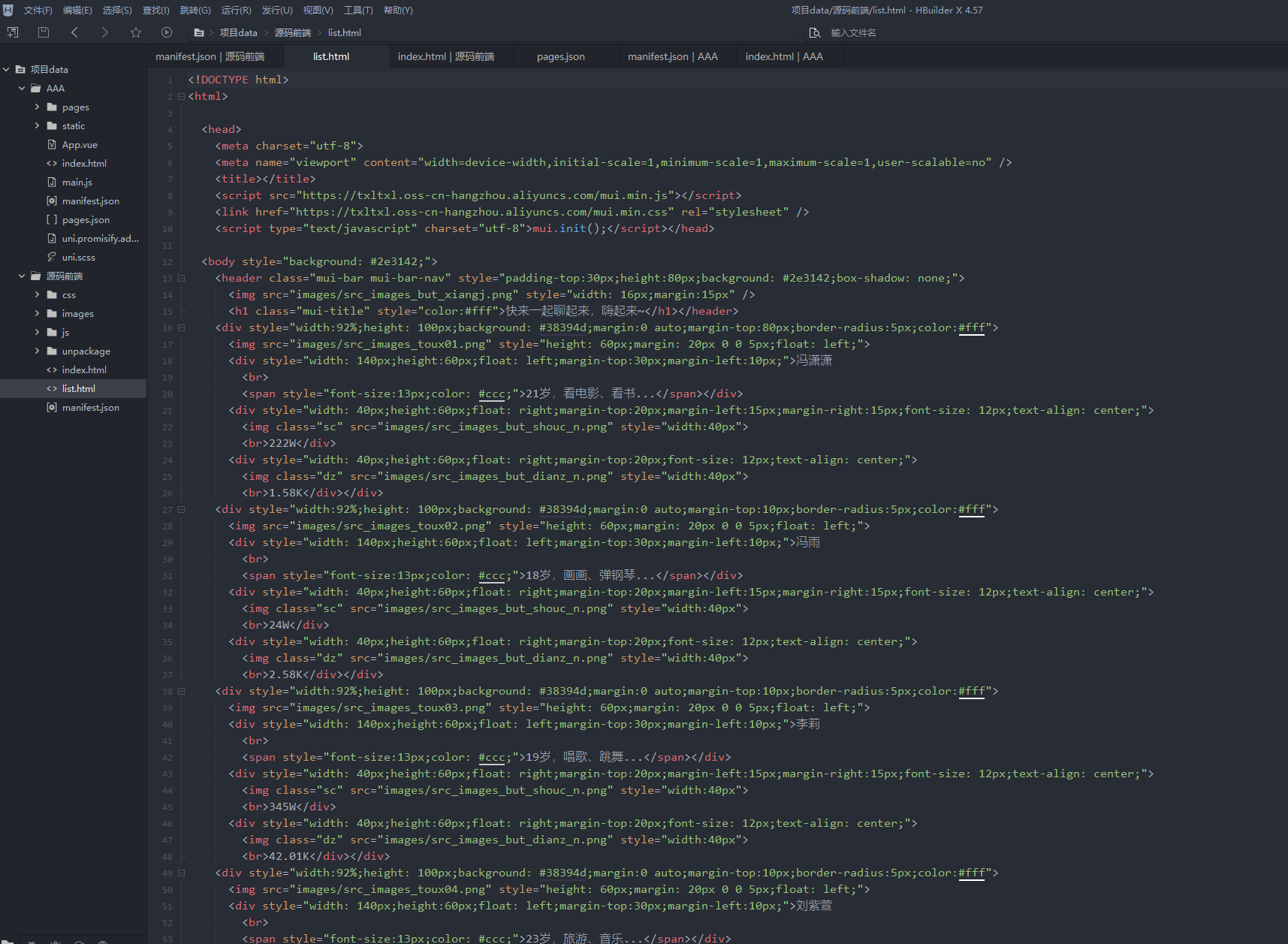

23. 分析嫌疑人电脑里的APK前端源码,该APK前端页面展示了多少名女生的信息?(答案格式:3)

其实火眼很容易翻到这个

这边有个list.html,打开后数一下就知道是7个

在虚拟机里也能看见,这边有爱好等信息

不是这个,首先这个下边明显还有,其次就是这个没什么信息,应该是上边那图,一共7个

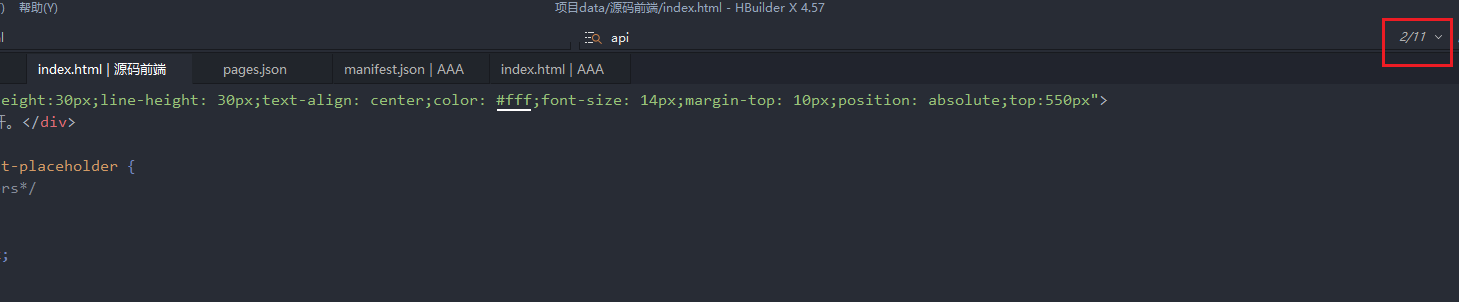

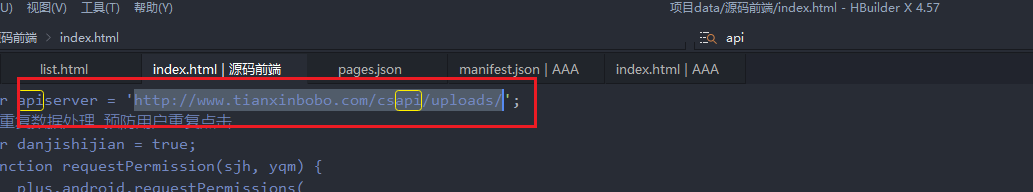

24. 分析嫌疑人电脑里的APK前端源码,该APK中的API调用的API Server是多少?(答案格式:以实际为准,如http://www.qasz.com/abc/def/)

直接在这边搜索api

可以看到有11个结果,但其实只有一个api server,别的都是出现在单词里边的api

只有这个,确定就是这个了

http://www.tianxinbobo.com/csapi/uploads/

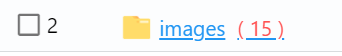

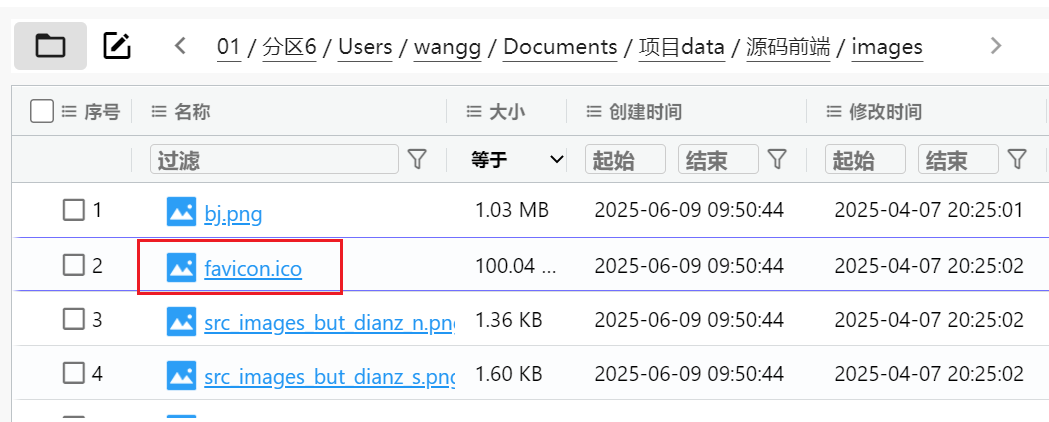

25. 分析嫌疑人电脑里的APK前端源码,该APK源码的静态资源文件内有多少个png类型的图片?(答案格式:3)

只算images里的,unpacked的不算静态资源

去掉这个ico图标文件

剩下14个png

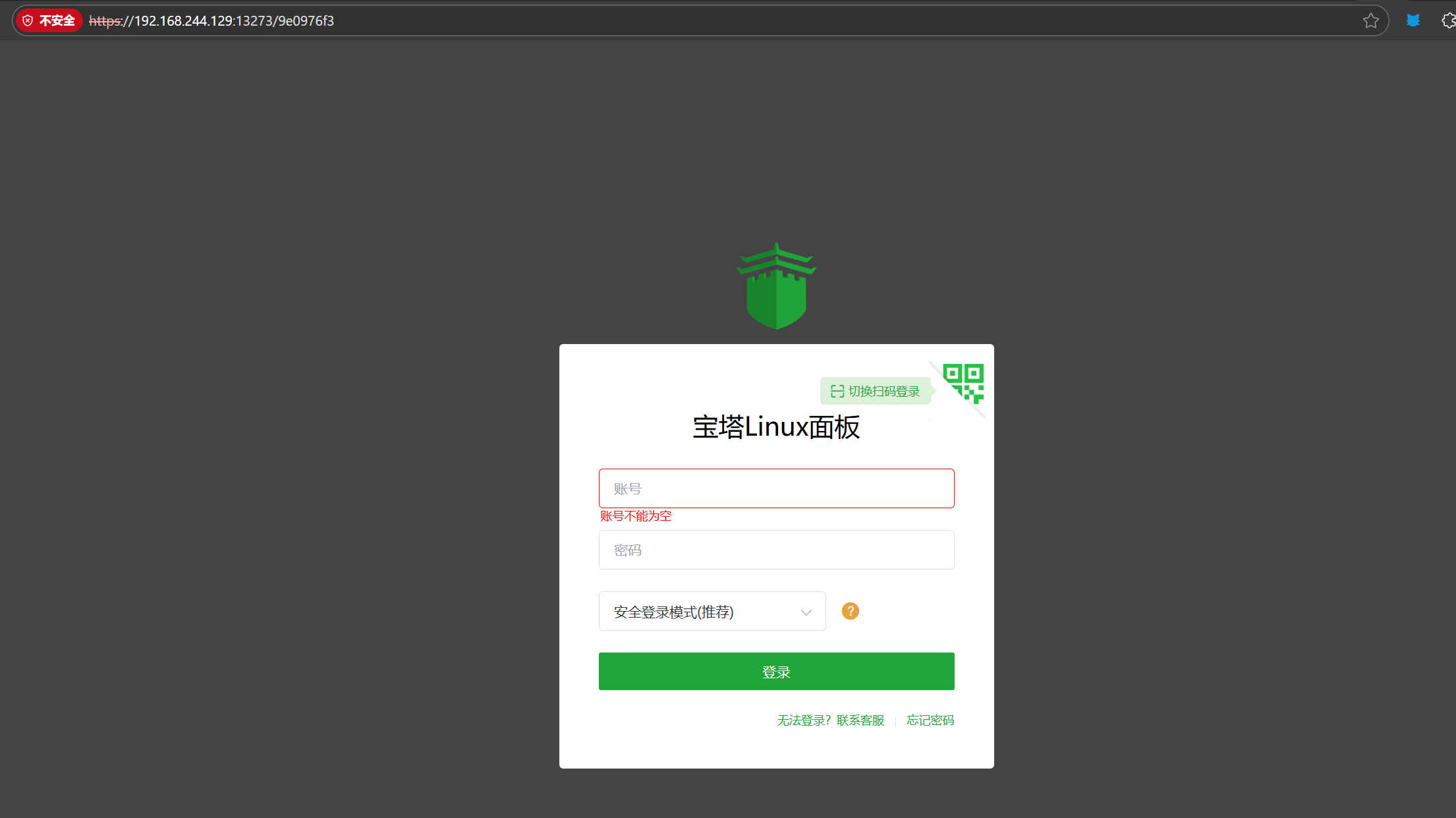

三、服务器

重构

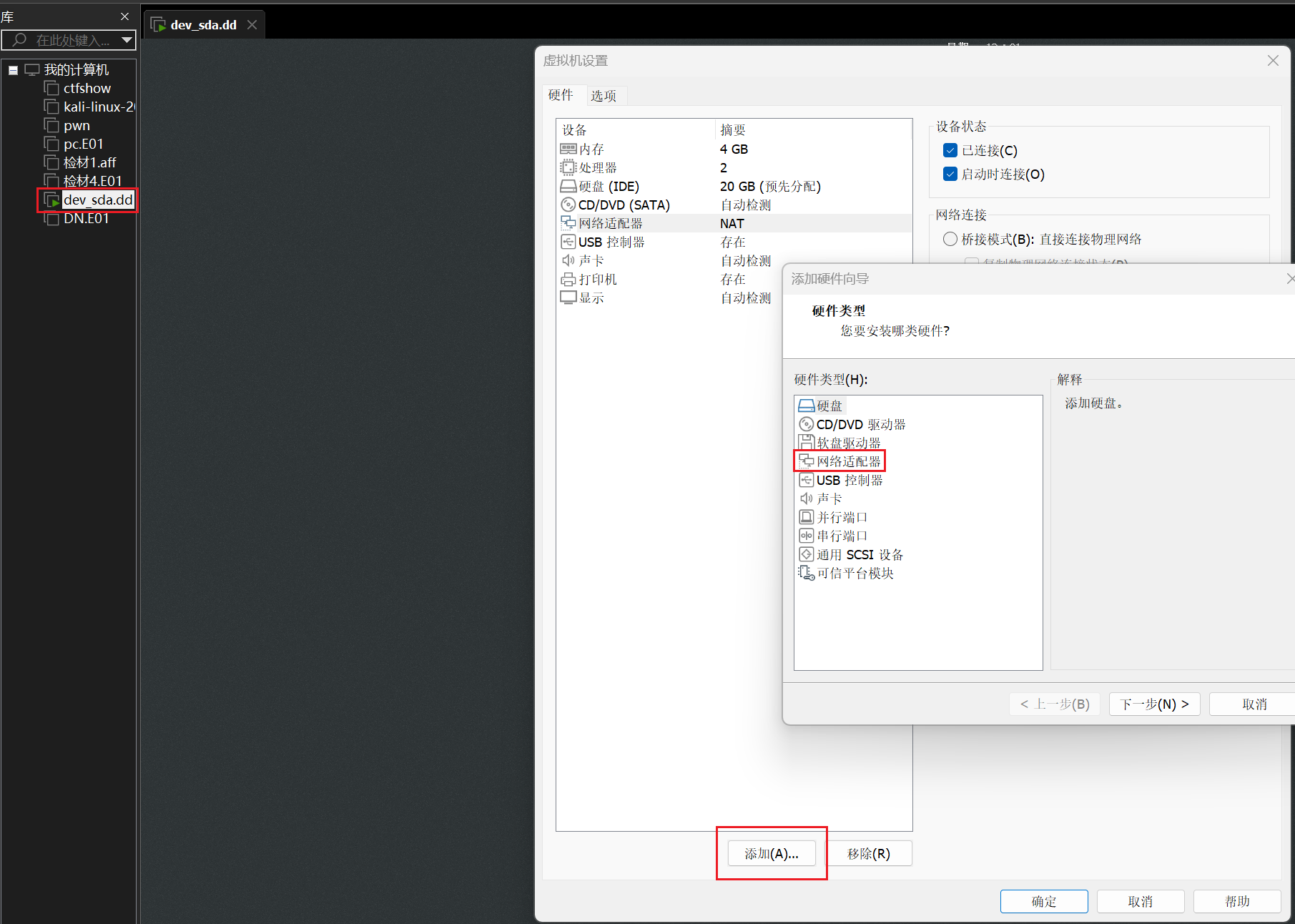

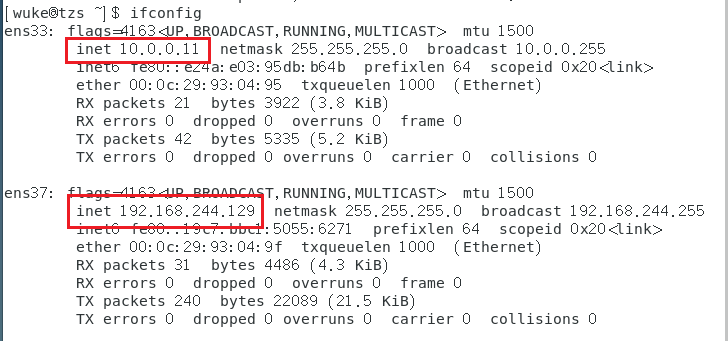

这边服务器需要先重构,这边看起来是个很基础的宝塔系统,但是原来的ens33网卡IP登不上去

所以我们得重新整一张

先右键设置,然后这边添加一个网络适配器

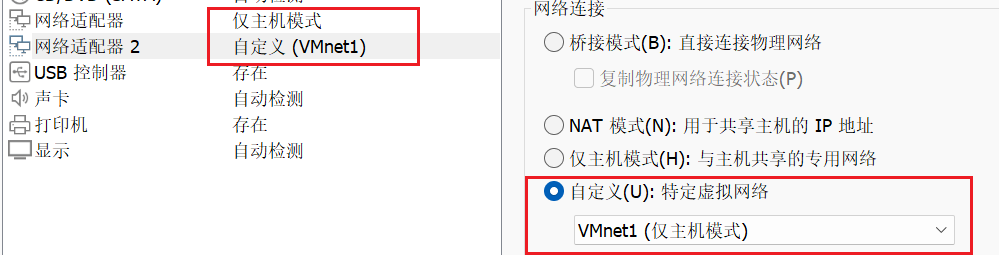

注意设置,设置成这样子

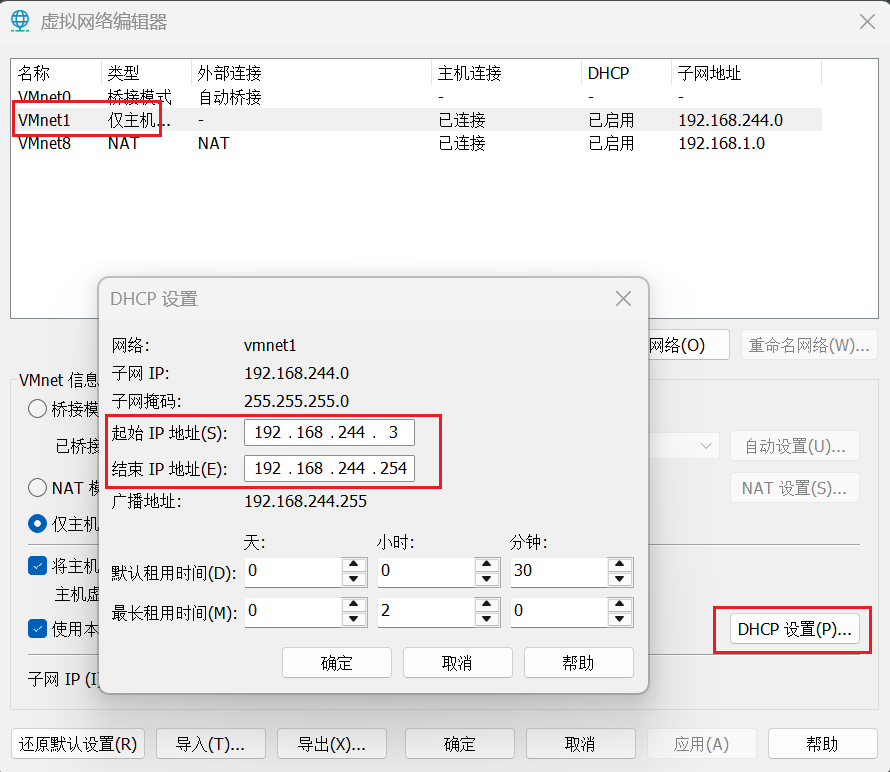

最后在虚拟网络编辑器里再设置一下VMnet1的DHCP

从3开始避免有别的服务

最后记得写应用

成功设置了第二张

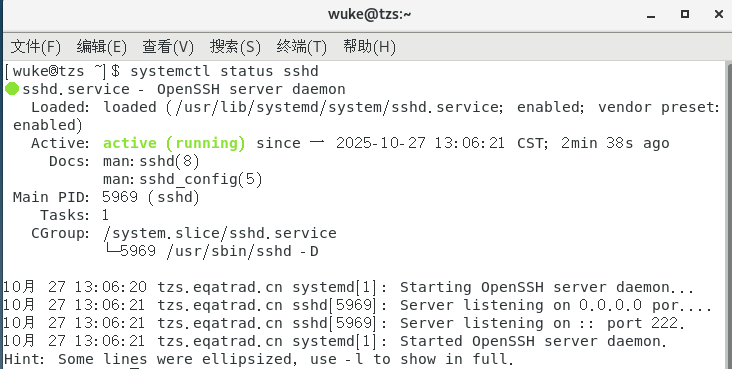

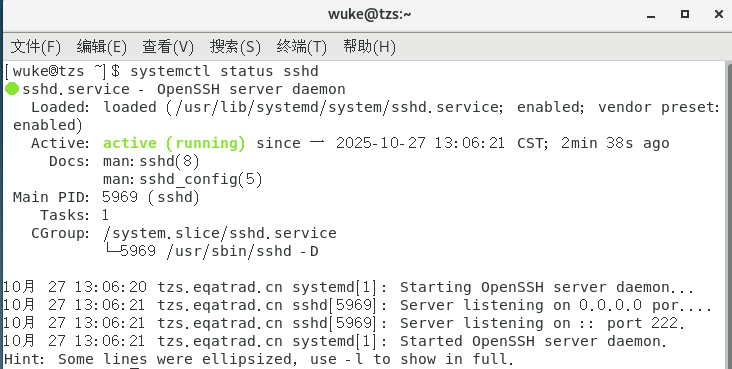

systemctl status sshd看看ssh服务

可以看到端口是222

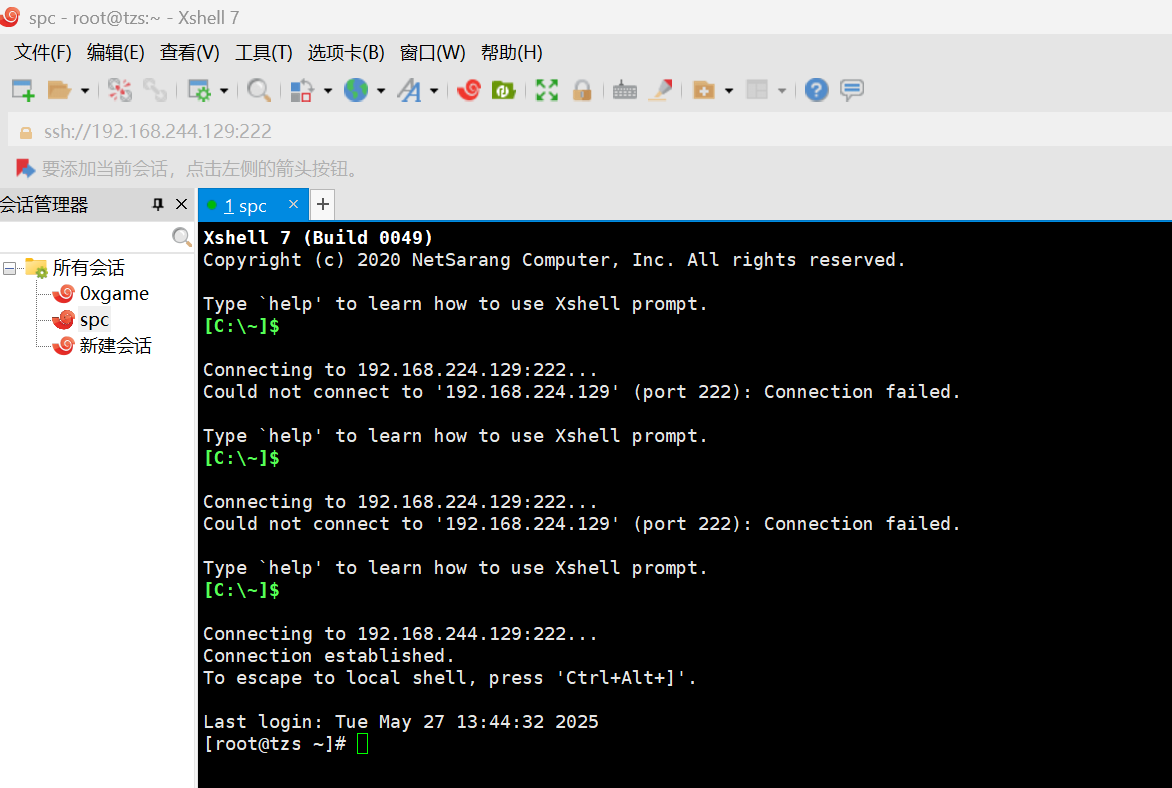

主要是刚刚的网卡用不了,所以我们用新网卡来连ssh

在输入了用户名和密码后我们成功进行了ssh连接

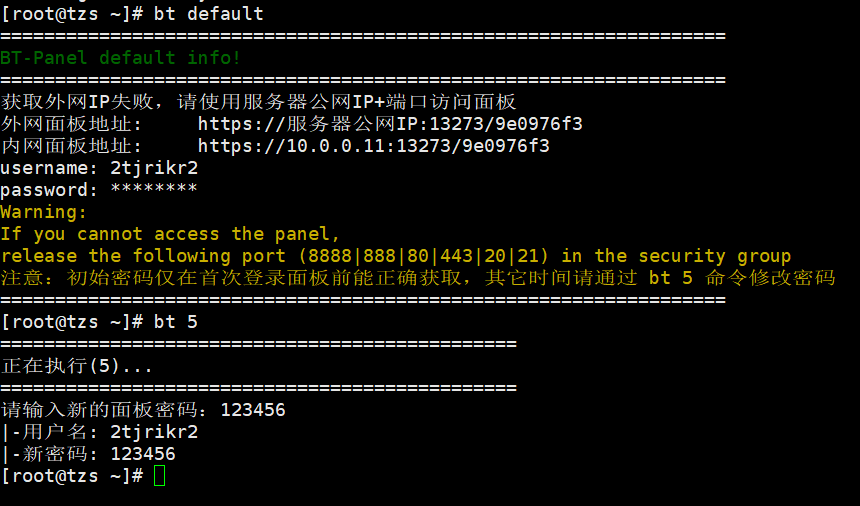

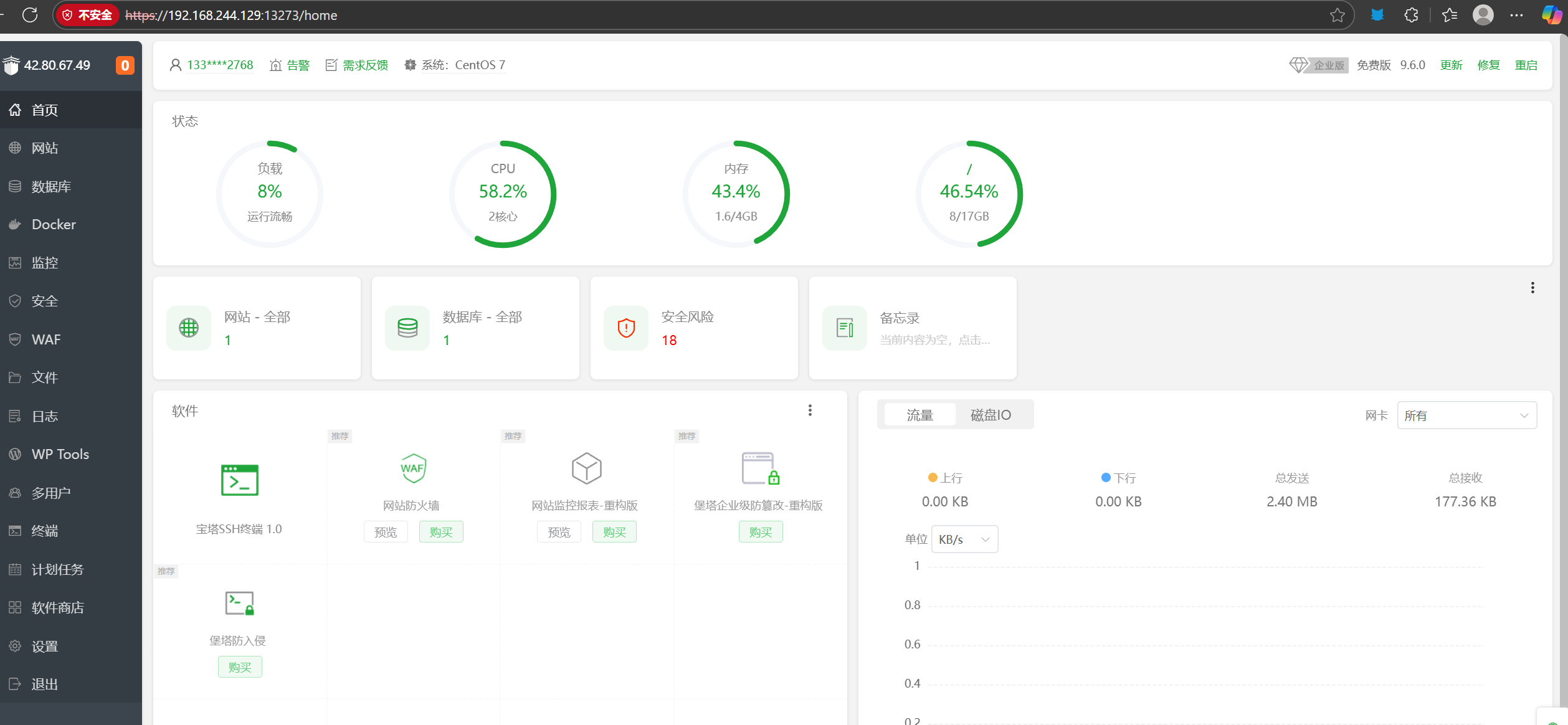

之后直接bt 5就能连接上了

直接在本地电脑上登录

这边账号和密码都有了

OK成功登录

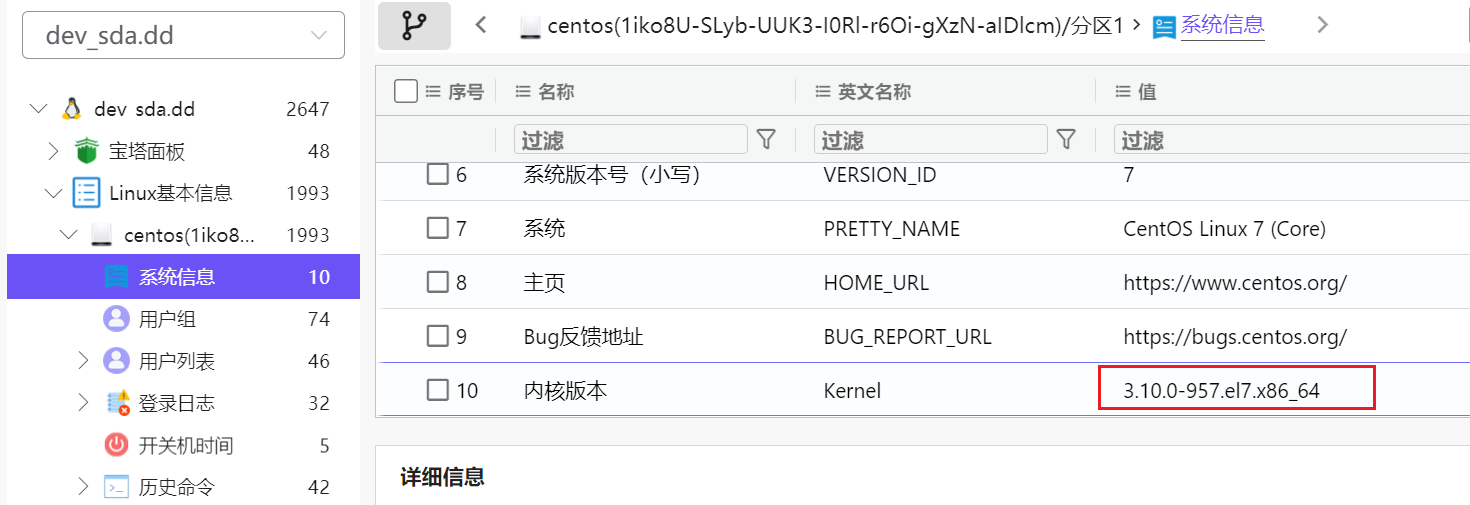

1. 涉案服务器A的操作系统(Operating System)的内核版本是什么?(1.2.3-456.abc.efg_123)

一把梭的题

3.10.0-957.el7.x86_64

2. 涉案服务器A的ssh的端口号是多少?

systemctl status sshd看看ssh服务

222

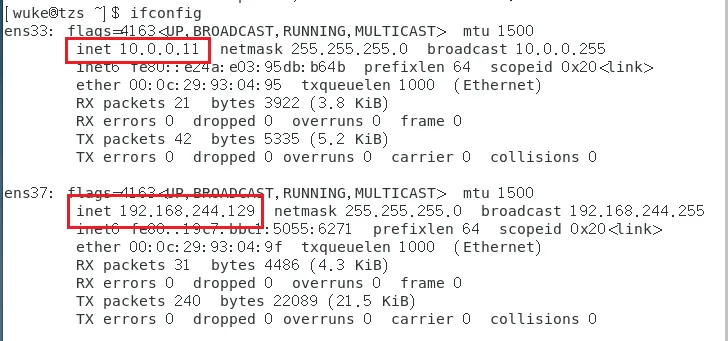

3. 分析服务器镜像A,涉案服务器的ip地址是什么?(答案格式:123.123.123.123)

是我们加之前的那个ip

10.0.0.11

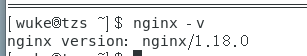

4. 涉案服务器A中使用的nginx版本号是多少?(答案格式:1.2.3)

直接nginx -v就好了

1.18.0

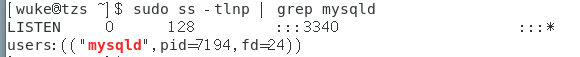

5. 涉案服务器A中mysql的端口号是多少?(答案格式:123)

sudo ss -tlnp | grep mysqld

可以看到端口号是3340

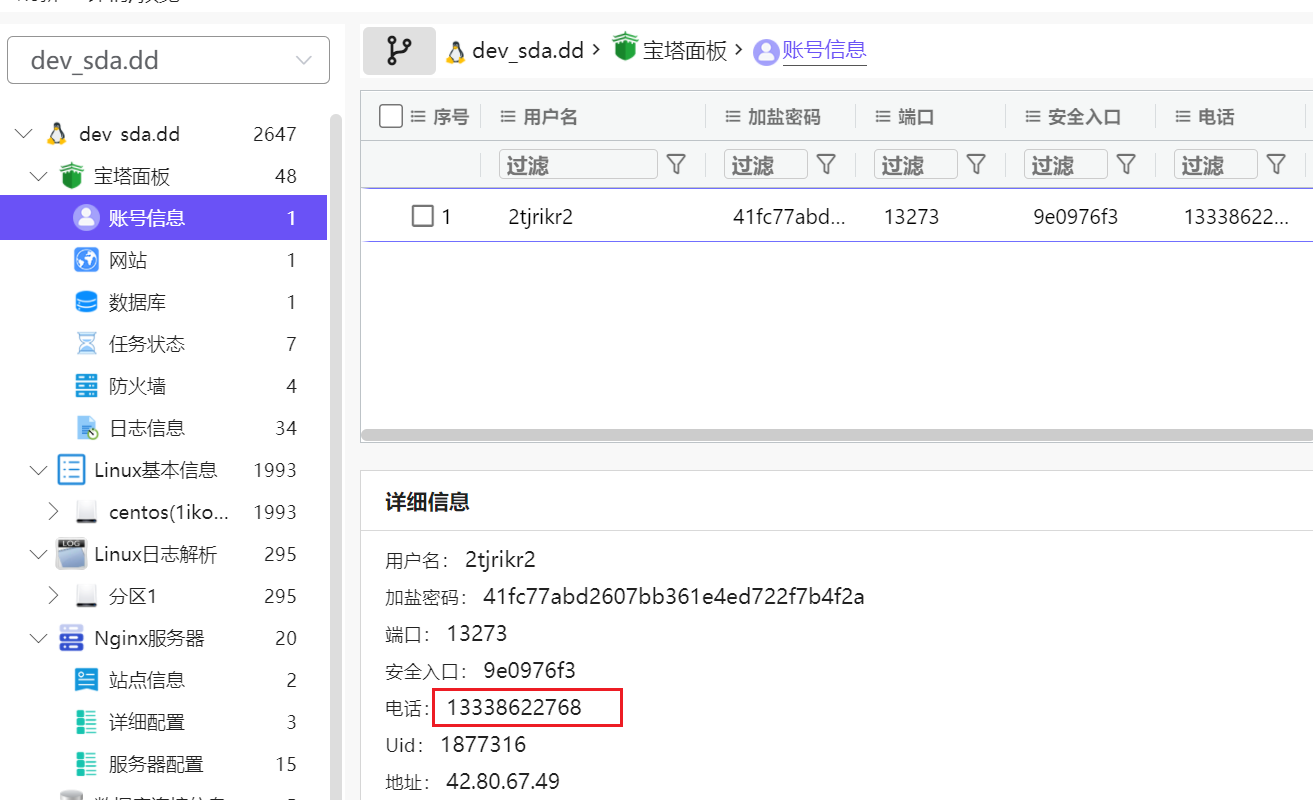

6. 涉案服务器A中宝塔面板绑定的手机号码后四位为?

我们火眼其实能直接看见

所以是2768

7. 涉案服务器A中宝塔面板最早保存的第一次登陆时的ip地址和端口号是什么?(答案格式:123.456.789.123:456)

直接火眼看日志信息

这边显示ip地址和端口号是

192.168.136.1:60332

8. 涉案服务器A前端登录网址是什么?(答案格式:http://xxx.xxx.xxx.xxx/../....)

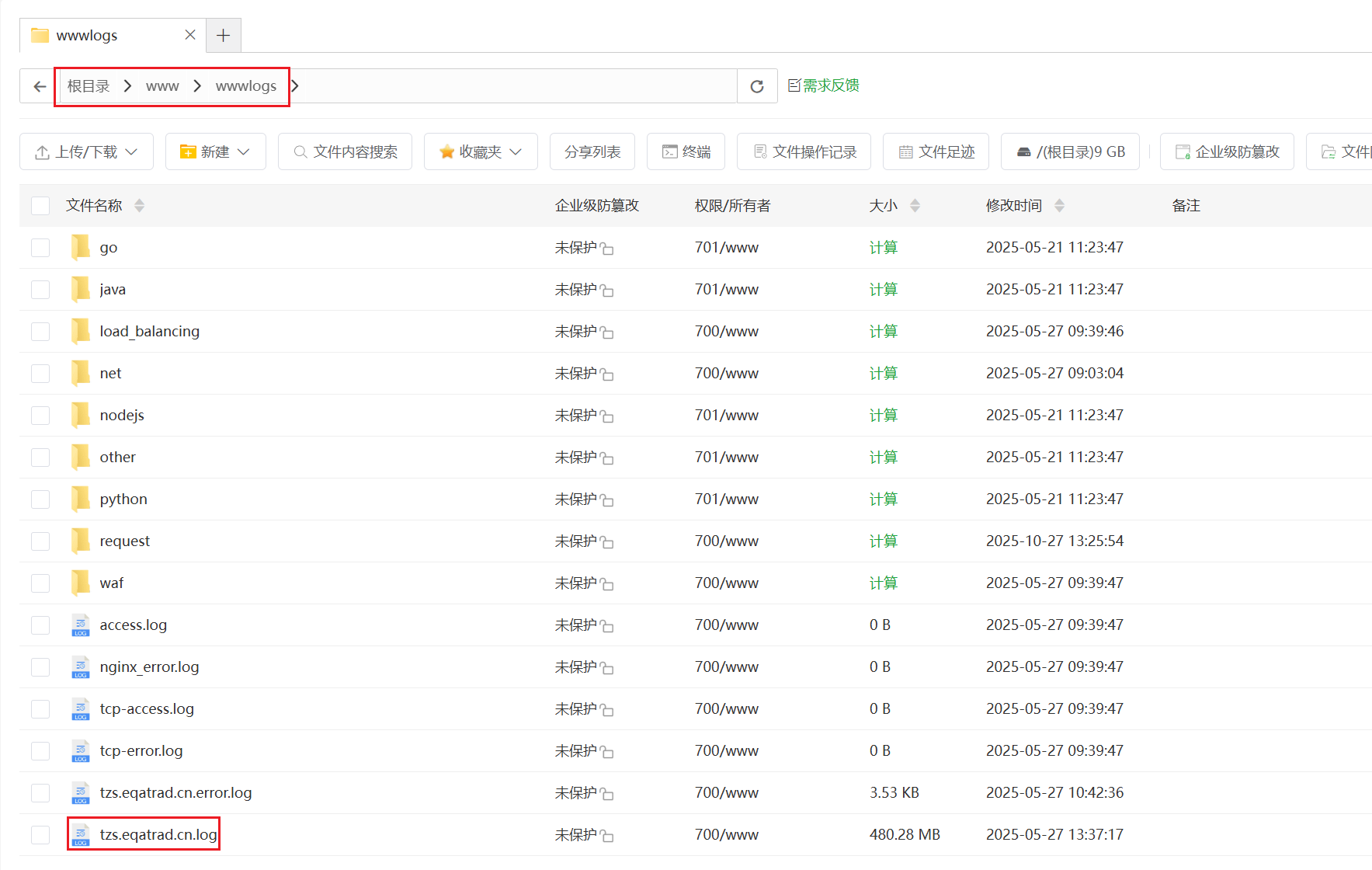

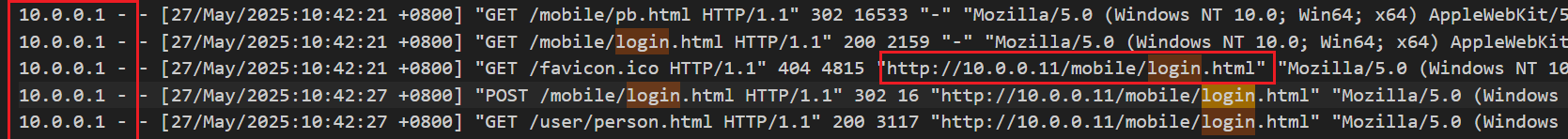

所以网站名就是tzs.eqatrad.cn

我们找到这个网站名之后就要去其日志文件里寻找了

这边在wwwlogs成功找到.log文件

这边不能在网站看,因为太大了,在线看不了,会少很多

我们在火眼找到打开

所以答案是http://10.0.0.11/mobile/login.html

**

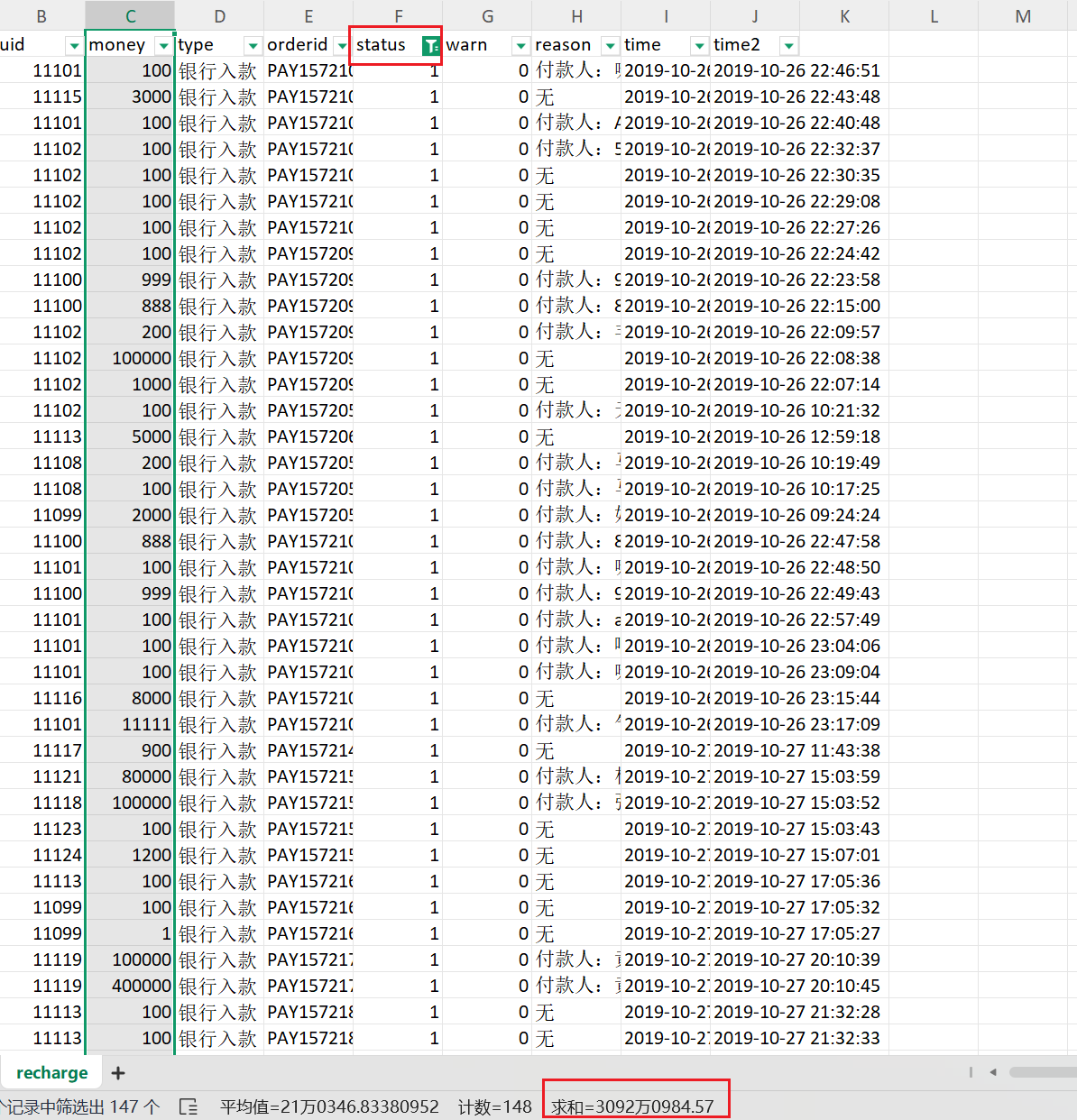

**9. 涉案服务器A平台共成功充值了多少金额?(答案格式:12340.56)

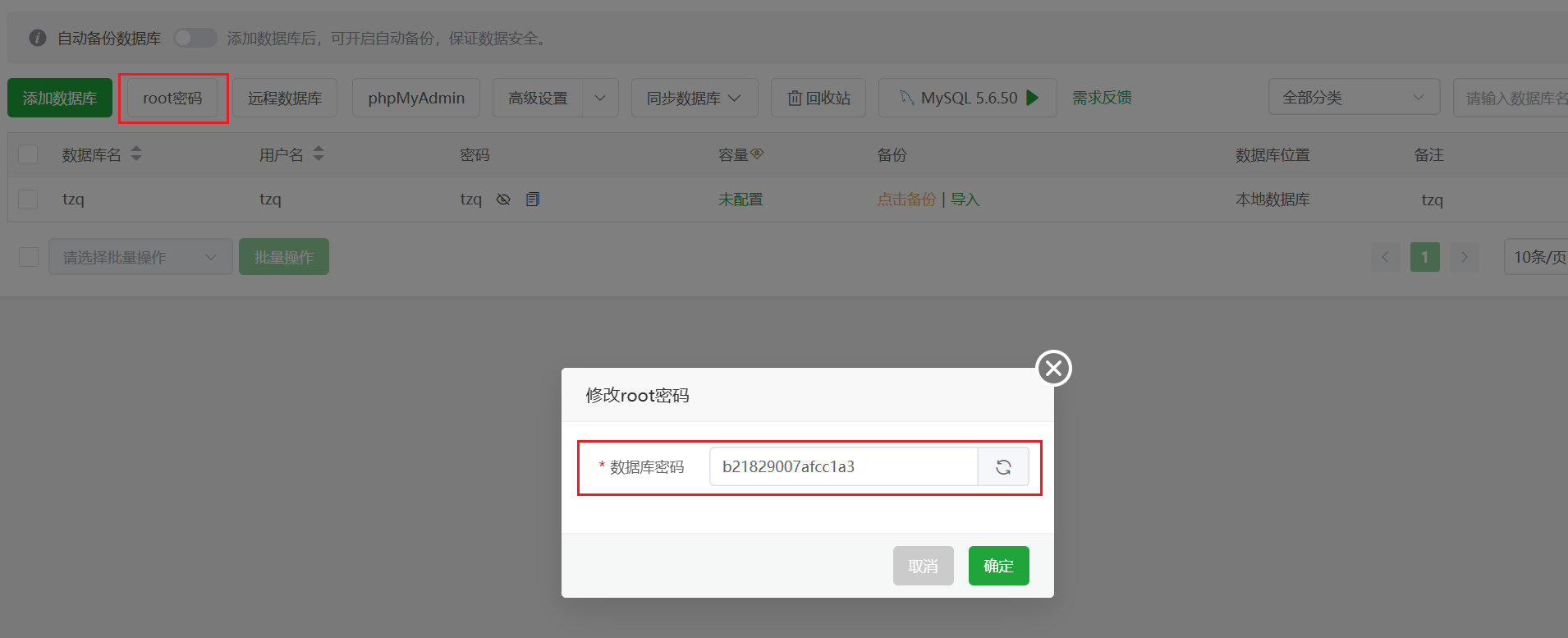

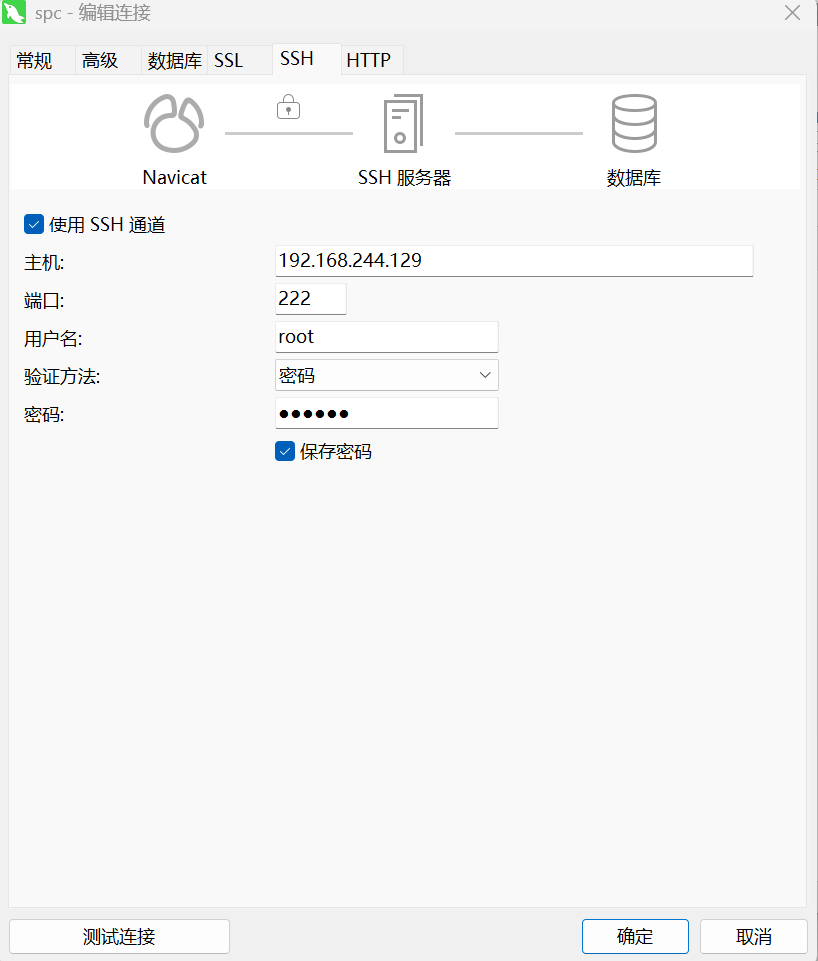

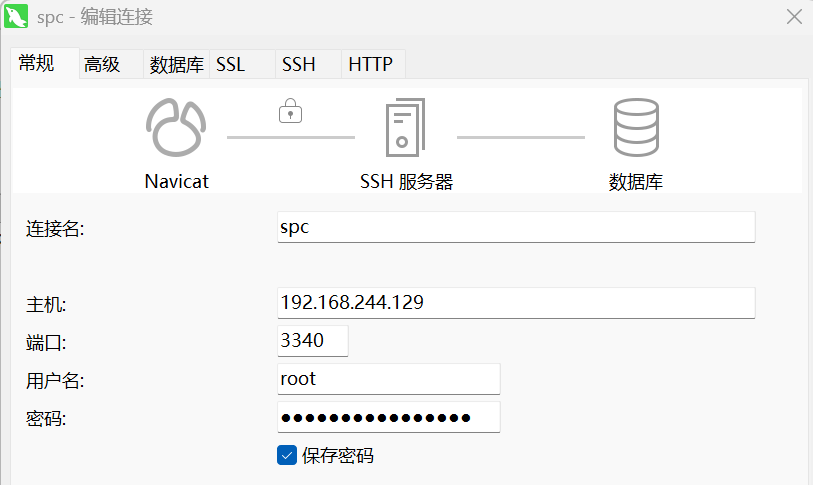

这题明显与数据库高度相关,我们得先连上数据库吧

先在网站找到用户账号密码

选择ssh,输入linux的账密;然后再转到常规,填入刚才在宝塔查到的密码

这边要设置两边,一下连接服务器,一下连接数据库

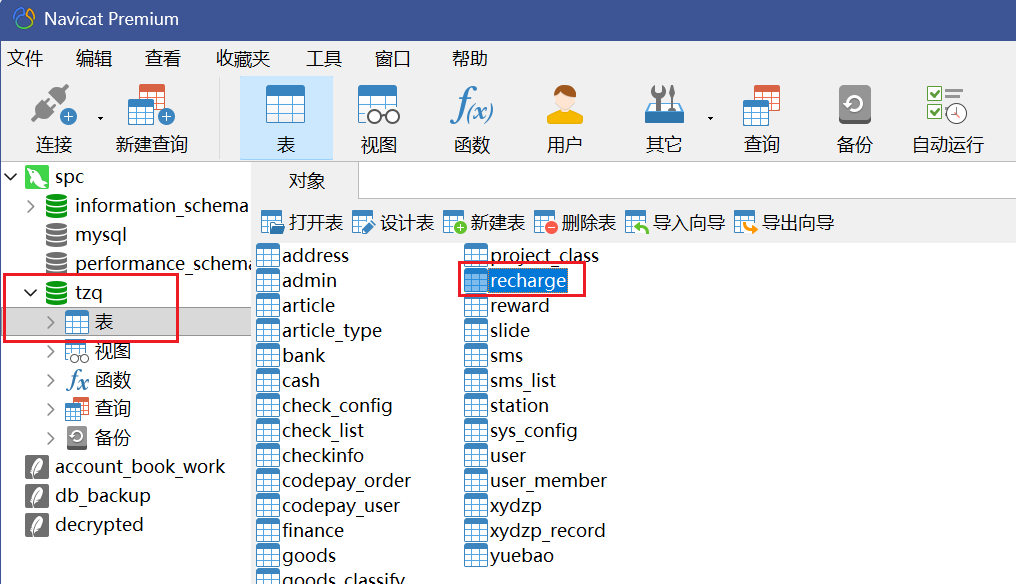

然后我们就能在这边看tzq的数据库了

这边要看充值,所以看recharge的表

题目问的是平台充值,也就是注意status得是1

所以我们这列需要做出限制

直接导出筛选一下

所以一共是30920984.57

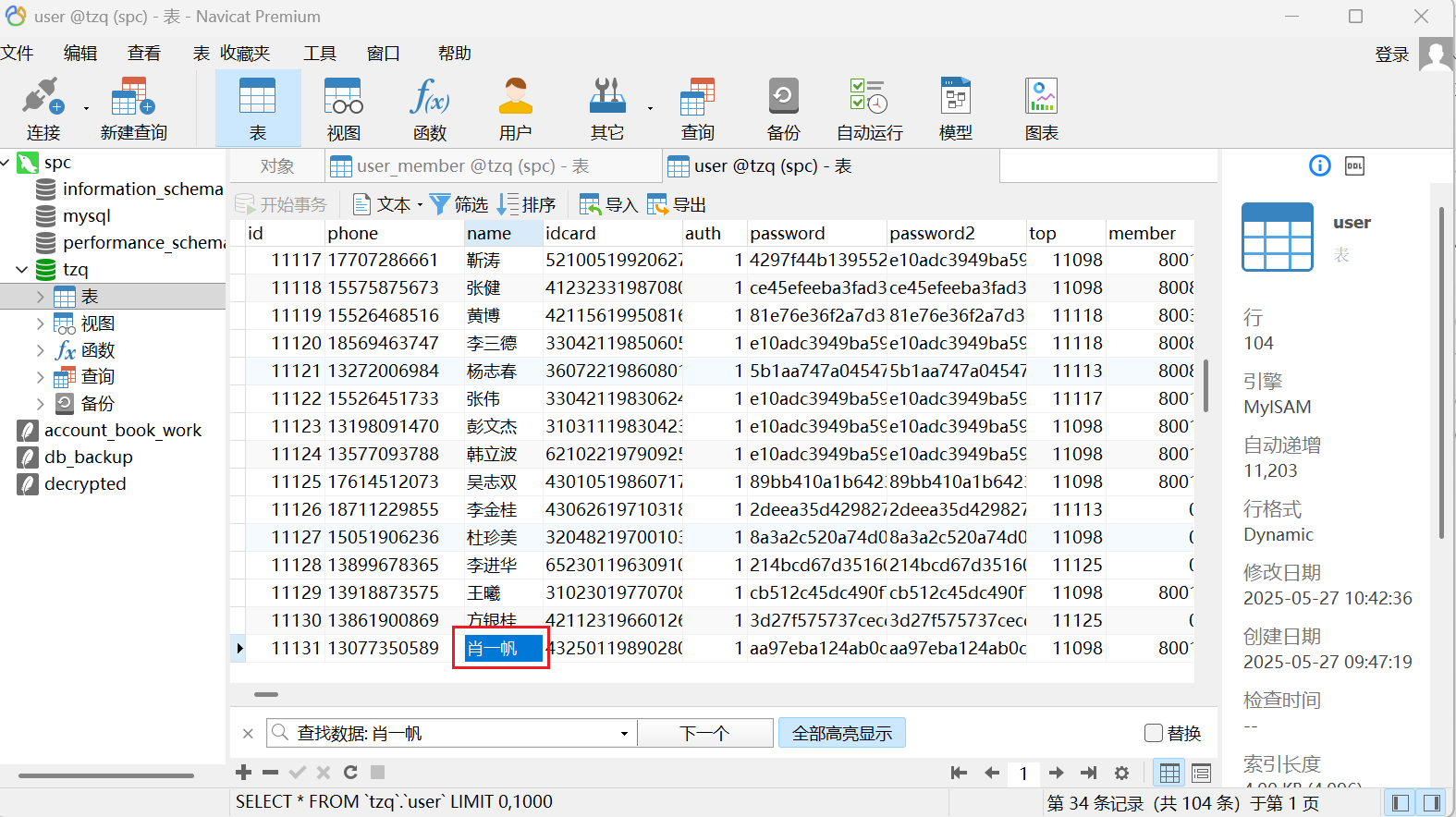

10. 根据涉案服务器A回答,肖一帆一共发展了多少个用户作为直接下线?(答案格式:123)

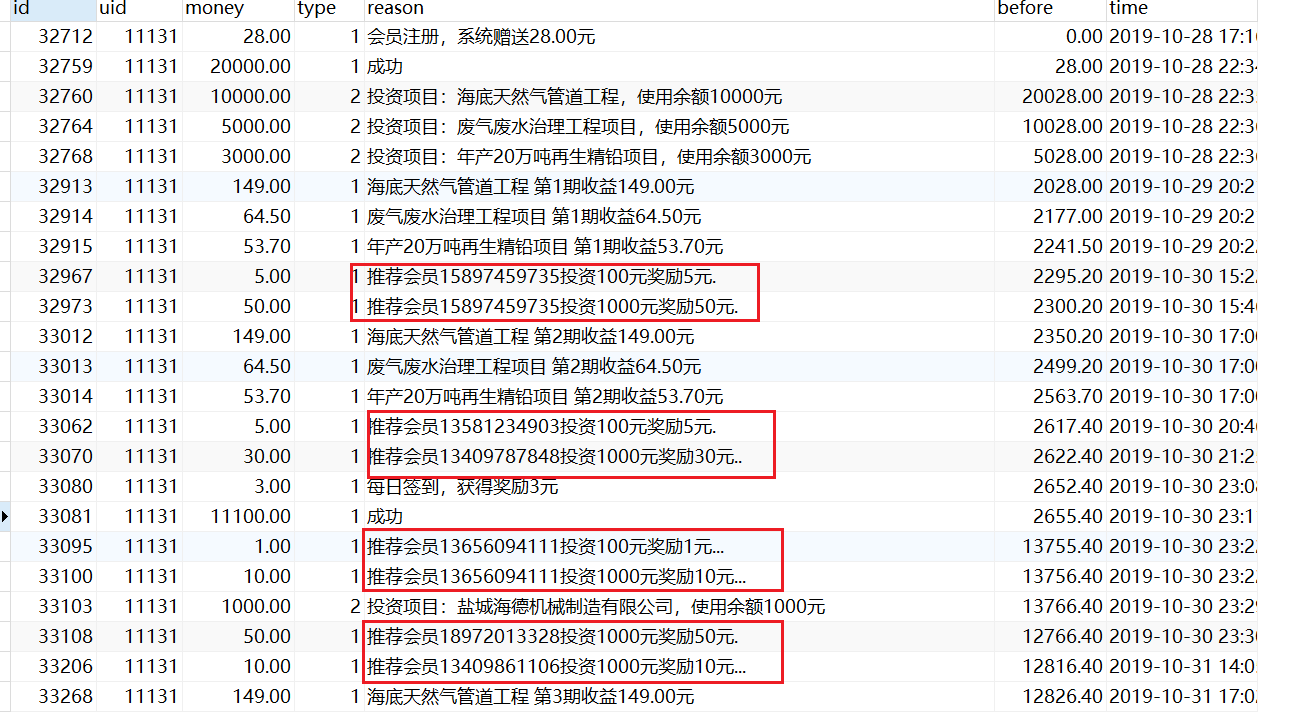

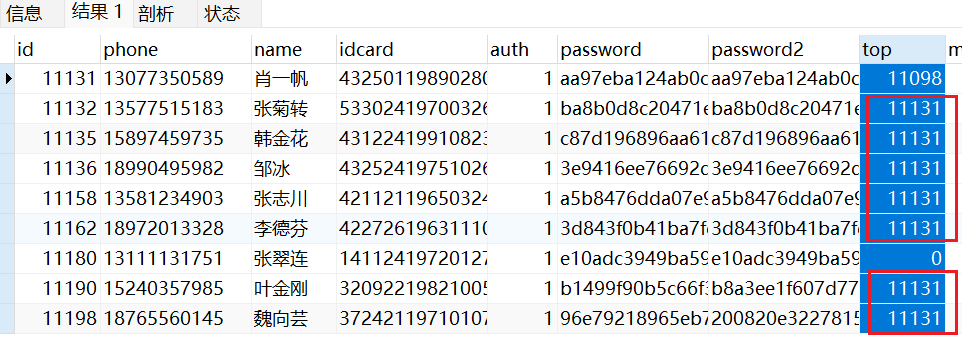

要做这道题,肯定是去user这张表里搜索了

我们在这边先定位肖一帆这个人

知道了他id是11131

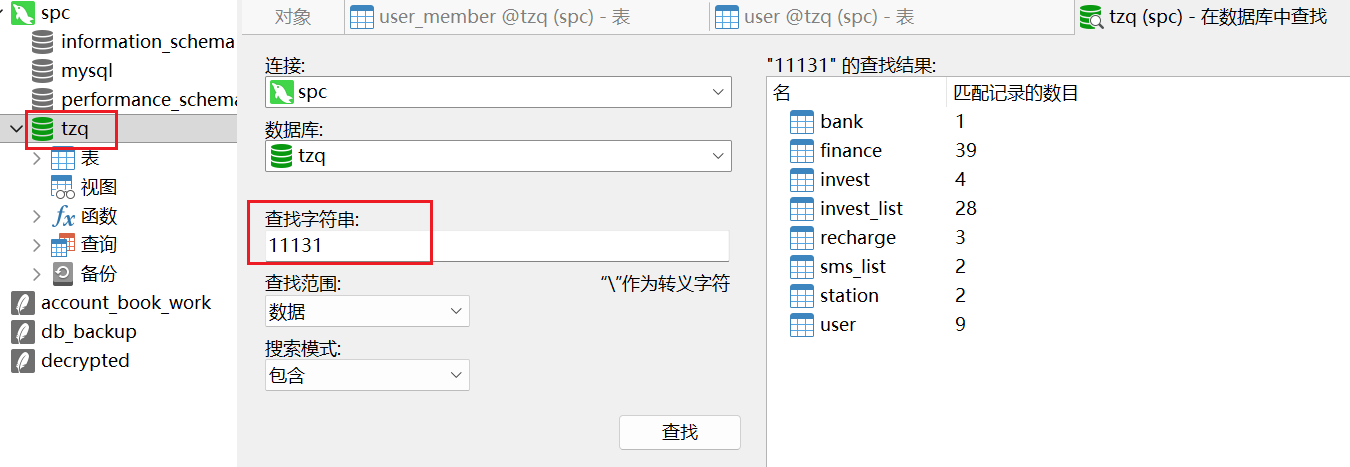

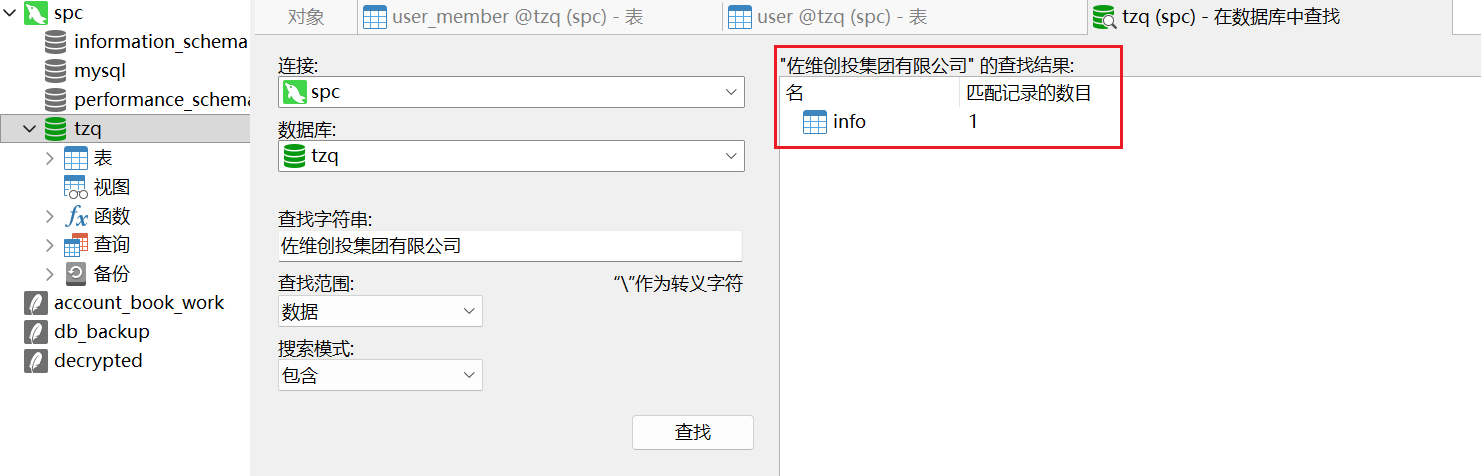

右键数据库然后在数据库查找

右键数据库然后在数据库查找

这边直接搜搜id为11131的

(下边还有)

从这边大致能看到是7个

当然更具体的是在user里直接搜top,也就是上级

可以看到有7个人的上级是他,所以他发展了7个人

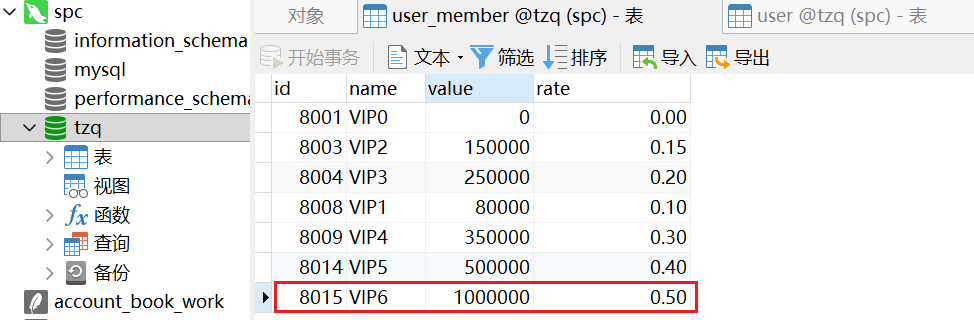

11. 根据涉案服务器A中VIP6等级的积分限制是多少?(答案格式:123)

在user_member表里直接能看到VIP6

这边显示积分限制是1000000

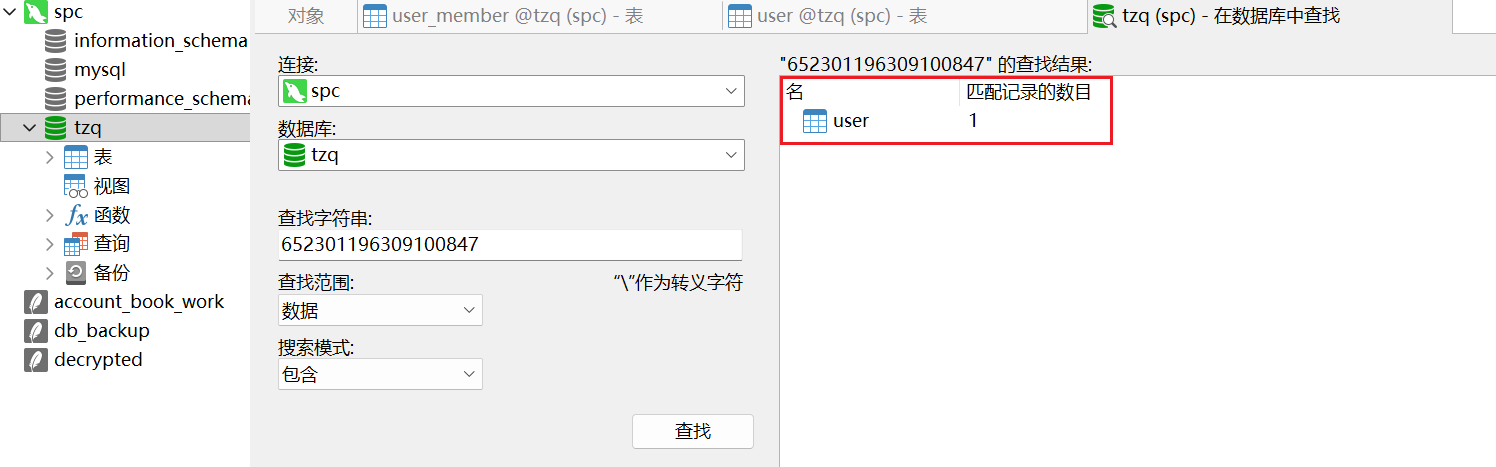

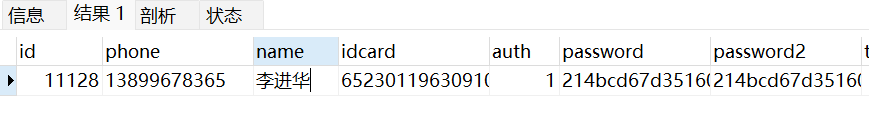

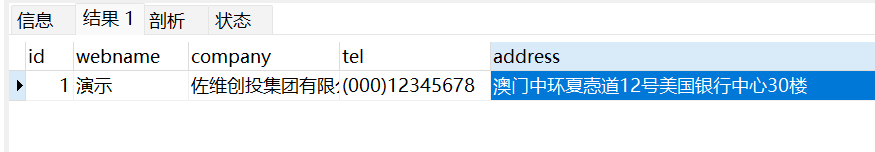

12. 根据涉案服务器A分析652301196309100847是谁的银行卡?(答案示例:王五)

直接在数据库里搜一下这个字符串

是这个人的

答案是李进华

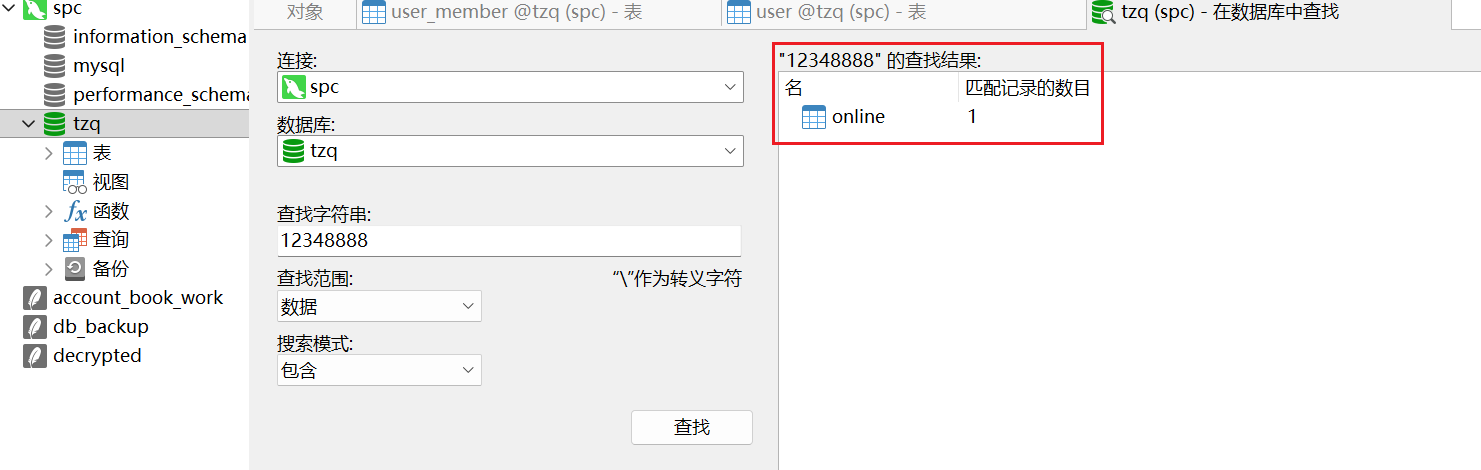

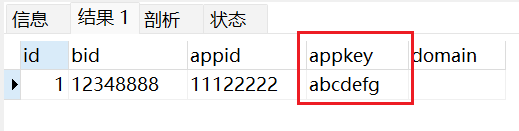

13. 根据涉案服务器A分析商户号为12348888的商户其APPkey是多少?(答案格式:以实际为准,字母小写)

依旧直接搜索

这边可以看到一家店

所以appkey很好得到

是abcdefg

**

**14. 根据涉案服务器A分析佐维创投集团有限公司的具体地址是什么?(答案格式:以实际为准)

这几题全都一个做法啊

澳门中环夏悫道12号美国银行中心30楼

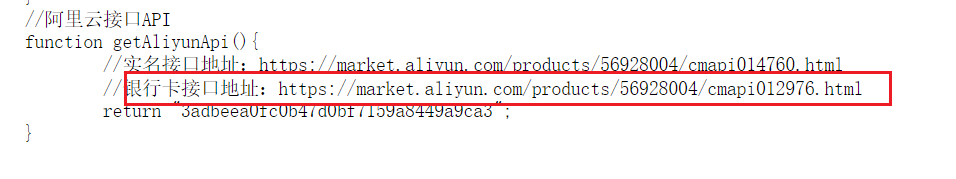

15. 根据涉案服务器A分析阿里云接口API的银行卡接口地址是多少?(答案格式:以实际为准)

问阿里云接口API的银行卡接口地址

我们搜一下aliyun.com(其实直接搜阿里云也行)

就能找到这样子的答案

https://market.aliyun.com/products/56928004/cmapi012976.html

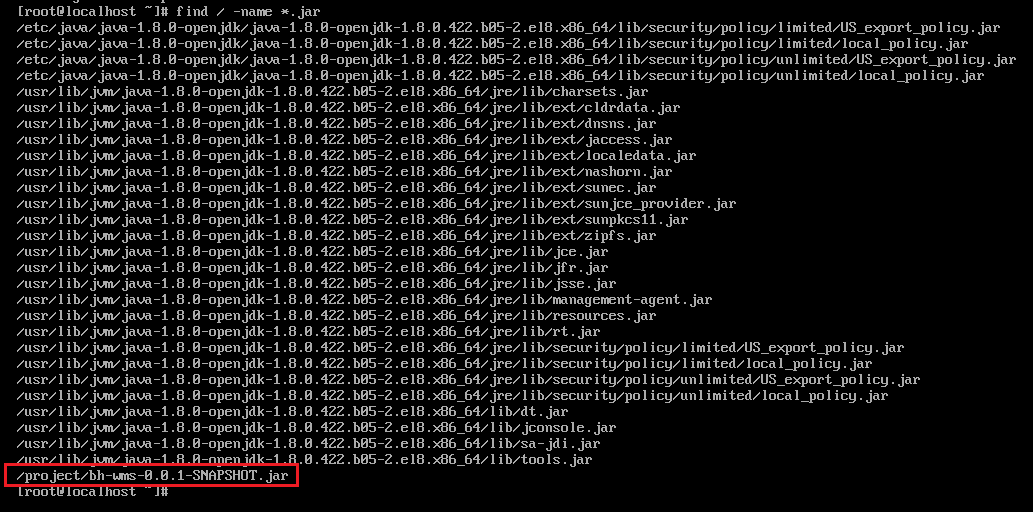

16. 分析嫌疑人的云服务器B,涉案服务器中Java网站源码jar包名称是?(答案格式:包含后缀)

问我们jar包的名称,那直接搜一下

find / -name *.jar

就这个路径是正常的,别的都不像网站源码的地方

bh-wms-0.0.1-SNAPSHOT.jar

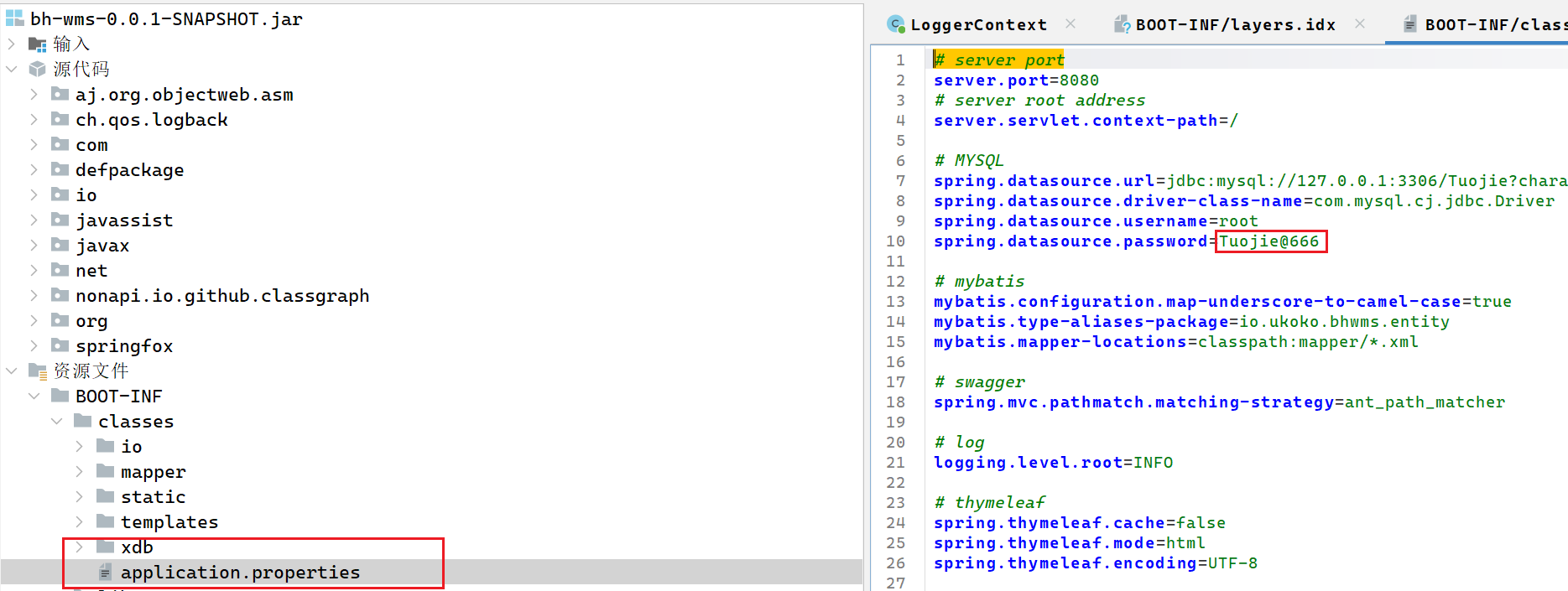

17. 分析嫌疑人的云服务器B,涉案Java网站数据库root账号的密码是多少?(答案格式:Abc@123456)

我们上题刚刚拿到源码

jadx打开源码看看

这边标注了注释是mysql

然后密码是Tuojie@666

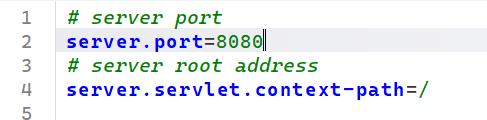

18. 分析嫌疑人的云服务器B,涉案Java网站的端口是多少?(答案示例:3123)

同一页啊,这边写了是8080

19. 分析嫌疑人的云服务器B,该网站后台保留的登录账号的用户昵称为?(答案格式:老李)

重构

先构建网站看看

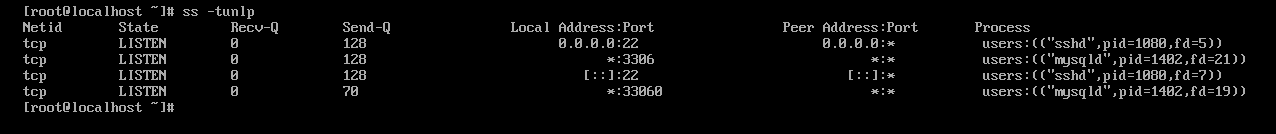

这边看看开了什么端口

ss -tunlp

这上题说的8080端口都没开

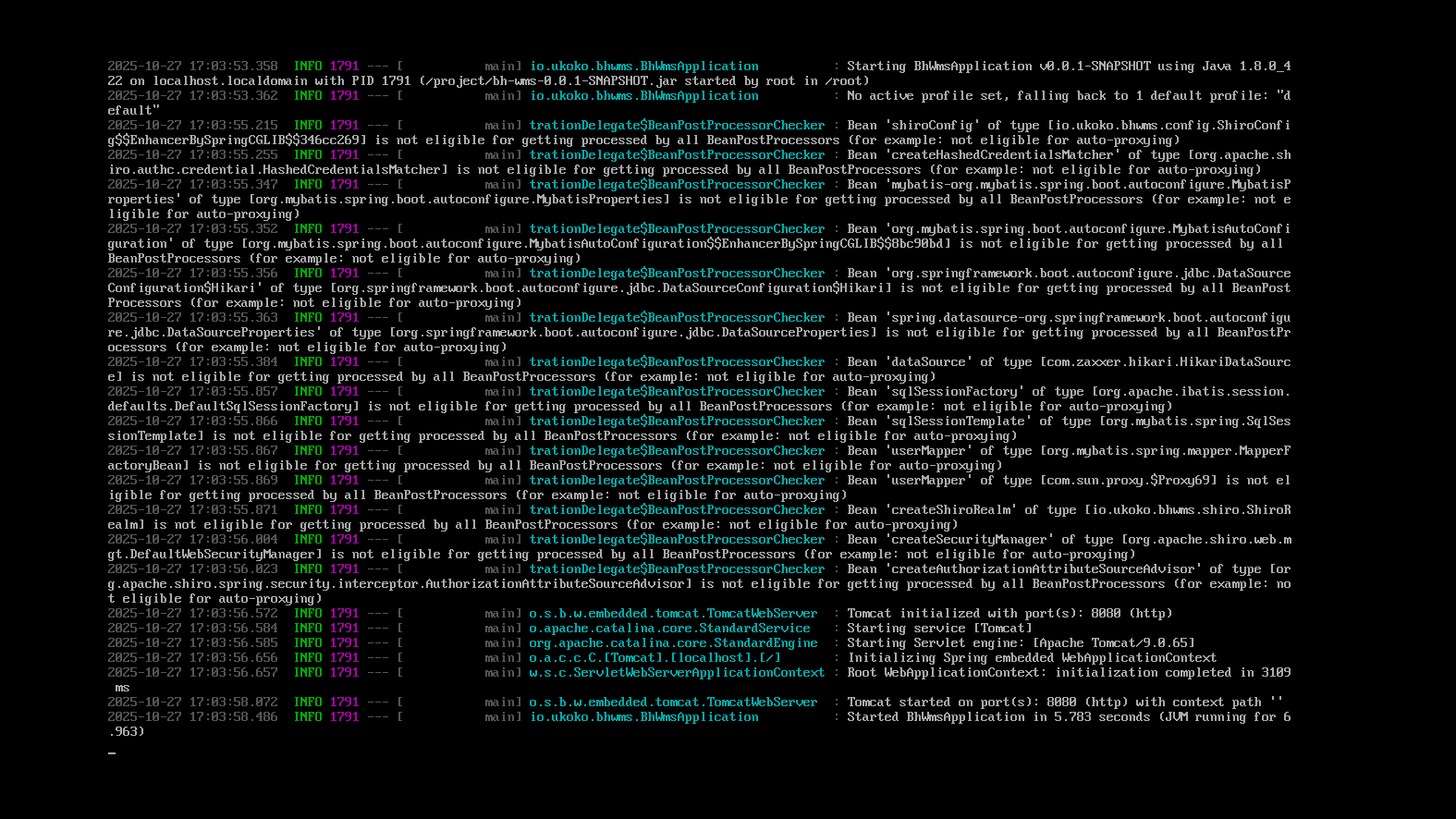

运行一下那个jar文件

java-jar /project/bh-wms-0.0.1-SNAPSHOT.jar

好运行起来了

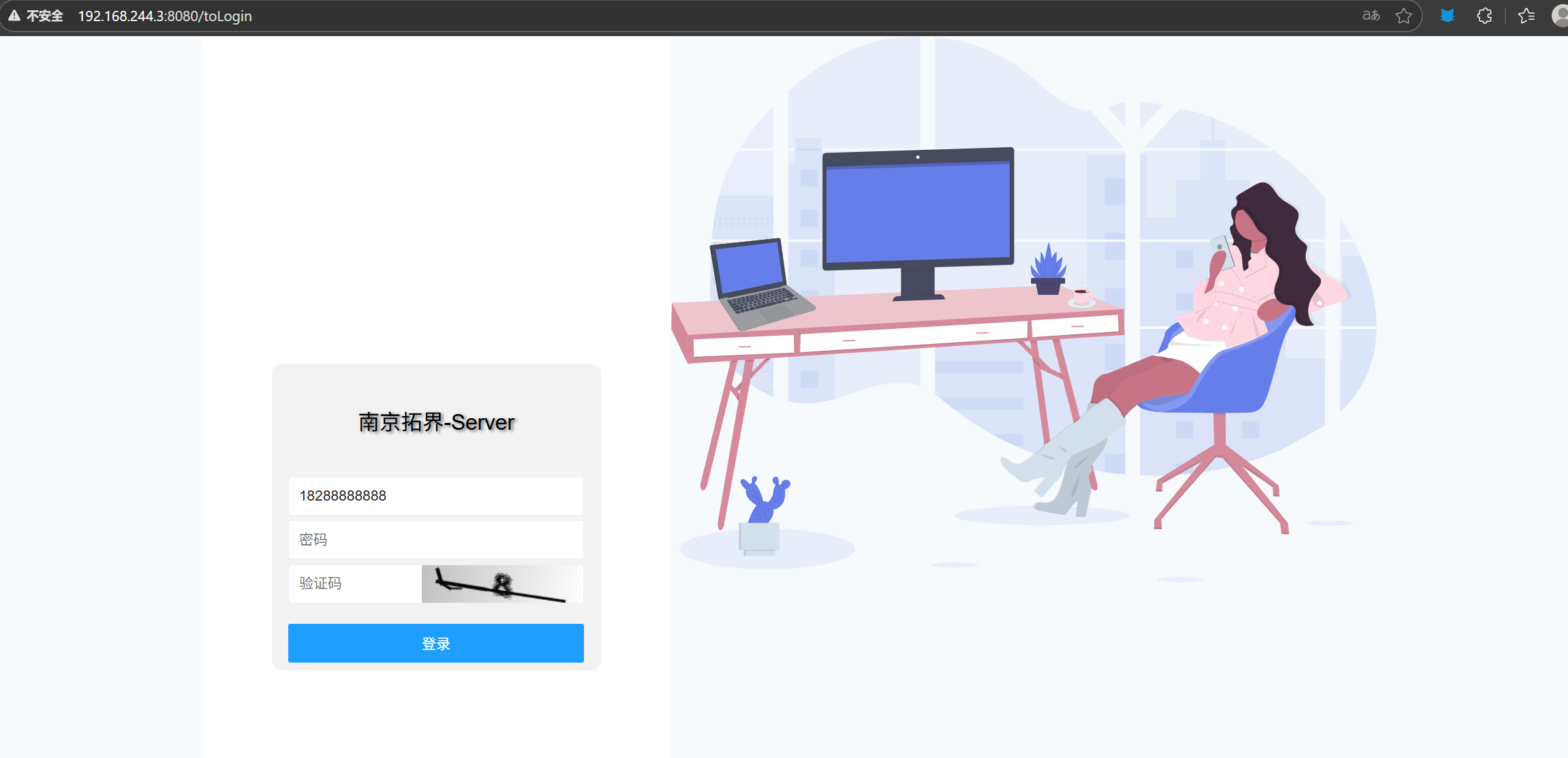

现在我们在这边访问192.168.244.3:8080就会自动跳转到这个地方了

(192.168.244.3是ifconfig查的)

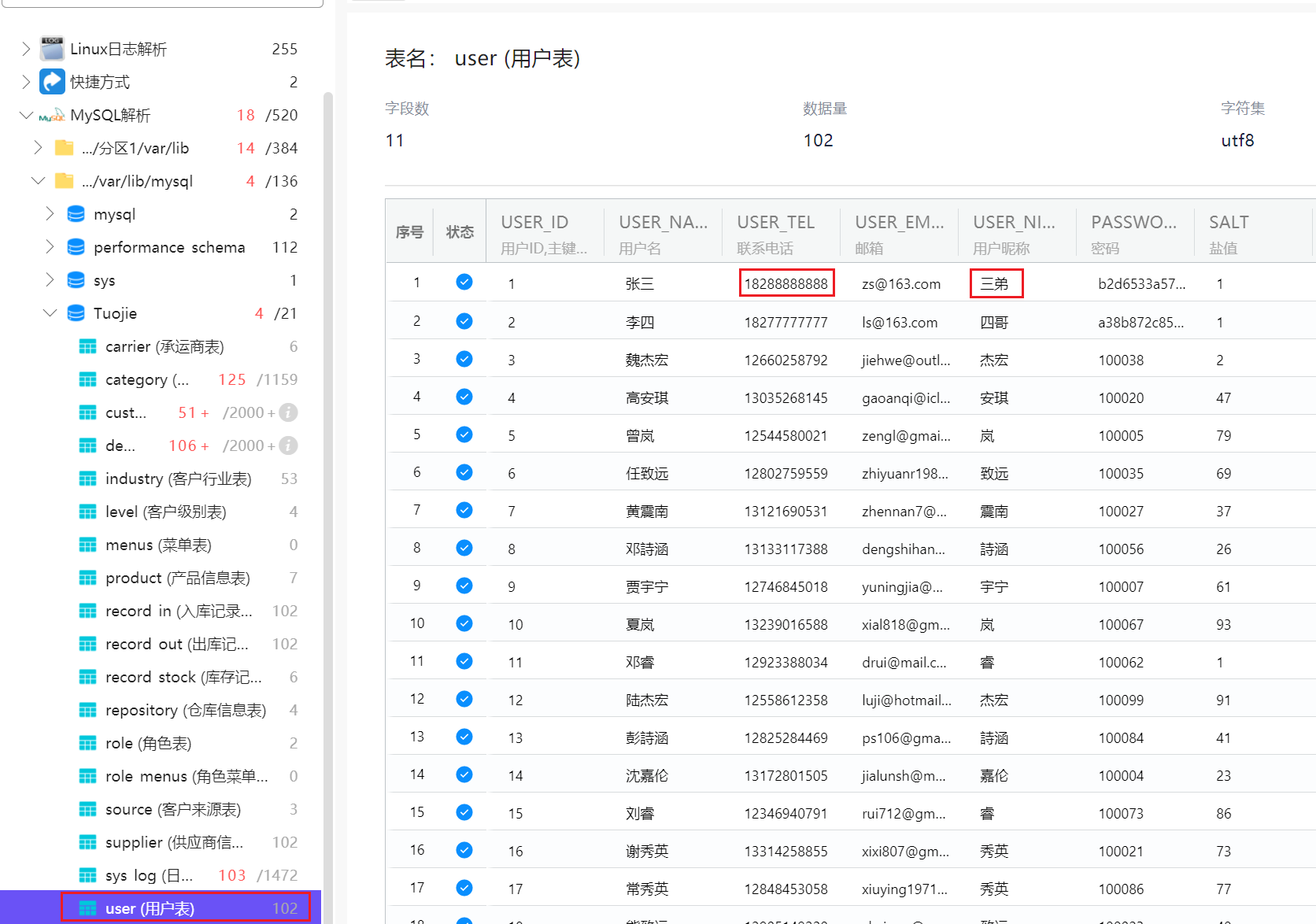

我们可以看到账号写的是18288888888,我们拿这个去暴搜一下看看有没有用户名

但题目问的是昵称,一眼很可能写张三,但不对

应该回过去去用户表里看,就可以发现张三是用户名,真正的昵称是三弟

所以答案是三弟

20. 分析嫌疑人的云服务器B,位于南京市江宁区的货物仓库存有多少个产品?(答案格式:123)

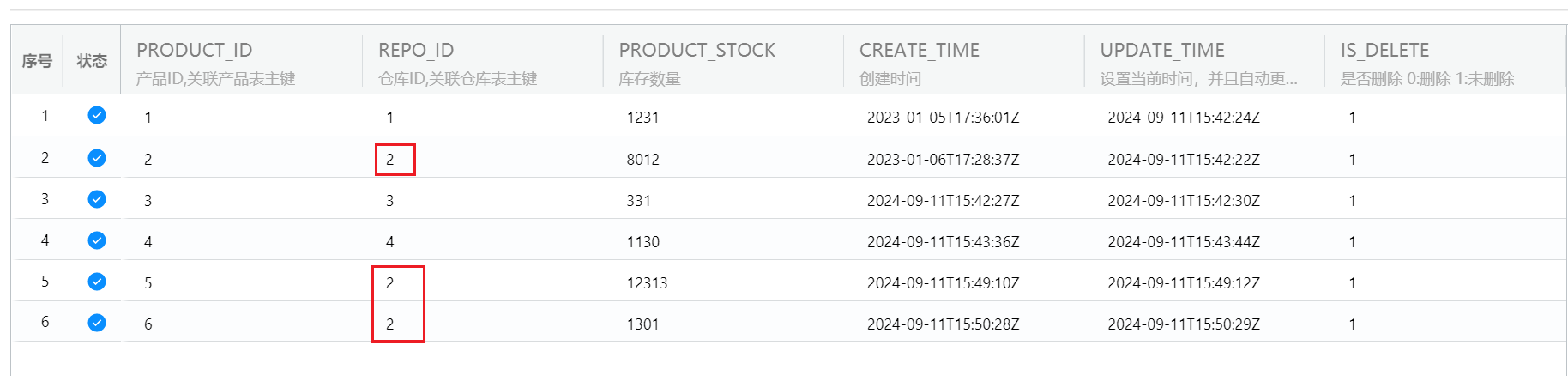

首先在仓库信息表可以确定南京江宁仓库id为2

然后问的是库存,我们去库存表里搜

仓库id为2的有三个

全部加起来

21626