2025盘古石晋级赛

手机取证 Mobile Forensics

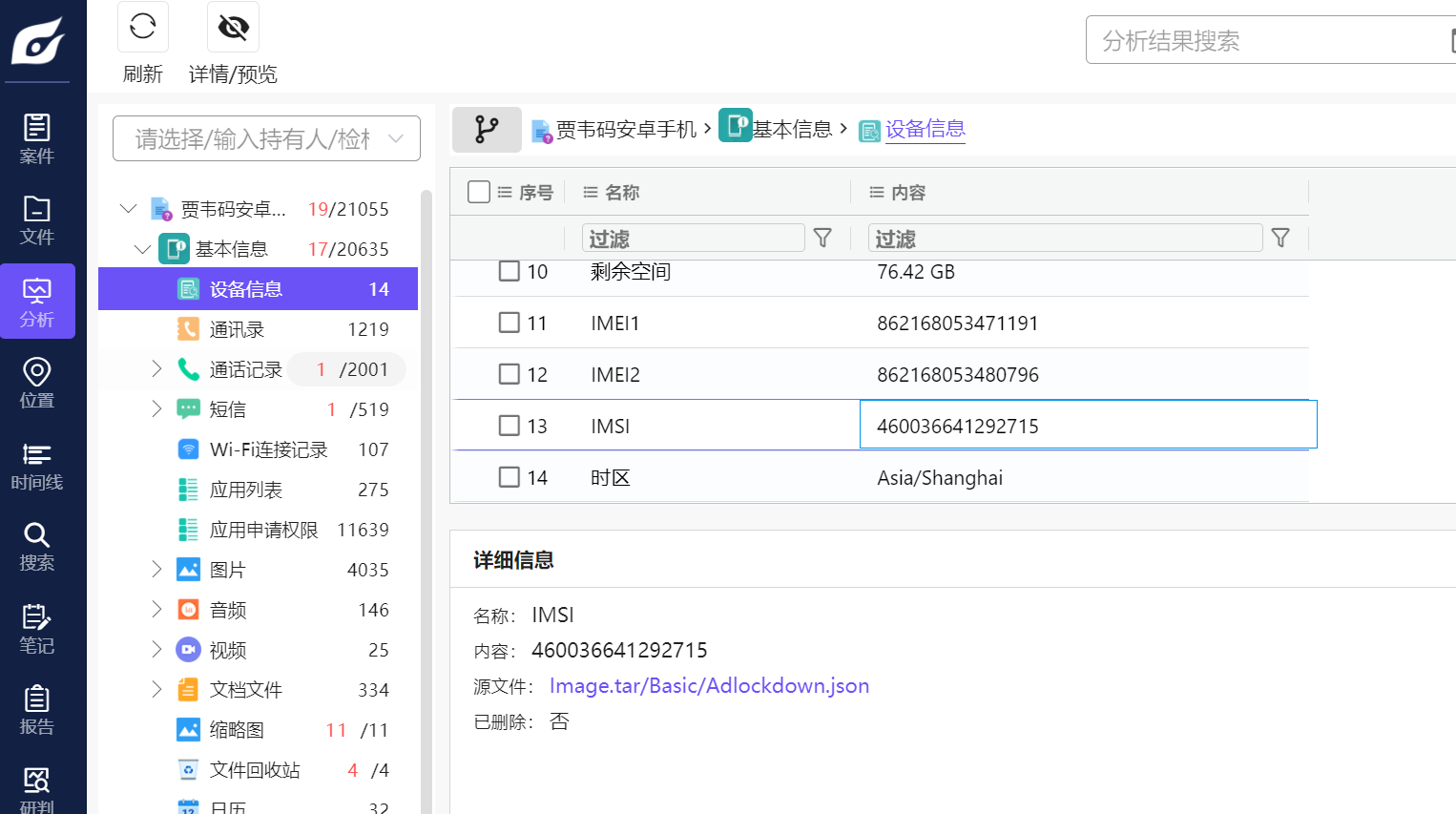

1、分析安卓手机检材,手机的IMSI是?[答案格式:660336842291717] (1分)

如图,直接在火眼分析安卓手机后即可在基本设备信息处找到手机的IMSI码,为460036641292715

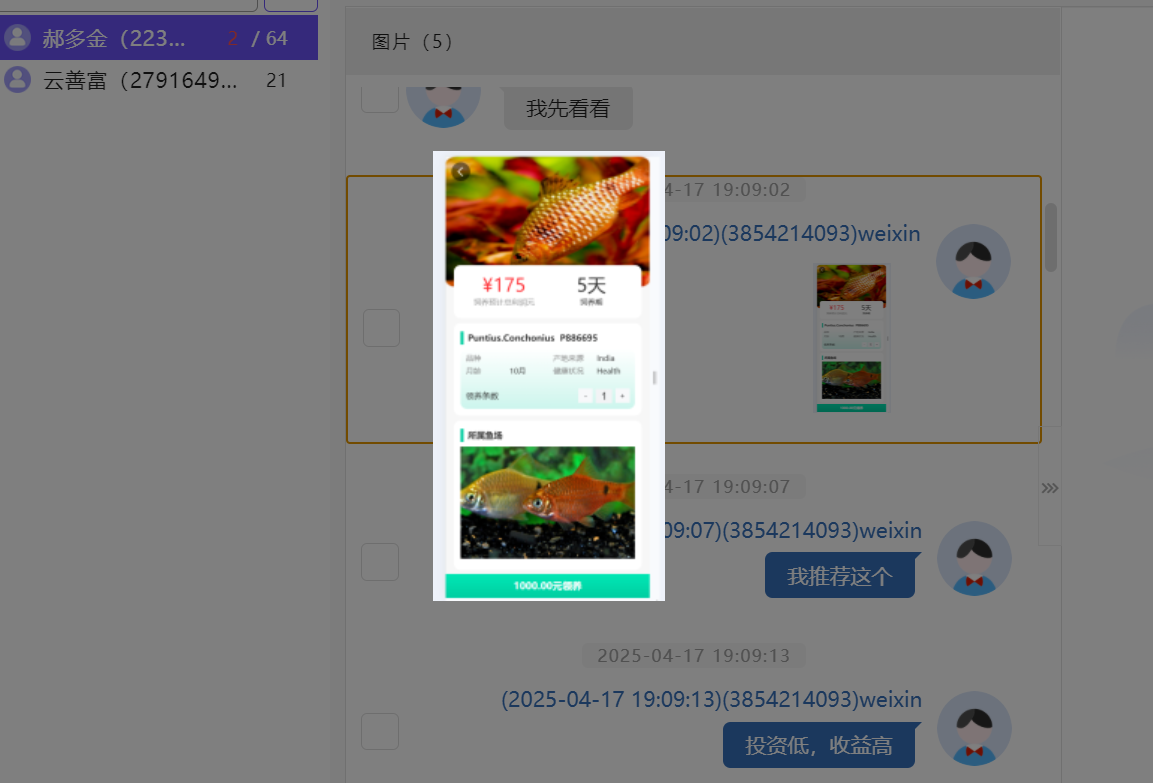

2、养鱼诈骗投资1000,五天后收益是?[答案格式:123] (1分)

根据思路,问诈骗投资的收益,很有可能跟聊天记录有关,如图打开qq可以看见就有这样一张图,五天后收益为175

3、分析苹果手机检材,手机的IDFA是?[答案格式:E377D1D7-BA02-4A79-BB9A-5C2DE5BD1F17] (2分)

打开苹果手机,同第一题,送分题,易得E477D4C7-BD02-4979-BC9D-5C5DE7BD1F17

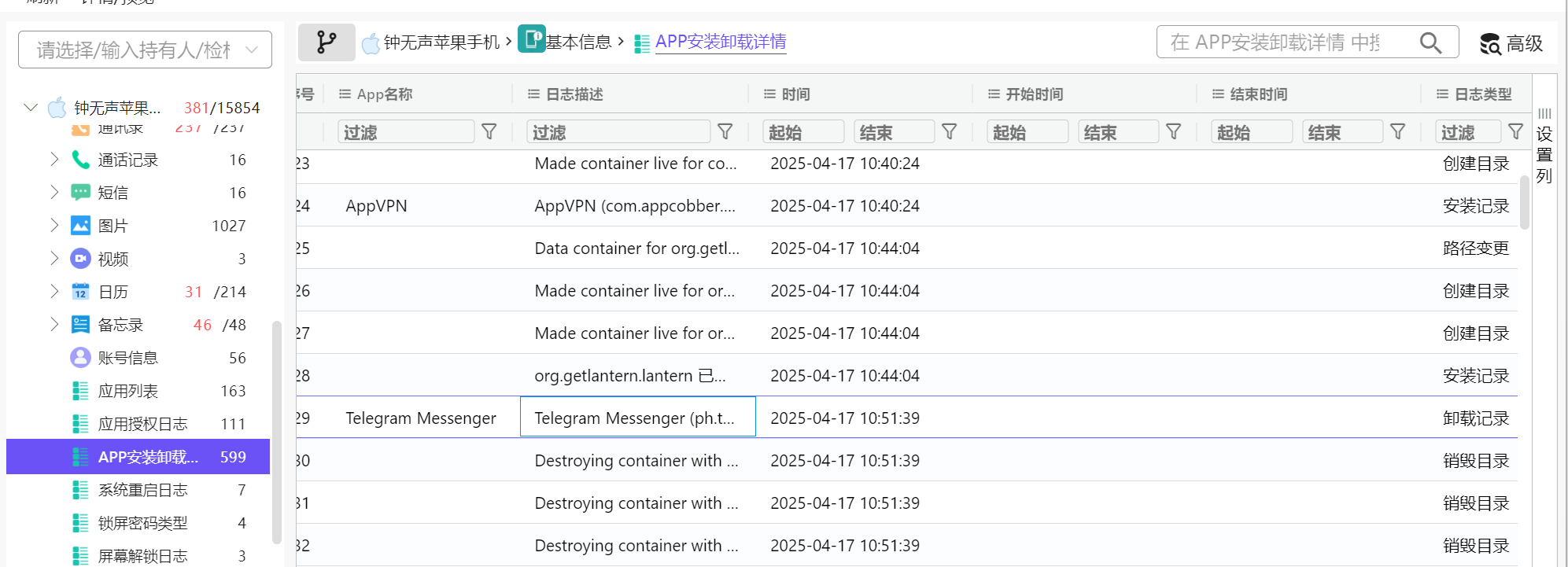

4、Telegram应用的卸载时间是?[答案格式:2023-01-22-17:37:50] (2分)

直接可以看见app的安装卸载记录,搜索telegram,易得时间为2025-04-17-10:51:39

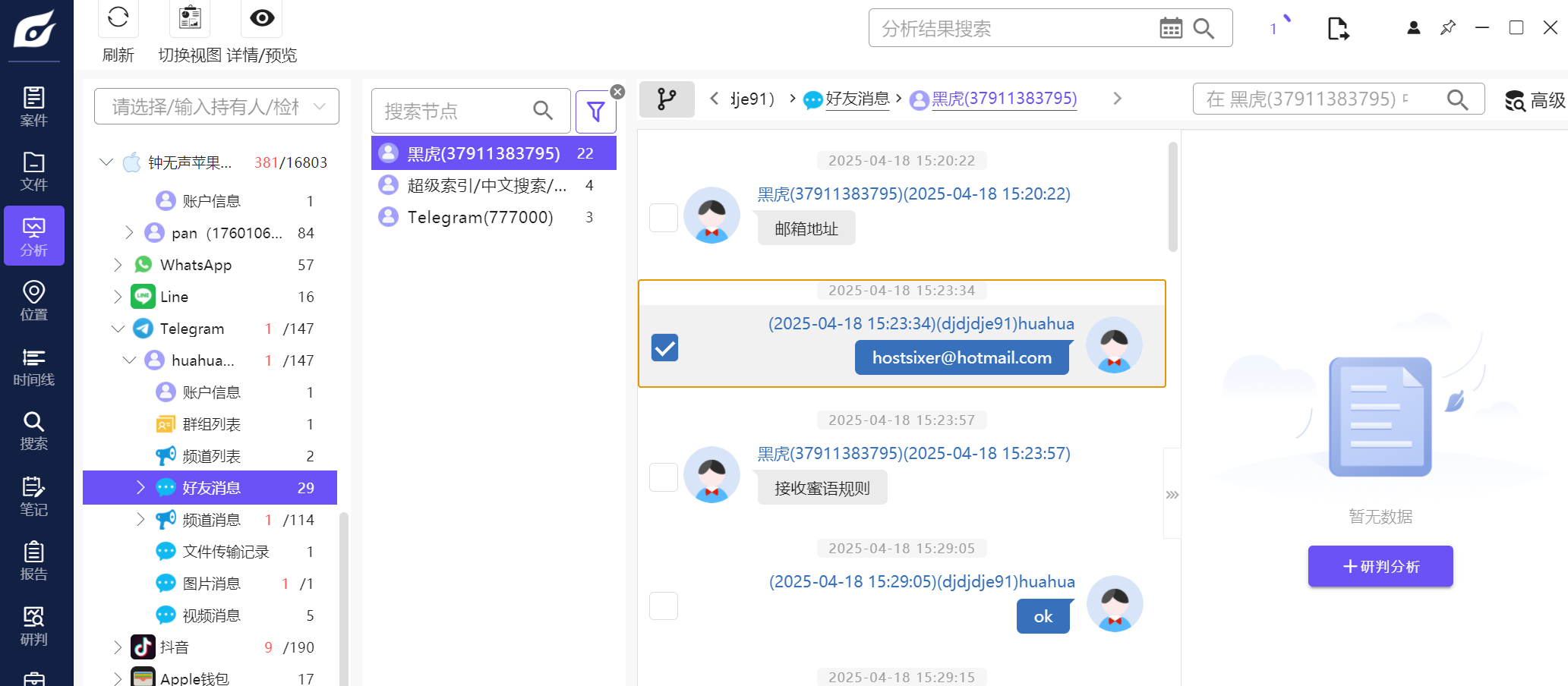

5、机主hotmail邮箱地址是?[答案格式:123345@hotmail.com] (2分)

这边有点藏,下意识会去找有没有关于hotmail的app,后来没找到,最后按照常规先看看聊天记录,找到了,以hotmail.com结尾,没问题

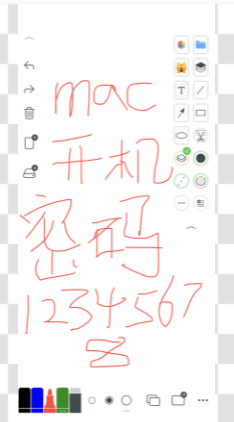

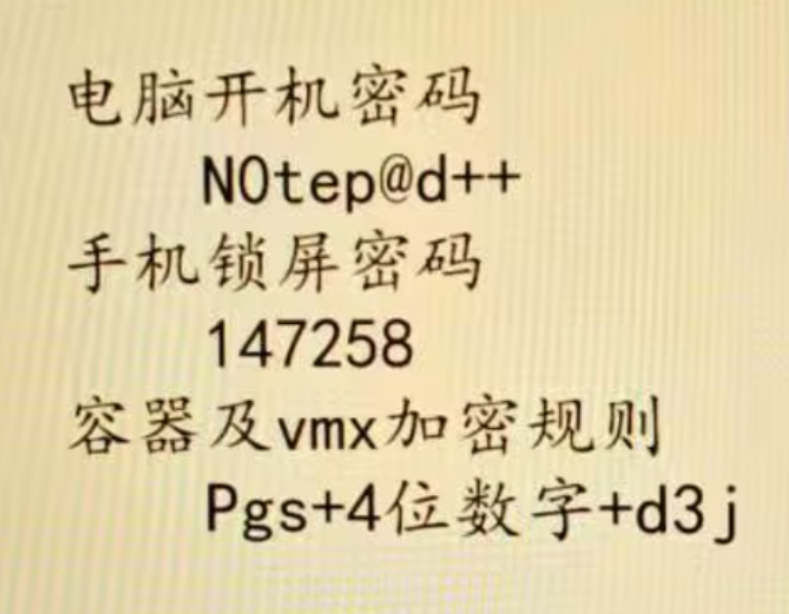

6、苹果电脑开机密码是?[答案格式:12345] (4分)

这个确实是没啥思路,在备忘录和各种会备注东西的里边先兜一圈,发现没有之后找到截屏,一张张扫,成功发现了mac密码

密码为12345678

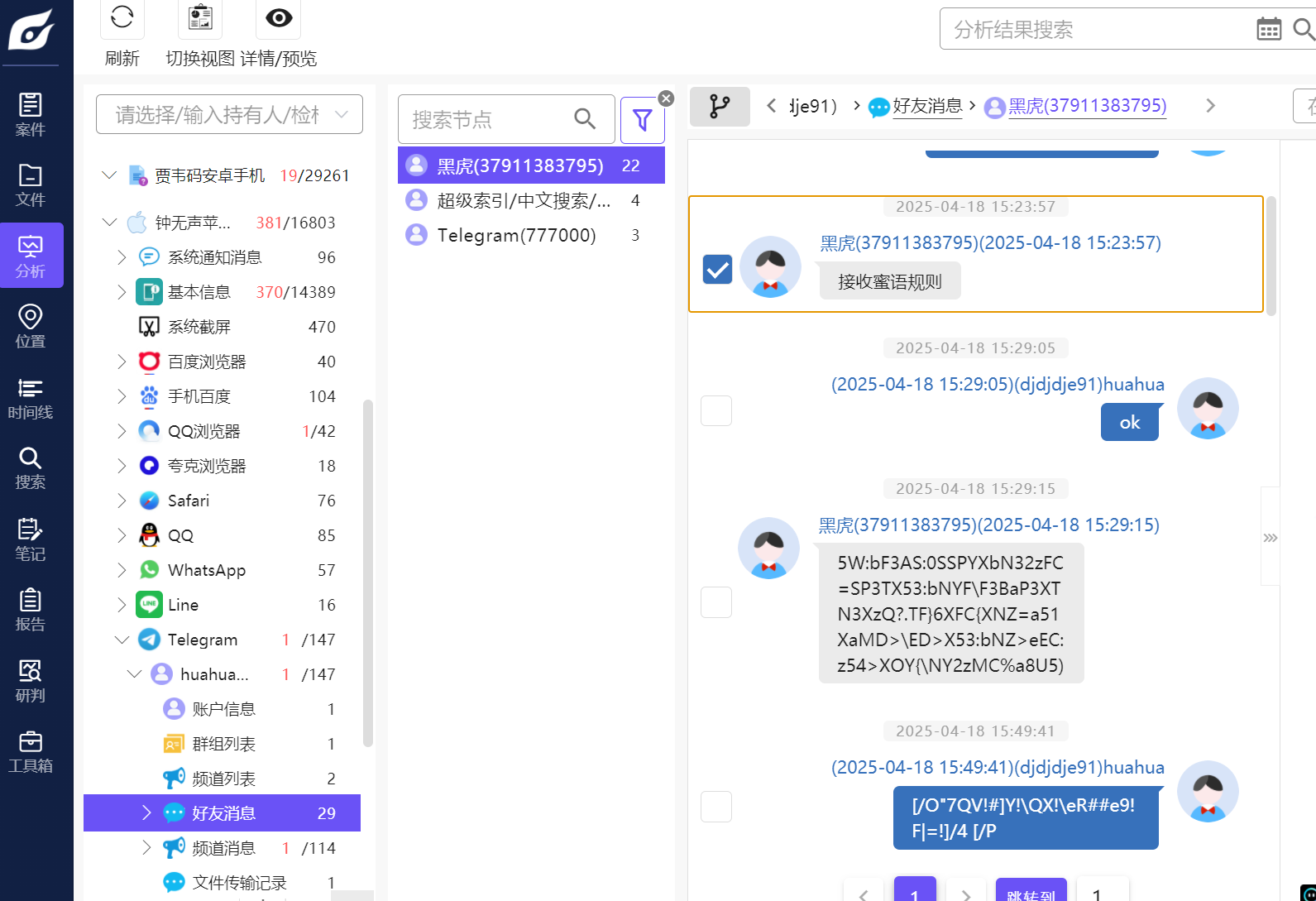

7、Telegram加密通讯中,加密聊天信息用到的第二个解密载体是?[答案格式:123.zip] (4分)

它说telegram,那我们先去telegram看一眼,发现加密聊天的载体为蜜语规则

发现备忘录里一直在强调这个东西,但似乎不太对,找不到所谓第二个一说,先不急,上一题找到了苹果电脑的开机密码,那我们去苹果电脑里看一下,毕竟是同一个人的设备,钟无声

果然输入上一题答案后,可以直接在备忘录里找到蜜语规则,第二条为2.mp4

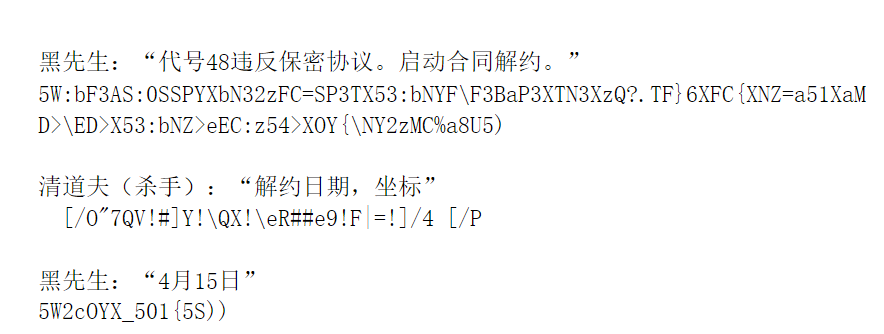

8、贾韦码的内部代号是?[答案格式:77] (5分)

根据思路,内部代号触及的地方第一个应该是聊天记录,没找到,然后应该就是一些word文档,再不济就只能是截图里边看有没有信息了

注意到word里有这样一段对话提到了内部代号,结合剧情,确实是贾韦码死了,所以他应该内部代号为48

(写个wp我还以为这个内容在下边的加密蜜语里,开始根据偏移计算:将总和与 26取模后加1,生成 1-26区间的固定位移量解密了,不过好像其实不用)

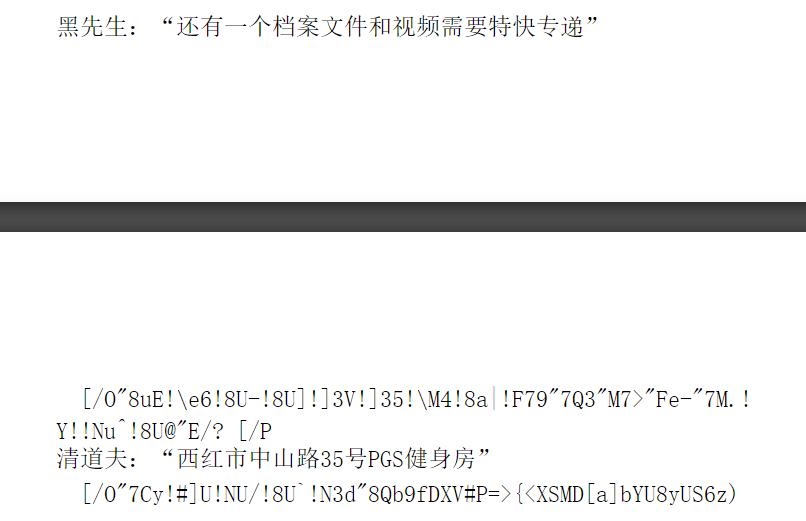

9、特快专递的收货地址是?[标准格式:老牛市快速路11号ADE公司] (5分)

跟上题在同一个地方,往下拖一眼出

(这次盘古石晋级赛的手机取证可以说是毫无难度了,当初是卡在苹果电脑开机密码不得存进,但其实下边两题也用不着mac密码吧,再说翻翻相册也不是什么累事,批评mqy,这14分毫无难度)

APK取证 APK Forensics

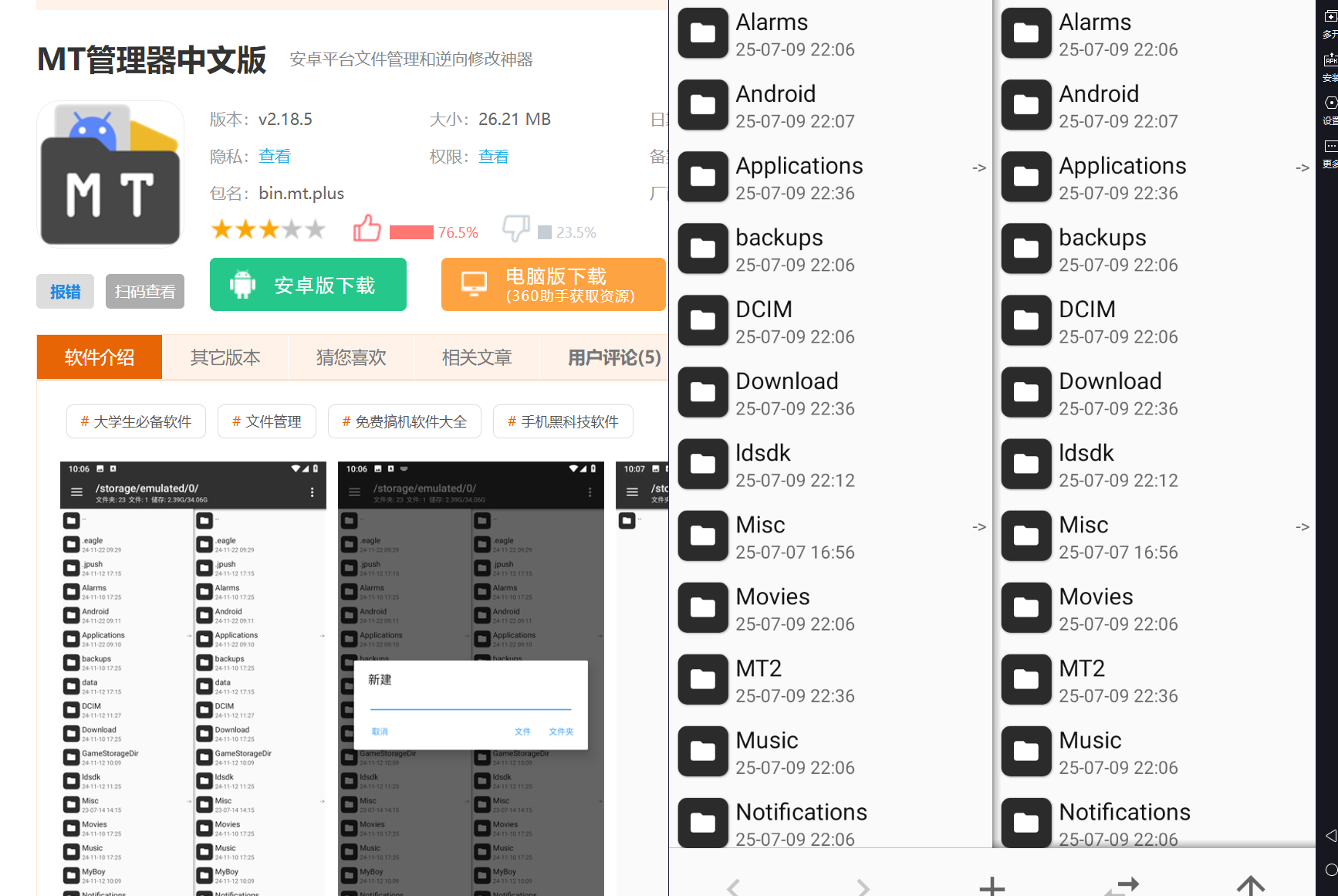

1、分析安卓检材,远控工具包名是?[标准格式:com.app.cpp] (2分)

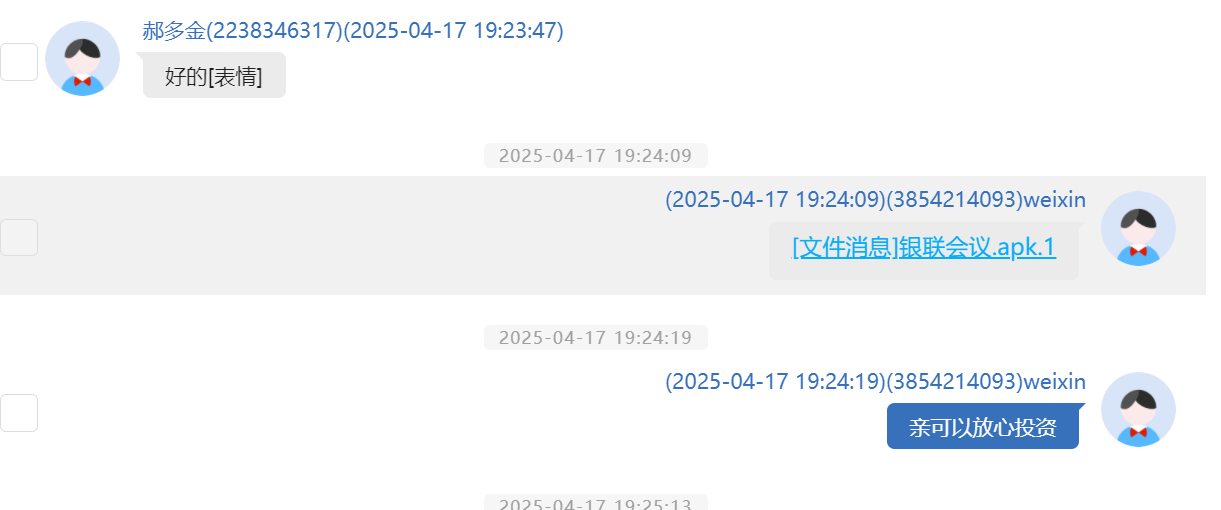

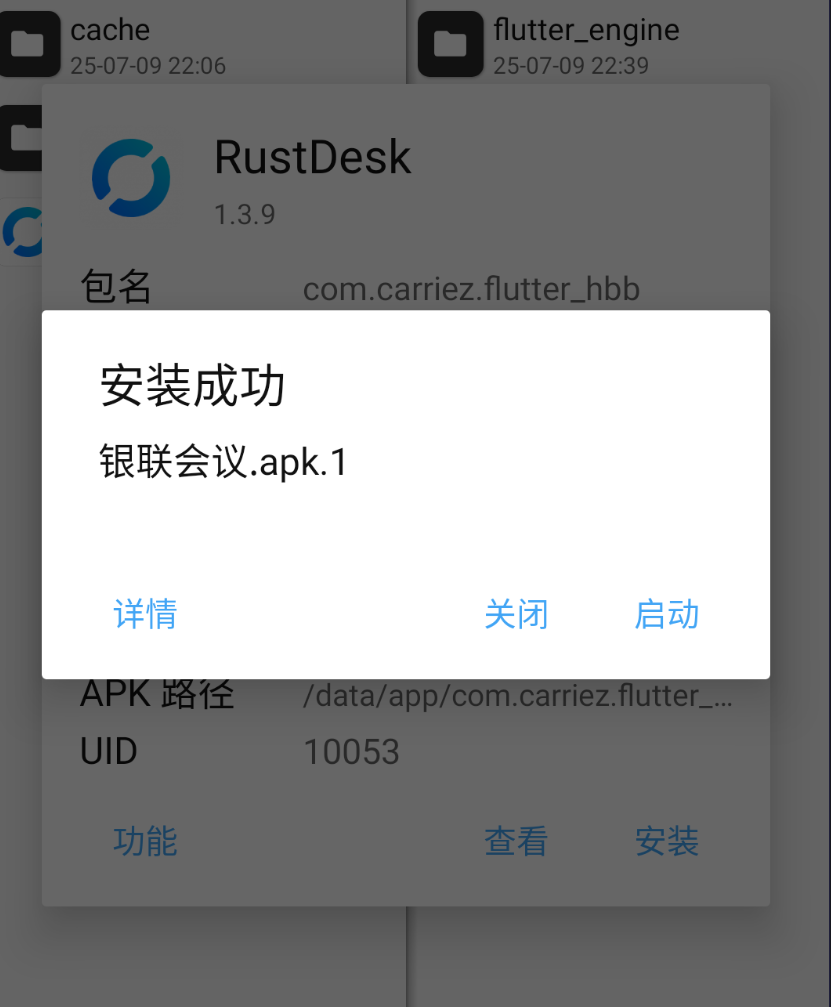

根据聊天记录定位这个银联会议有很大嫌疑可能是远控包

打开后显示为rustdesk,明显为远控软件,确定

可以看见包名:com.carriez.flutter_hbb

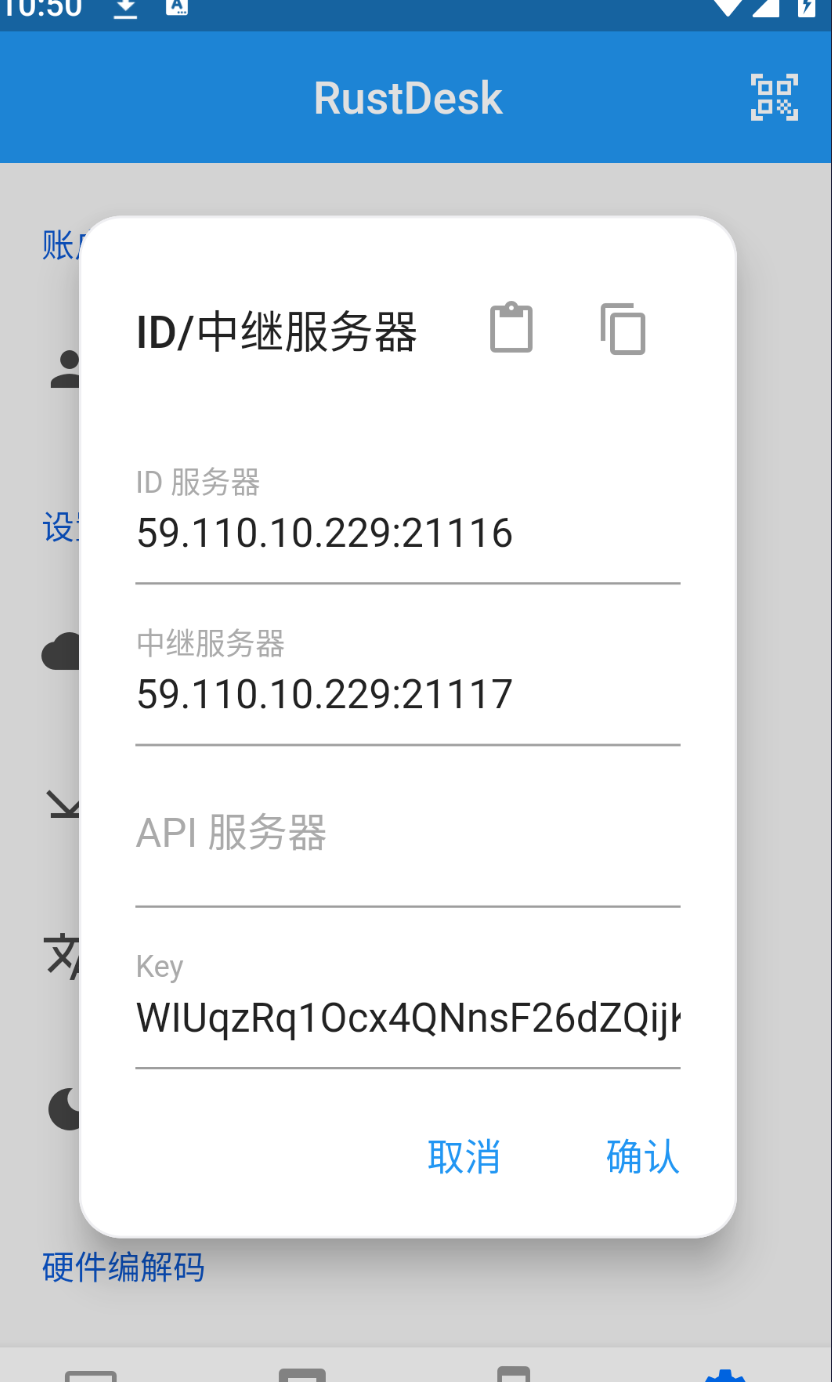

2、远控工具中继服务器IP是?[标准格式:192.168.11.11] (2分)

这里有两种做法

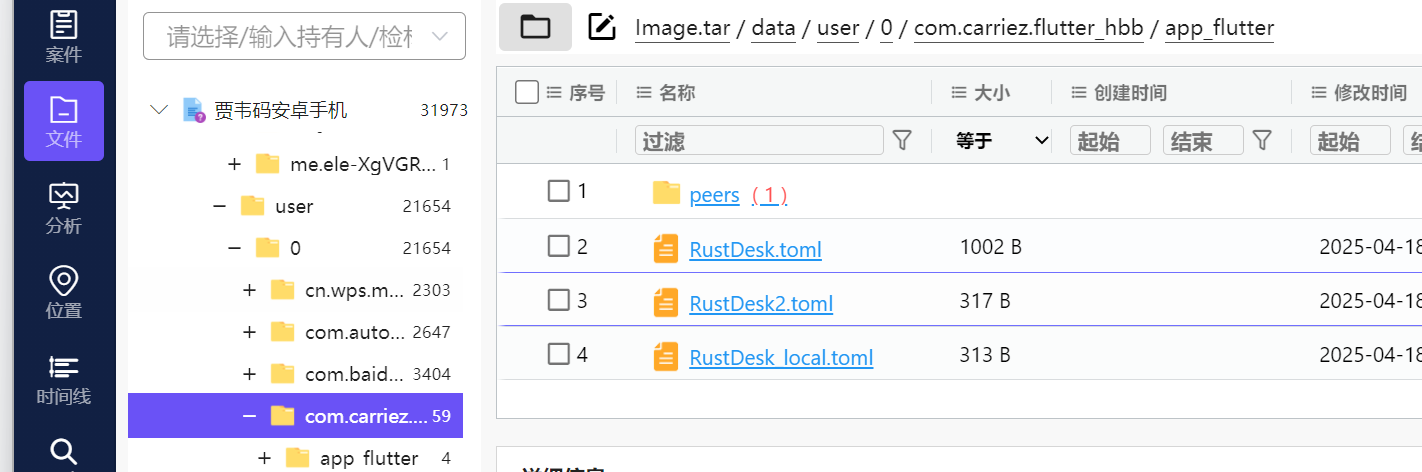

做法一:直接在文件中找到对应存储中继服务器ip的配置文件

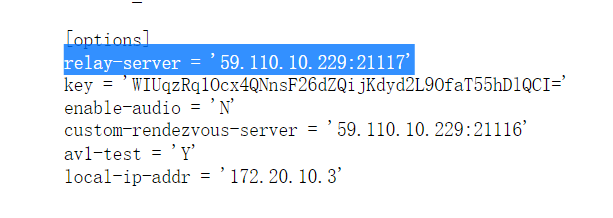

在对应包名文件中寻找可以找到这个rustdesk2.toml文件,可以看见里边一栏

因此中继服务器ip为59.110.10.229

做法二:

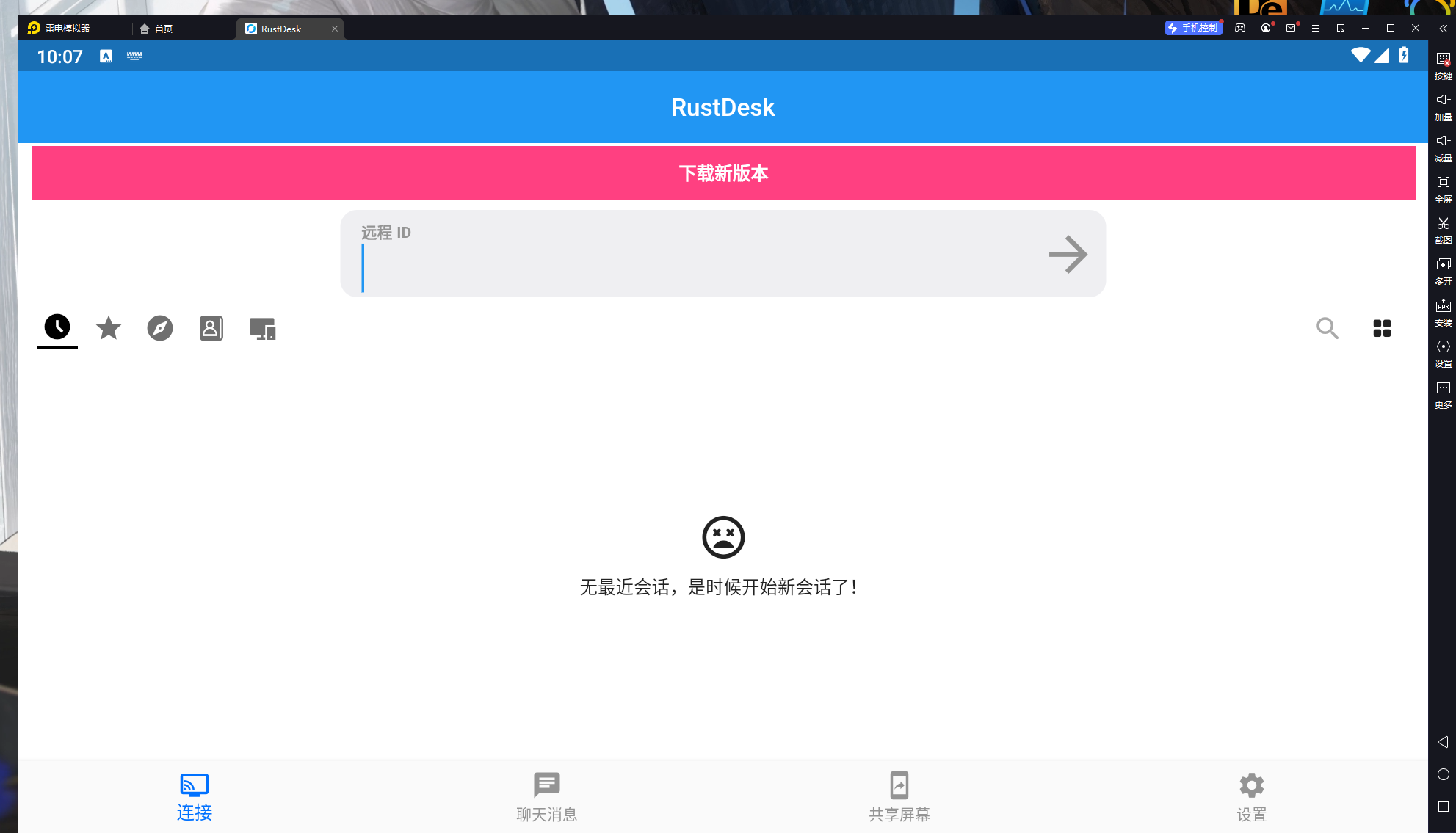

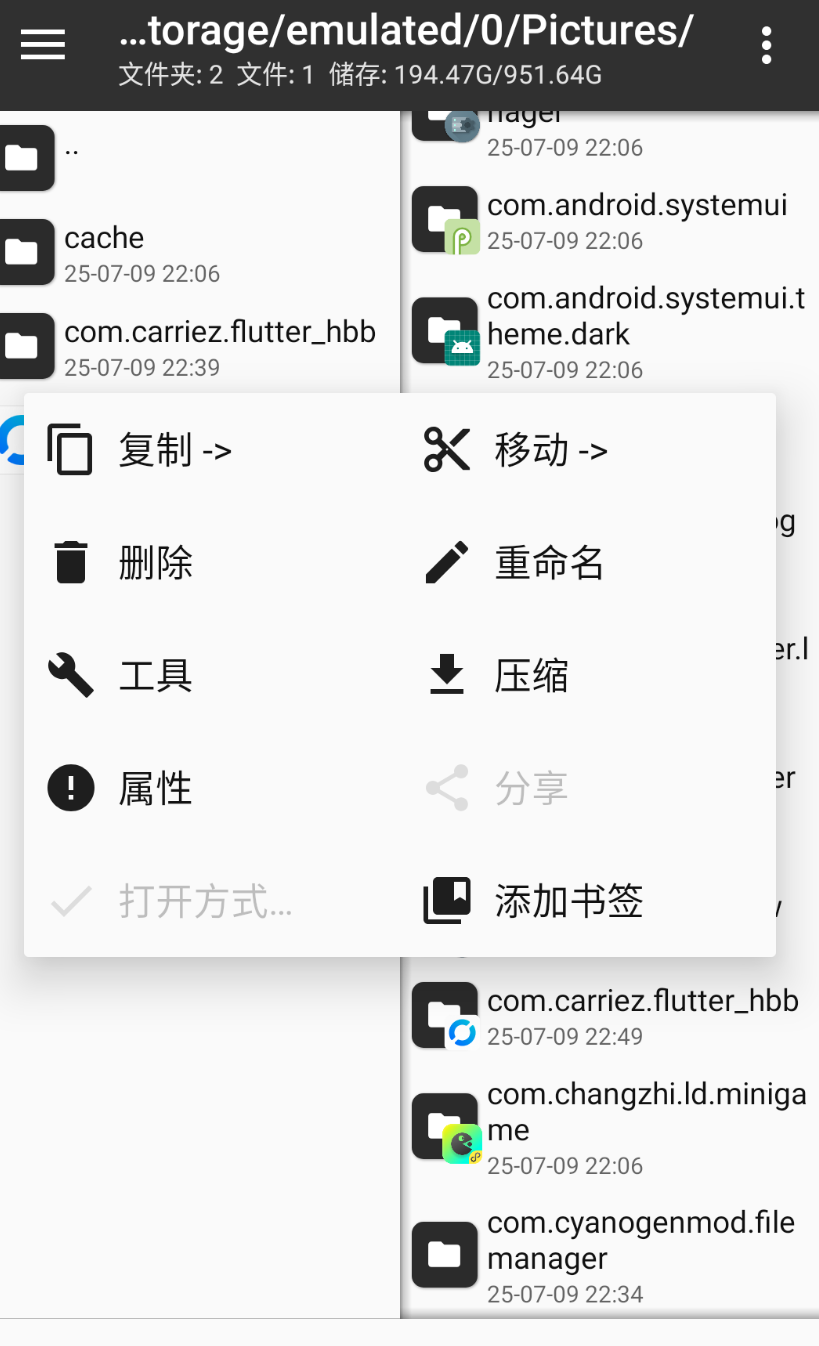

下载MT管理器,将C:\hlnet\1-1751861870\Image.tar\data\user\0\com.carriez.flutter_hbb文件包直接复制粘贴进去C:\Users\用户名\Documents\leidian9\Pictures

这个就是雷电的共享文件的路径C:\Users\用户名\Documents\leidian9\Pictures

然后去模拟器的中复制 接下来去mt里面的左侧,进入/storage/emulated/0/Pictures/,右侧就是data/data 长按复制(注意这边右边一定要是data才行)

复制过去,一定要过去之后再安装

然后下载银联会议

就能在这个中继服务器能看见ip为59.110.10.229

3、远控工具ID服务器端口是?[标准格式:8088] (2分)

不管是哪一种做法都能看见的其实,但肯定是第二种最直接,一眼就看见了

端口为21116

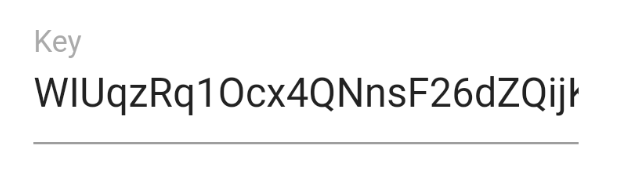

4、远控工具中继服务器Key是?[标准格式:HoTwGxUuV9OxSSEWRFsr1DVxQBkbbFRe0ImYMTlzyec=] (2分)

WIUqzRq1Ocx4QNnsF26dZQijKdyd2L9OfaT55hDlQCI=

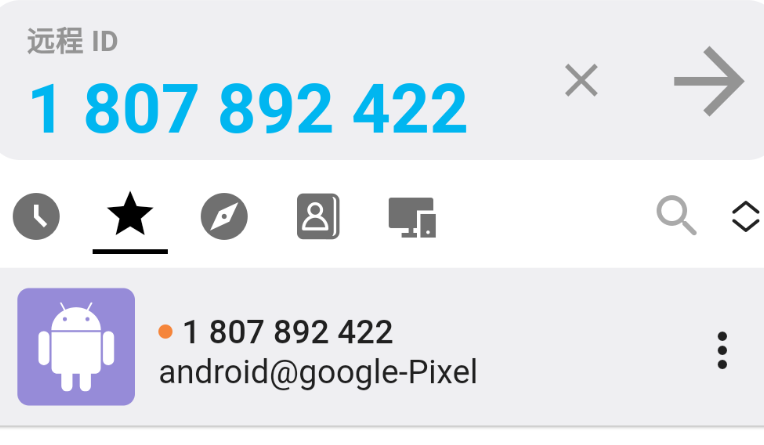

5、远控工具中收藏的远程ID是?[标准格式:123456] (2分)

app里贼显眼

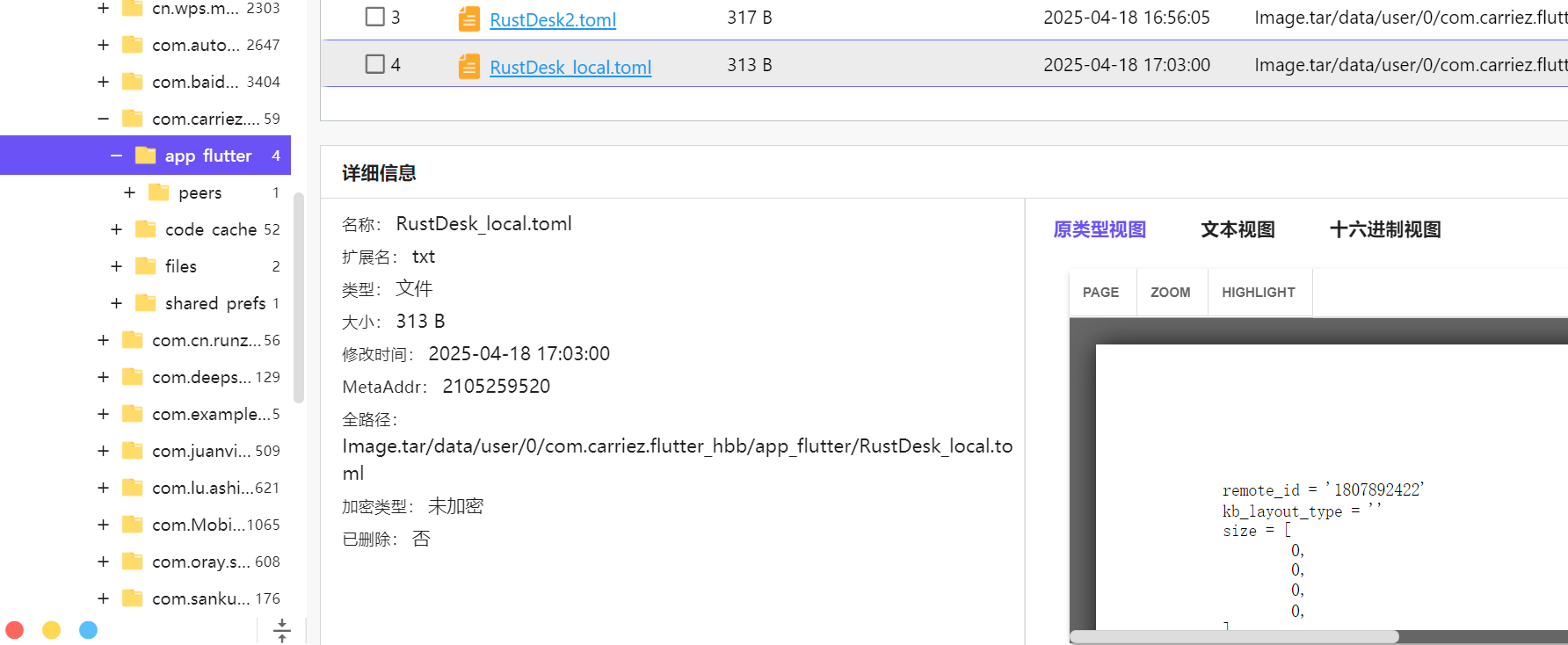

在文件的话是这一个rustdesk local.toml

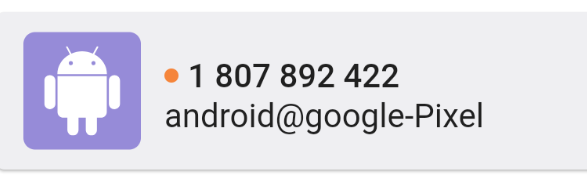

6、远程控制该手机的手机型号是?[标准格式:huawei-Hot] (2分)

在1807892422.toml中也能看见

所以手机型号为google-Pixel

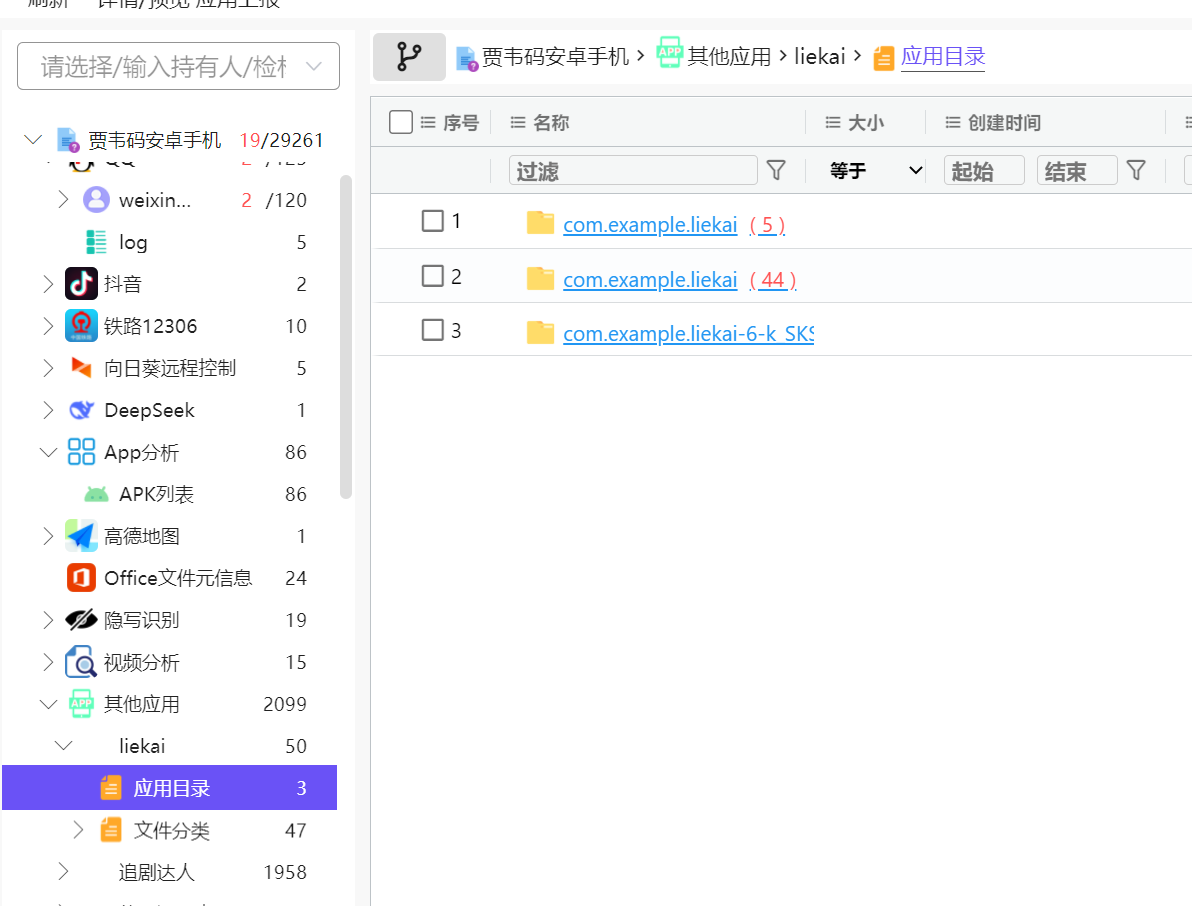

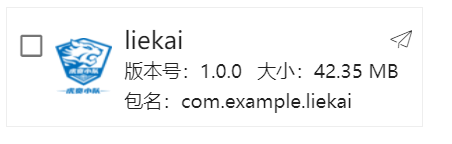

7、监听工具包名是?[标准格式:com.app.cpp] (2分)

在其他应用处看见liekai这个软件可以看见很多音视频文件,猜测这个可能就是监听软件

com.example.liekai

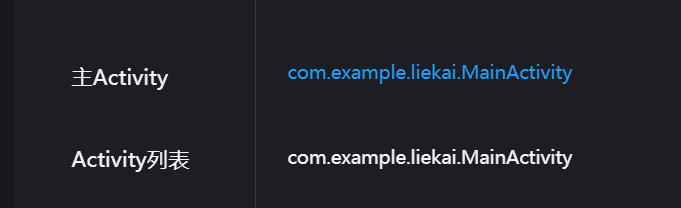

8、监听工具代码主入口是?[标准格式:com.app.cpp.MainActidddy] (2分)

导入雷电即可:com.example.liekai.MainActivity

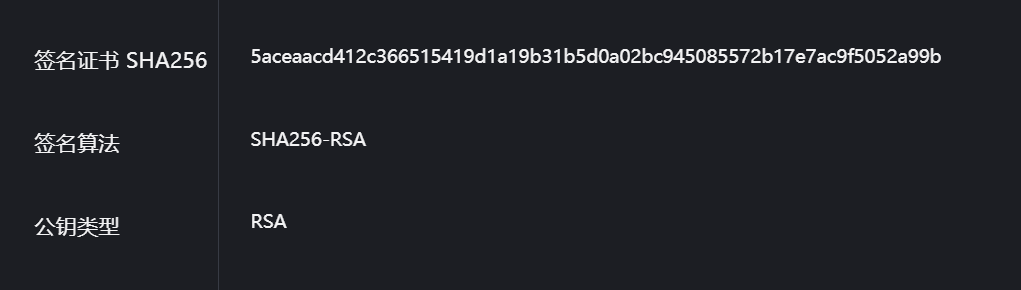

9、监听工具的签名算法是?[标准格式:AES123RSA ] (1分)

同理:SHA256-RSA

10、监听工具运行多少秒后会跳转成黑色幕布?[标准格式:3.000] (3分)

1.000打开后计时一下差不多(我说实话这个很扯啊,但是没有一个wp写具体咋搞出来的,下边配一张看起来我觉得最有理由的,但是其实也是纯猜)

11、监听工具运行后,黑色幕布上字符串是?[标准格式:aes取证平台] (4分)

需要逆向一下 flutter,先用 blutter 将符号表导出来,然后用 IDA 运行一下跑出来的 addNames.py(这里建议使用 IDA9),接下来搜索 liekai,能看到里面的函数,不过在这里面找不到黑色幕布上面的字。去看一下跑出来的 asm 那个文件夹,liekai 里面有一个 screens 文件夹,里面有一个 dart 写的 black_overlay.dart,这个就是和黑色幕布相关的东西。(这是aura写的)

思考过程:

首先根据wp,我们需要逆向flutter,那么什么是flutter?

:::info

Flutter是一个由谷歌开发的开源跨平台应用软件开发工具包,用于为Android、iOS、Windows、macOS、Linux Desktop、Google Fuchsia开发应用[5]。

Flutter第一个版本支持Android操作系统,开发代号称作“Sky”。

Flutter的主要组成部分包括:

- Dart平台:Flutter是使用Dart语言编写,并利用该语言的许多高级功能。

- Flutter引擎:主要使用C++开发,通过Google的Skia图形库提供底层渲染支持

- 基础库:基础库由Dart编写,提供了用Flutter构建应用所需的基本的类和函数

- 定制化设计语言的组件

- Flutter DevTools

Flutter支持使用 Visual Studio Code 或 Android Studio ,需要安装 Flutter 插件和 Dart 插件。

:::

简而言之,这玩意是个软件开发工具包,用的还是dart语言编写,这边放一张这个语言写Hello world的代码,的确是蛮抽象的

不过从这个flutter的图标可以看见和这边的liekai监听软件一模一样,也可以看出这个软件应该就是利用Flutter这个软件开发包写出来的,那要知道我们这边黑幕中间是什么,利用逆向的思路,看看源码即可知道编写的时候编的什么了(其实我一开始想的是这个黑幕会不会是一个照片然后怎么搞到,搞到之后放大就能看见,看来不是这样子的)

那很显然下一步就是提取这个flutter写出来的apk文件的源码了,因此利用的是我们blutter

先配置我们blutter的环境,这篇csdn的代码我放在这边(耶)

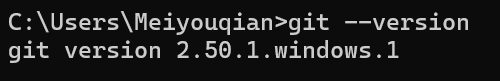

在各个官网安装即可,先下好这个git,cmake和ninja

这边下好了可以用代码看一眼是不是真的好了,ninja的配置有点麻烦,再放个链接在这边

是这一篇,然后配置ninja环境

下完三大神器之后终于可以开始配置blutter了

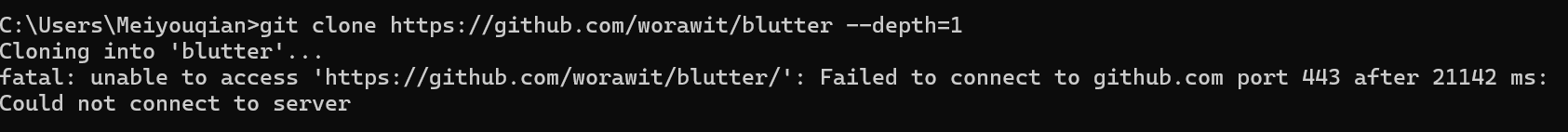

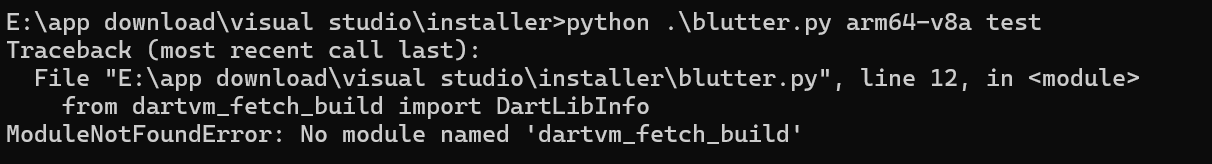

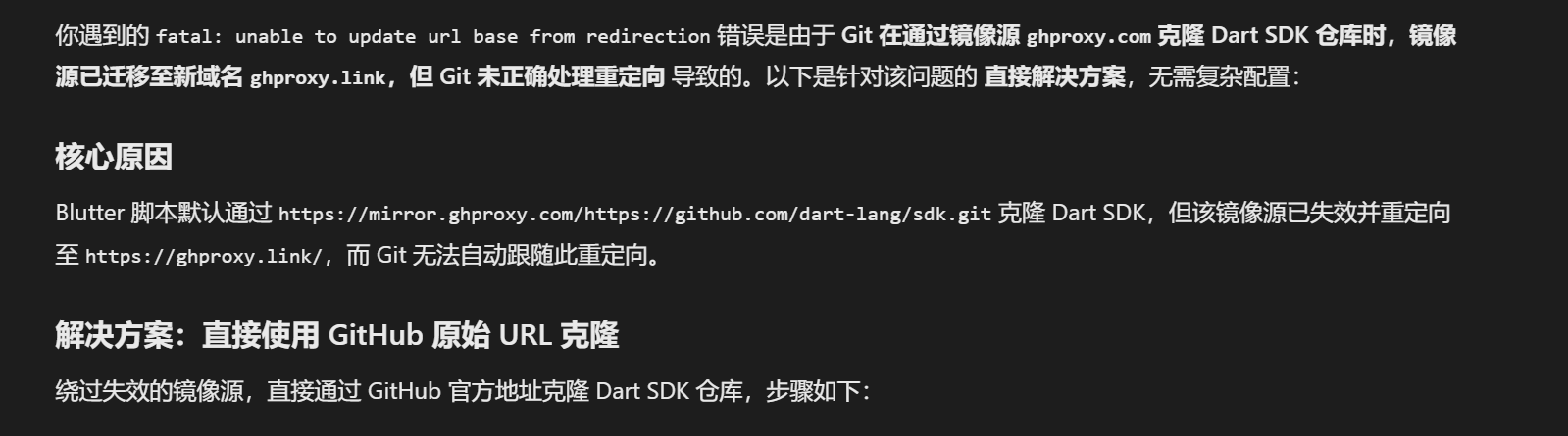

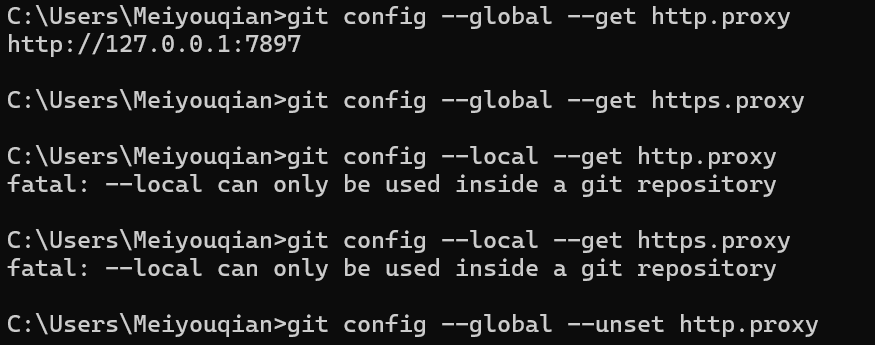

然后第一步就出问题了,在拉取代码的地方出问题了,放上解决链接

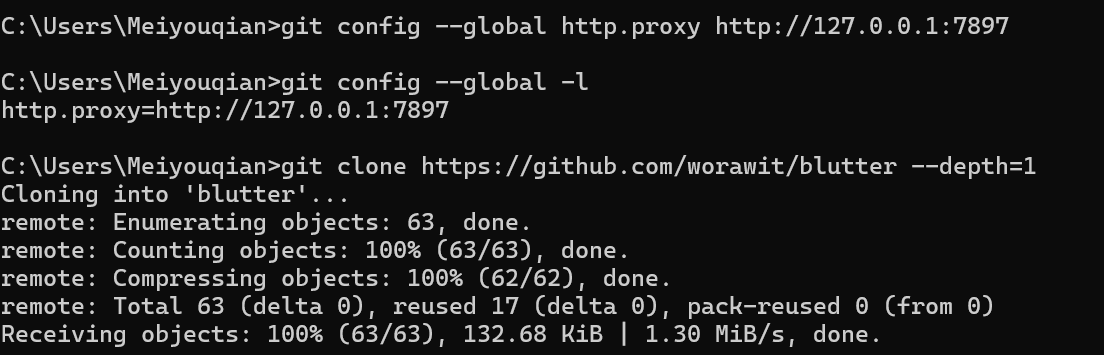

这边设置 Git 使用本地代理即可解决问题,好,拉取代码成功

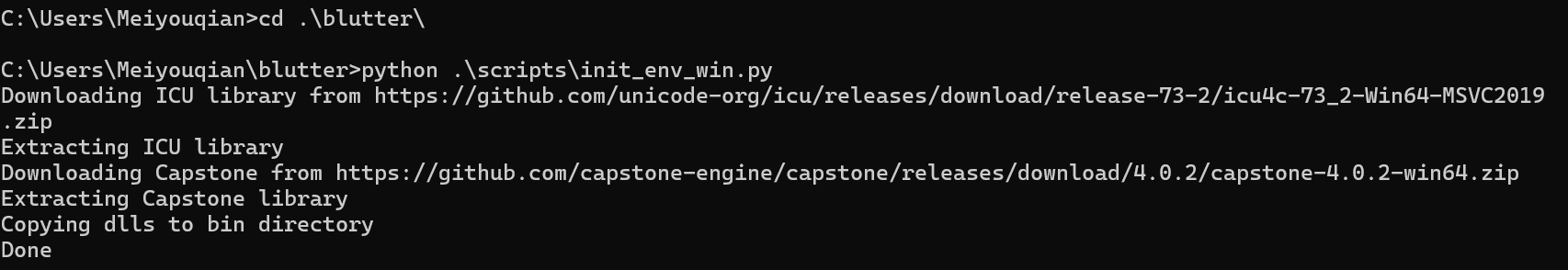

下一步初始化脚本成功

后边还想继续发现报错了

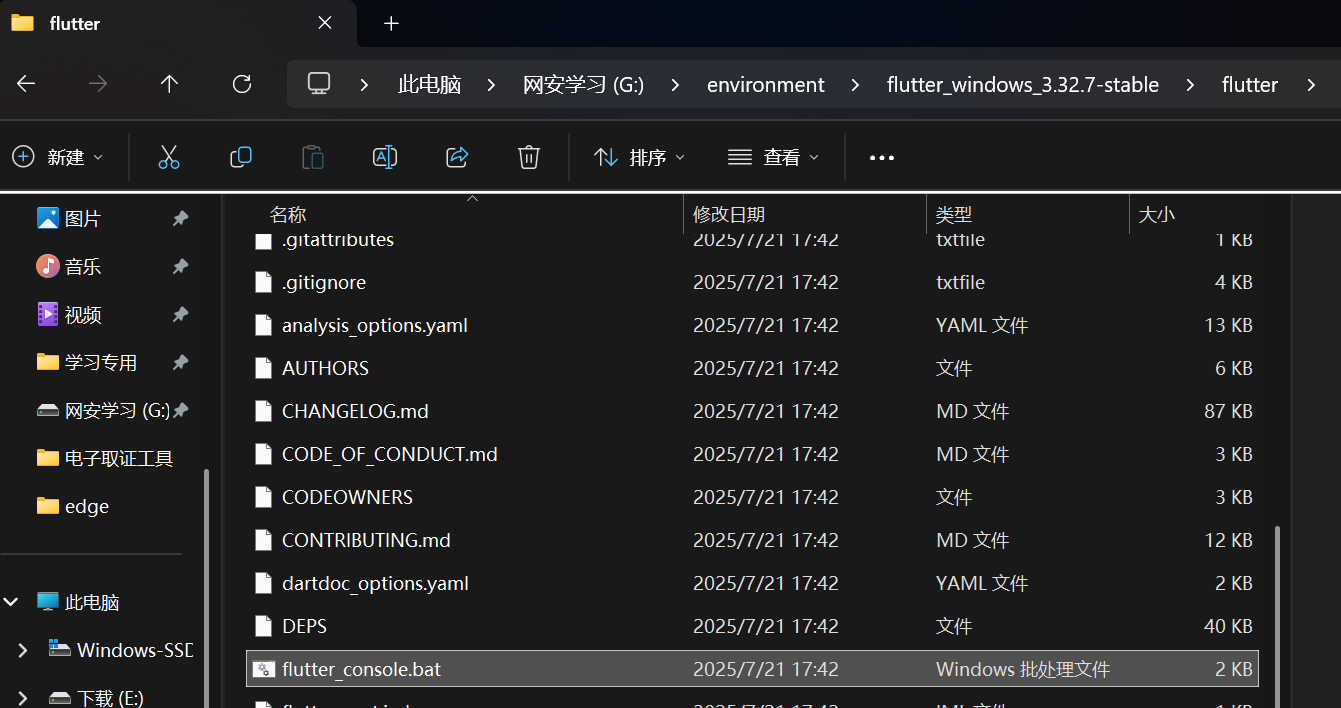

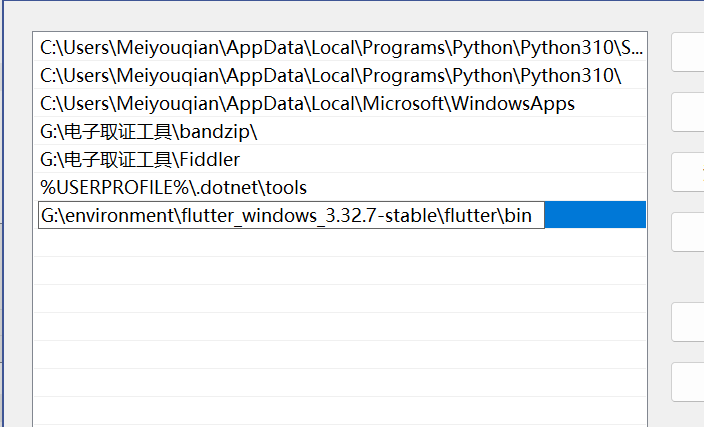

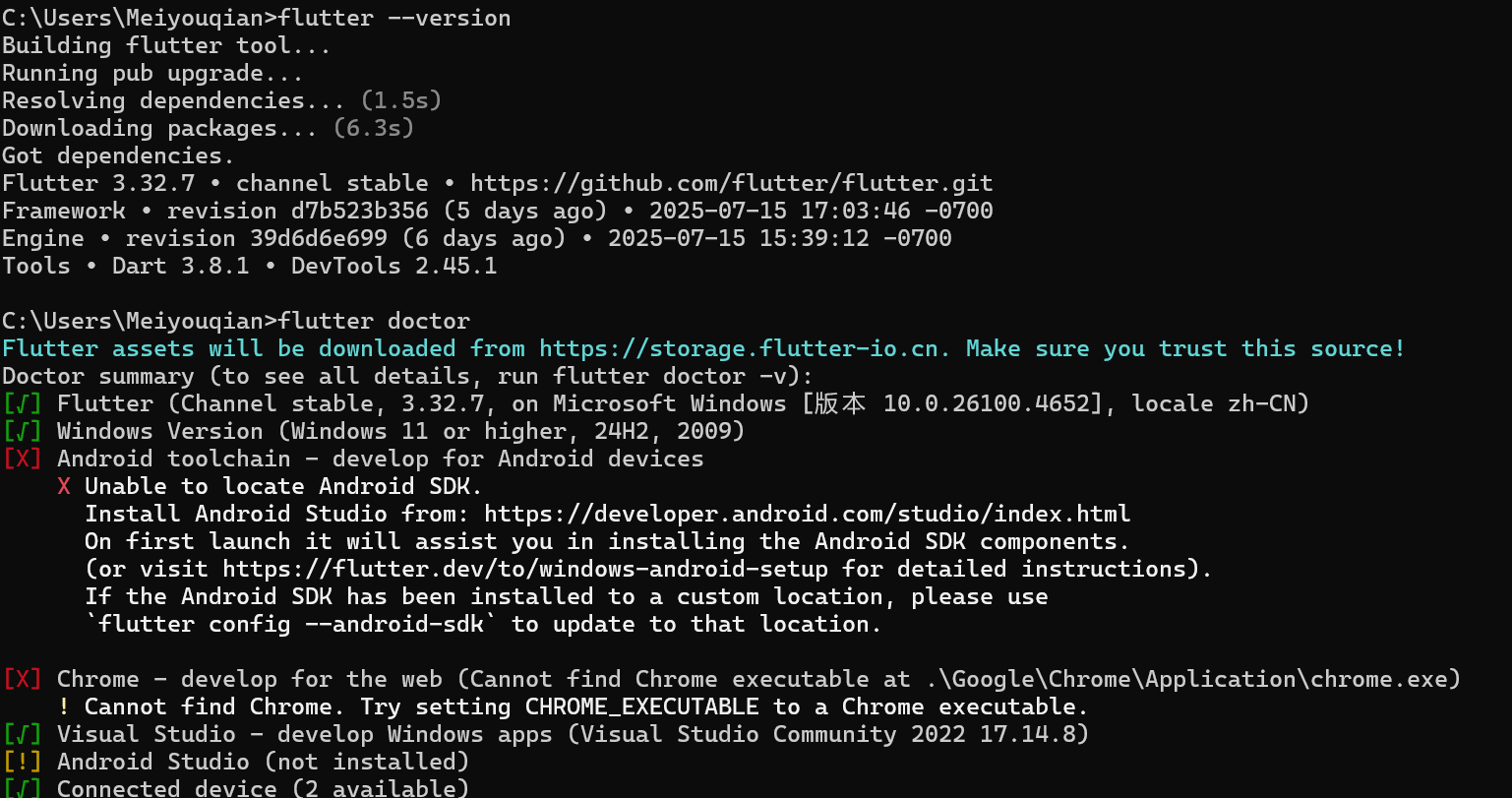

发现该先下个flutter(下边这个是新主线)

我发现好像不一定要下这个flutter,但是下都下了,下这玩意比下blutter简单多了()

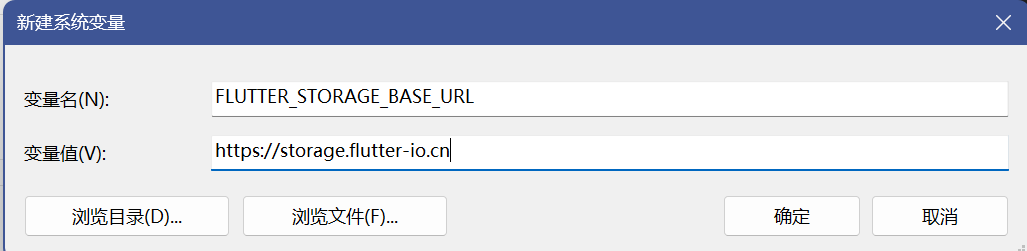

好先创建系统环境变量

去官网下一个解压即可

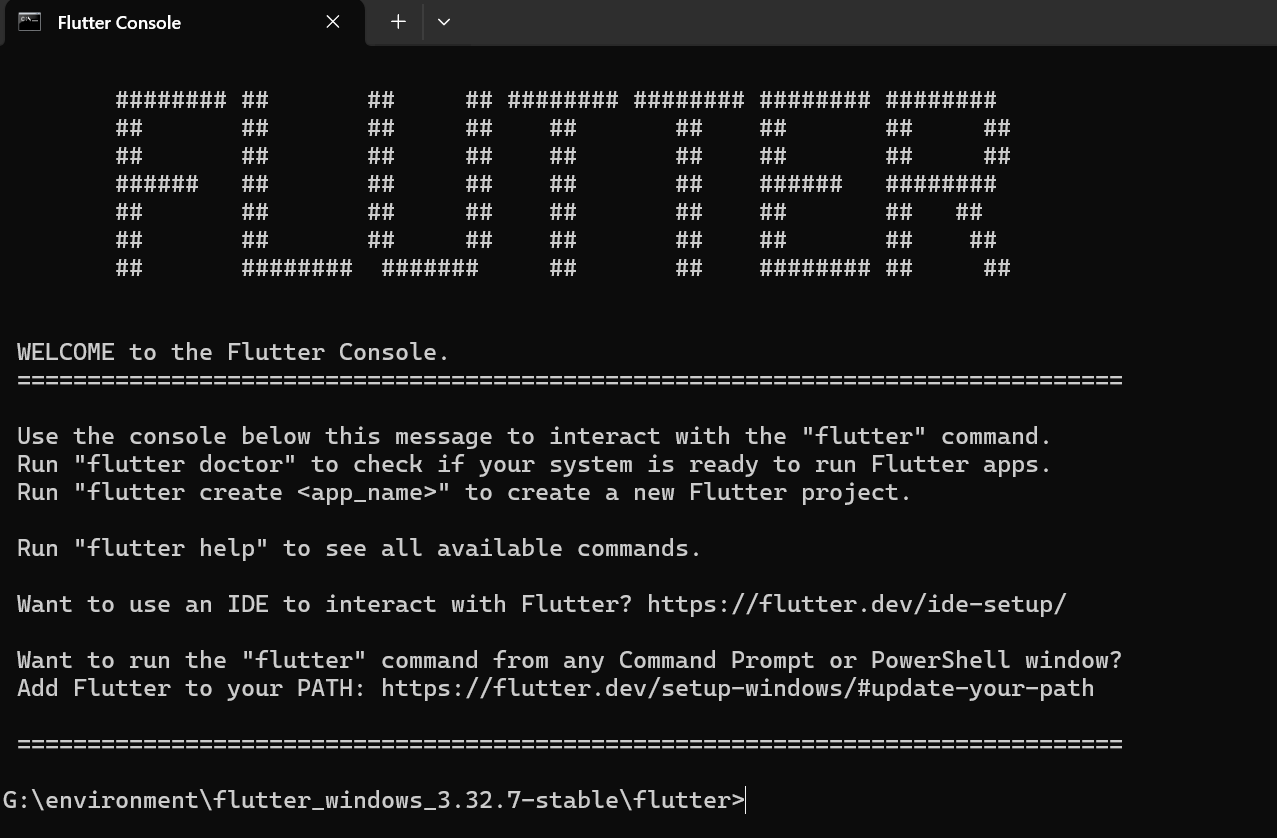

点击这个就进来啦,可以配置一下环境变量顺便

点击这个就进来啦,可以配置一下环境变量顺便

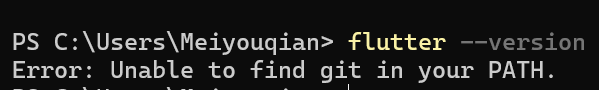

结果搞完之后闪退了,真的是问题一个接一个

链接,这个没用

链接,对症下药一下,依旧没用

最后加入了变量C:\Windows\System32,竟然顺利运行了,但前边的我全都试了一遍,我也不知道前边的是否必要

可以发现啊,有俩×俩!,还得配置,跟着主线走,一个是下chrome,这个简单

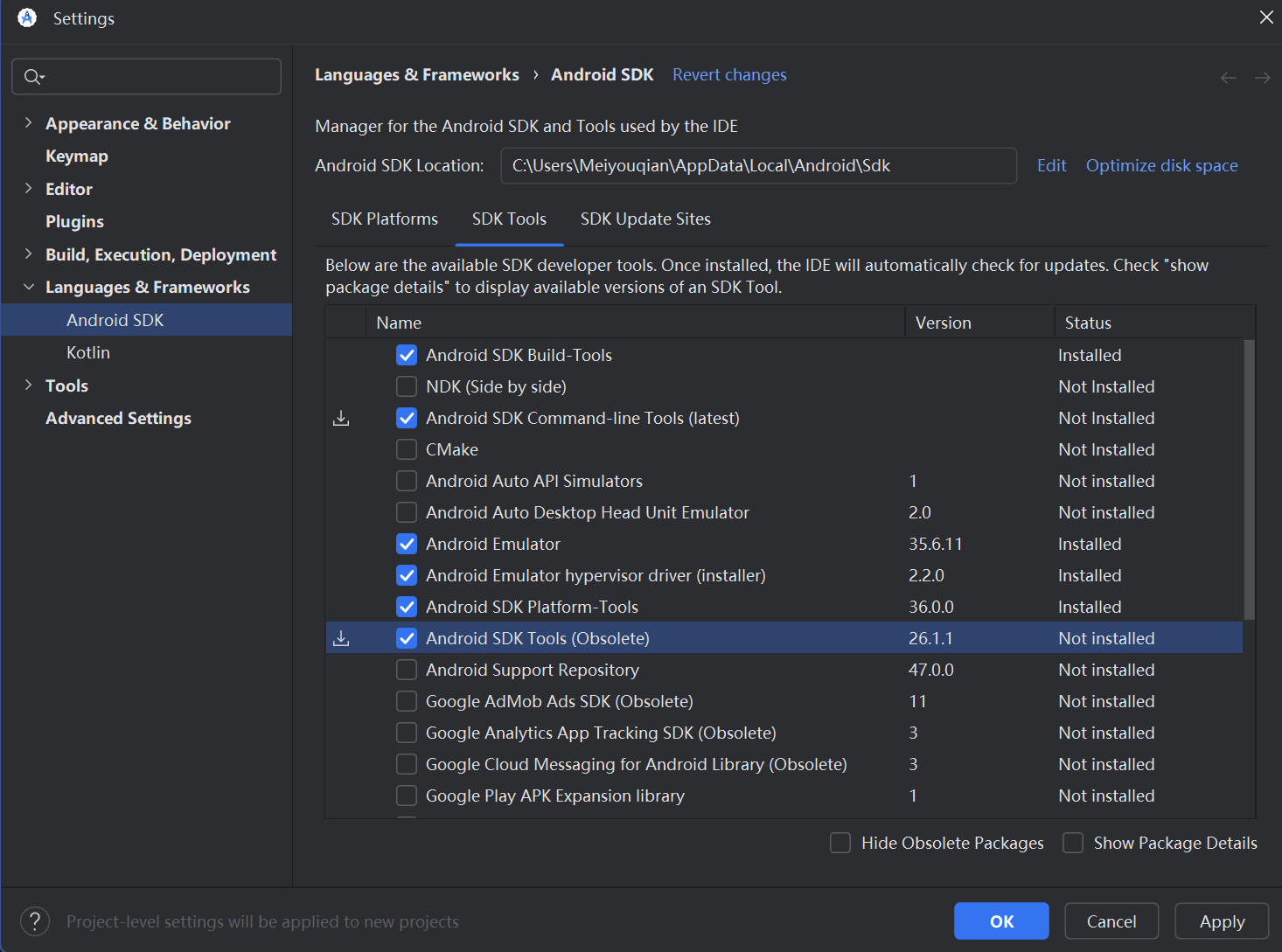

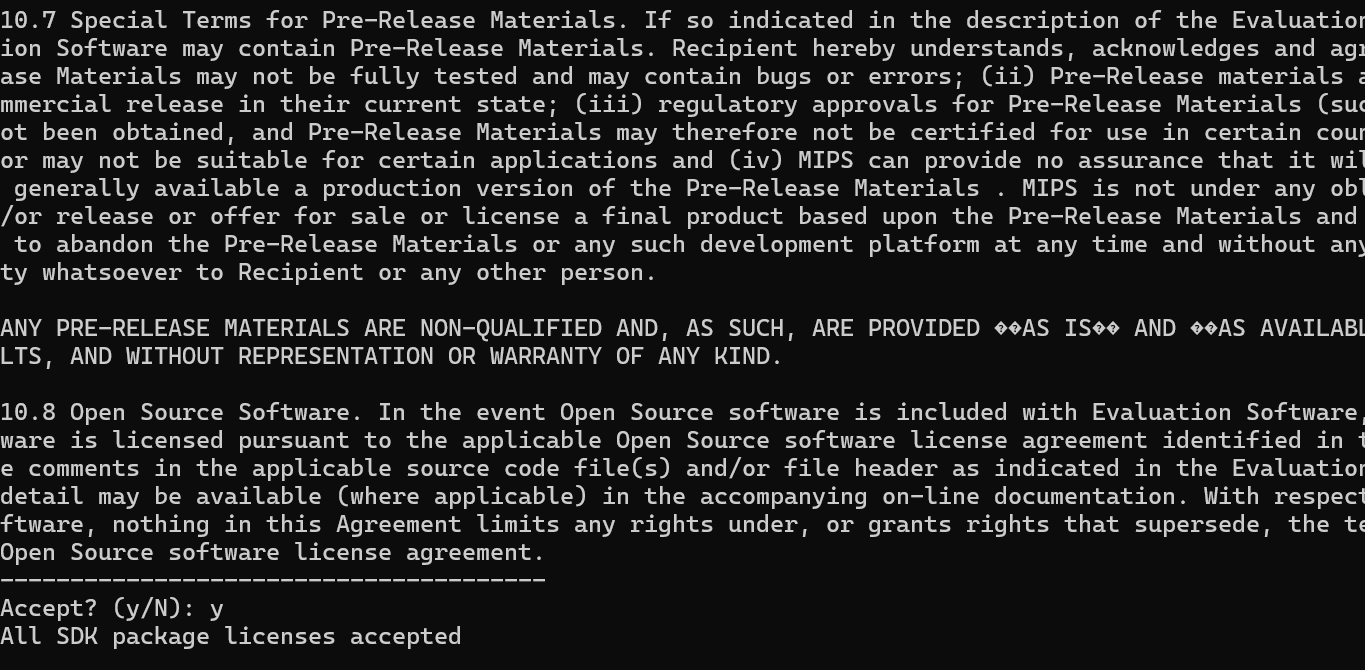

下载Android SDK

终于成功配置完毕flutter

好继续回去搞blutter

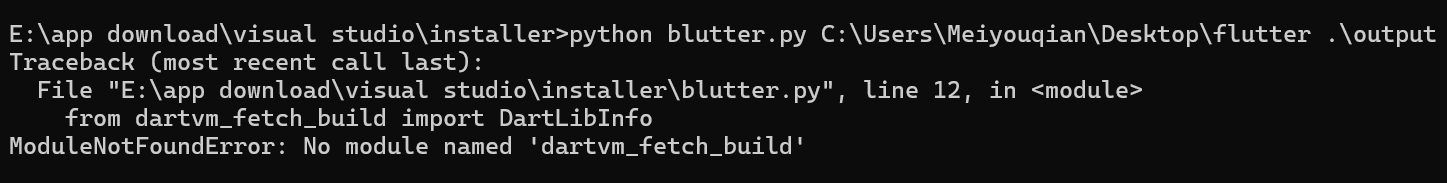

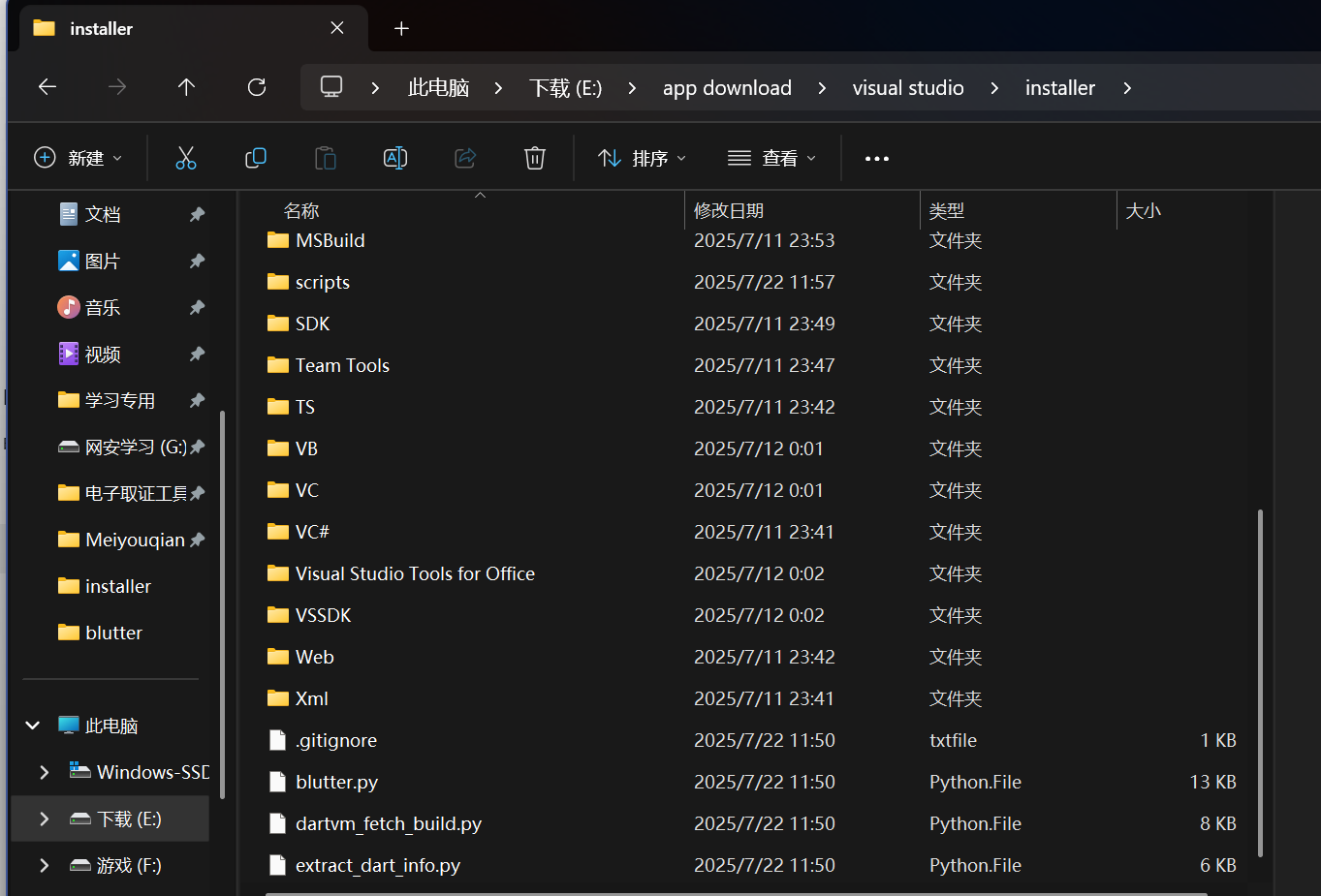

又出问题了

这边应该把整个clone下来的全都搞到install文件夹里

如图

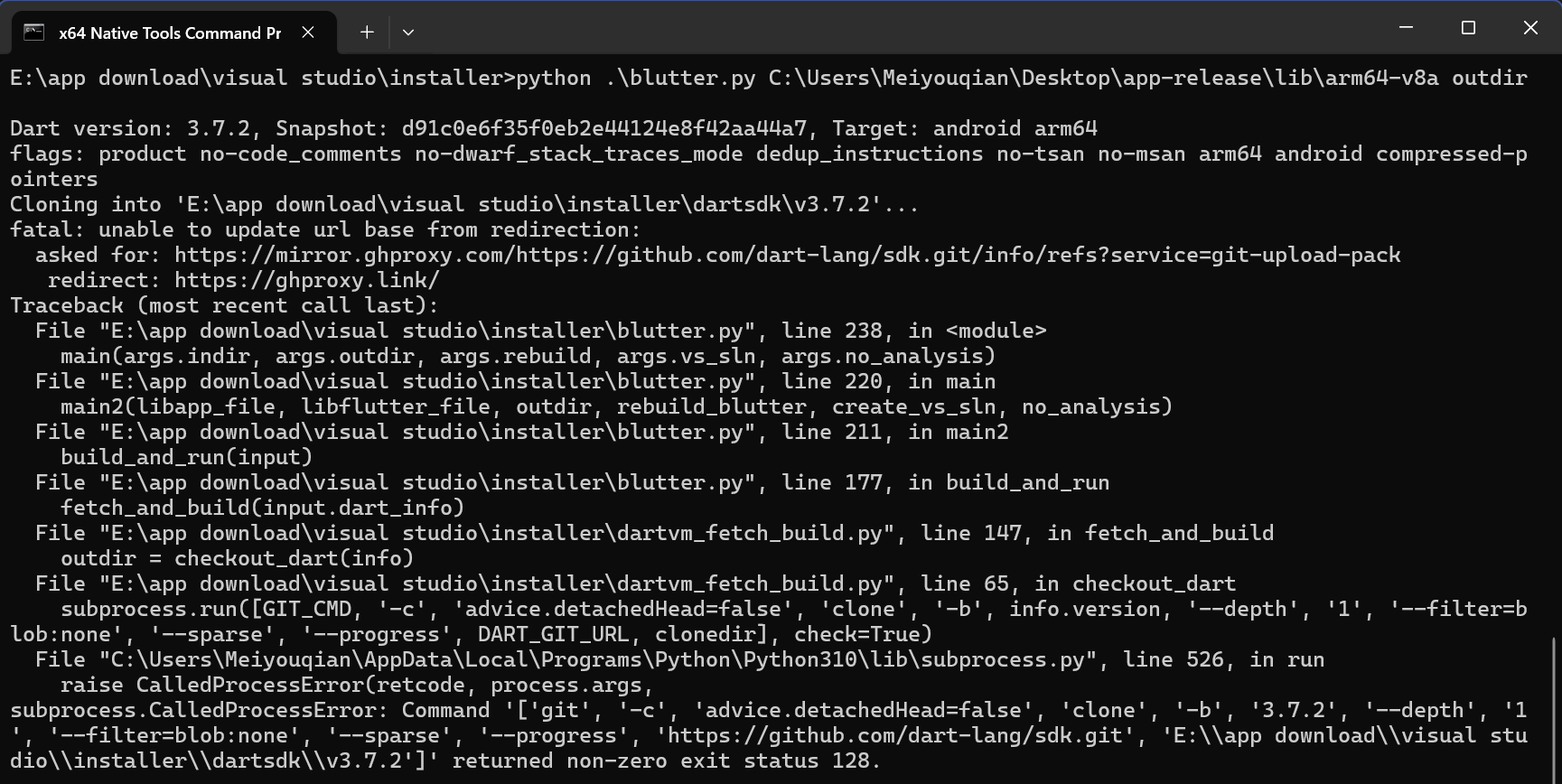

好然后不出意外还是出意外了

问一下ai

跟ai斗智斗勇一整天丝毫无用

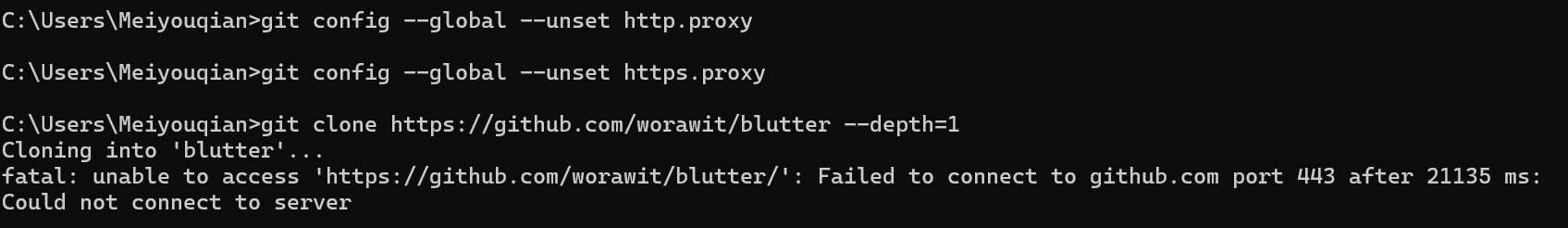

尝试清理代理

也没用,去网站搜搜得了

现在就一直卡在unable to update url base from redirection,崩溃了

休整一段时间再看这个东西吧

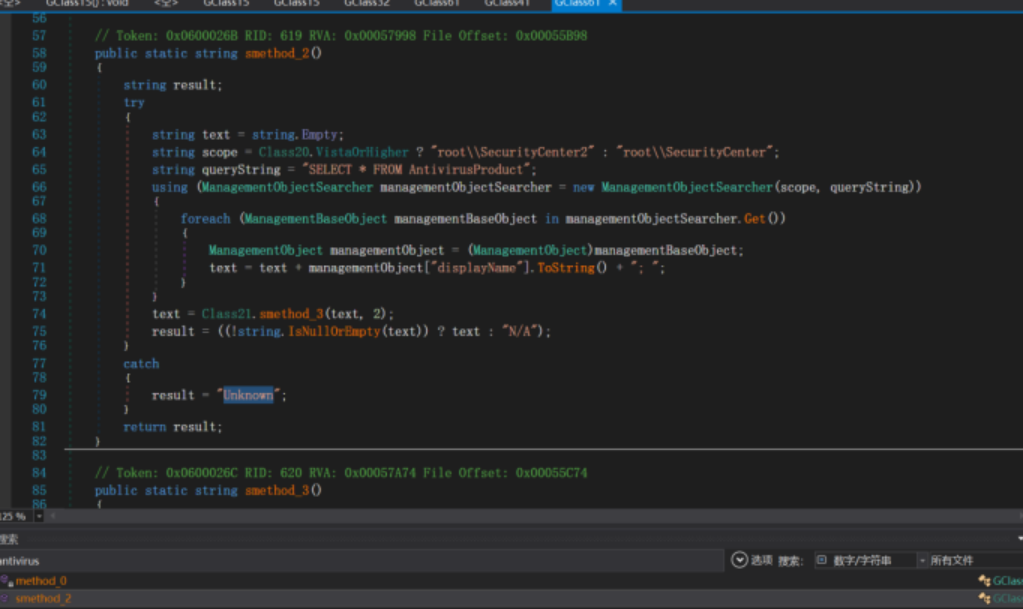

12、监听工具检测到多少分贝开始录音?[标准格式:30] (4分)

如图,声音阈值为70分贝

13、监听工具录音连续几秒没有检测到声音停止录音?[标准格式:3] (4分)

4

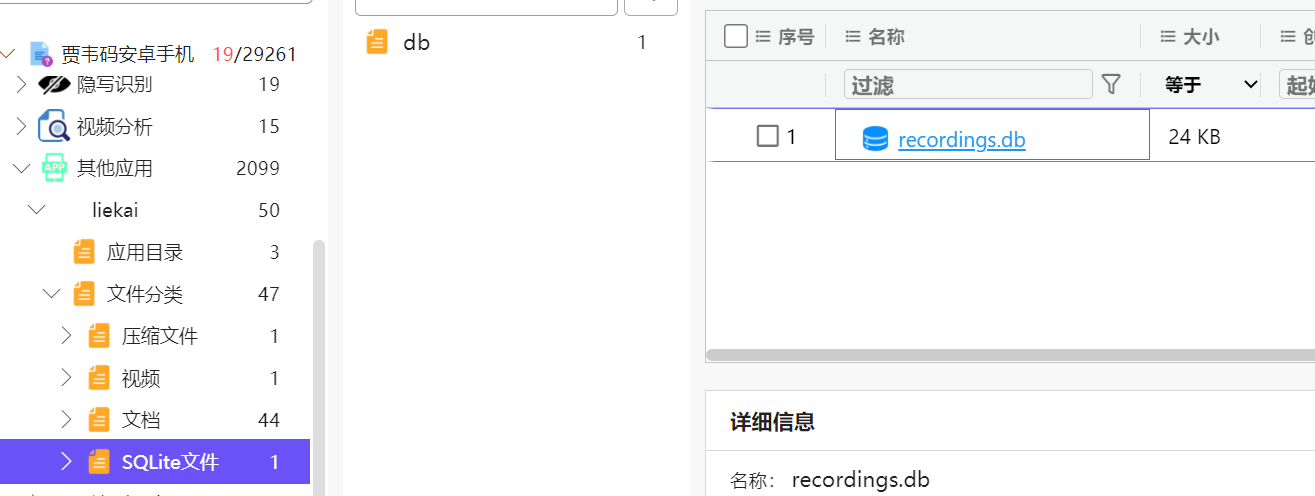

14、监听工具保存文件存储路径的数据库名称是?[标准格式:sqlite.db] (2分)

分析出来了已经,其他应用里通过文件分类看数据库文件,就一个,就是这个,名称为** **recordings.db

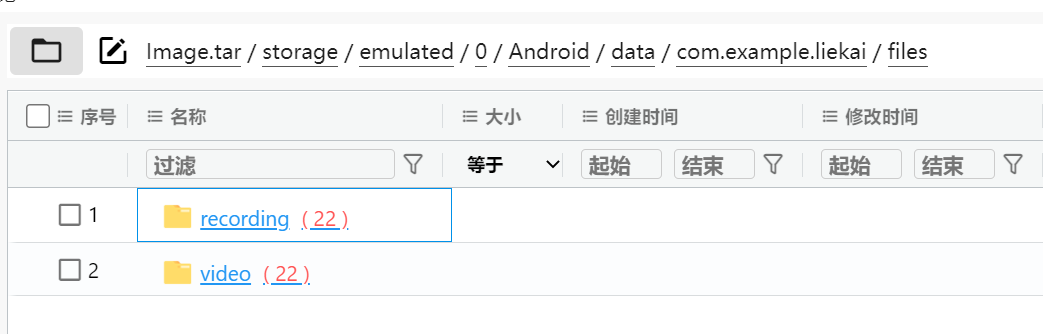

15、监听工具保存录像文件的文件夹是?[标准格式:file] (4分)

经典路径,打开storage/emulated/0/Android/data/com.example.liekai/files中,就可以看见recording和video

因此录像文件夹是这个recording

16、监听工具数据库中保存音视频文件的路径使用什么加密?[标准格式:Rsa] (5分)

17、录音的文件采用什么加密方式?[标准格式:RC4-123] (5分)

18、录像文件加密秘钥的最后一位是?[标准格式:0x6A] (5分)

19、原始文件md5为3b4d****55ae的创建时间是?[标准格式:2024-2-14-16:32:8] (5分)

(最后几题等我周末回家了复盘一下,有点麻烦,好像还不是一般的麻烦)

计算机取证 Computer Forensics

1、分析贾韦码计算机检材,计算机系统Build版本为?【标准格式:19000】 (1分)

火眼直接出,18362

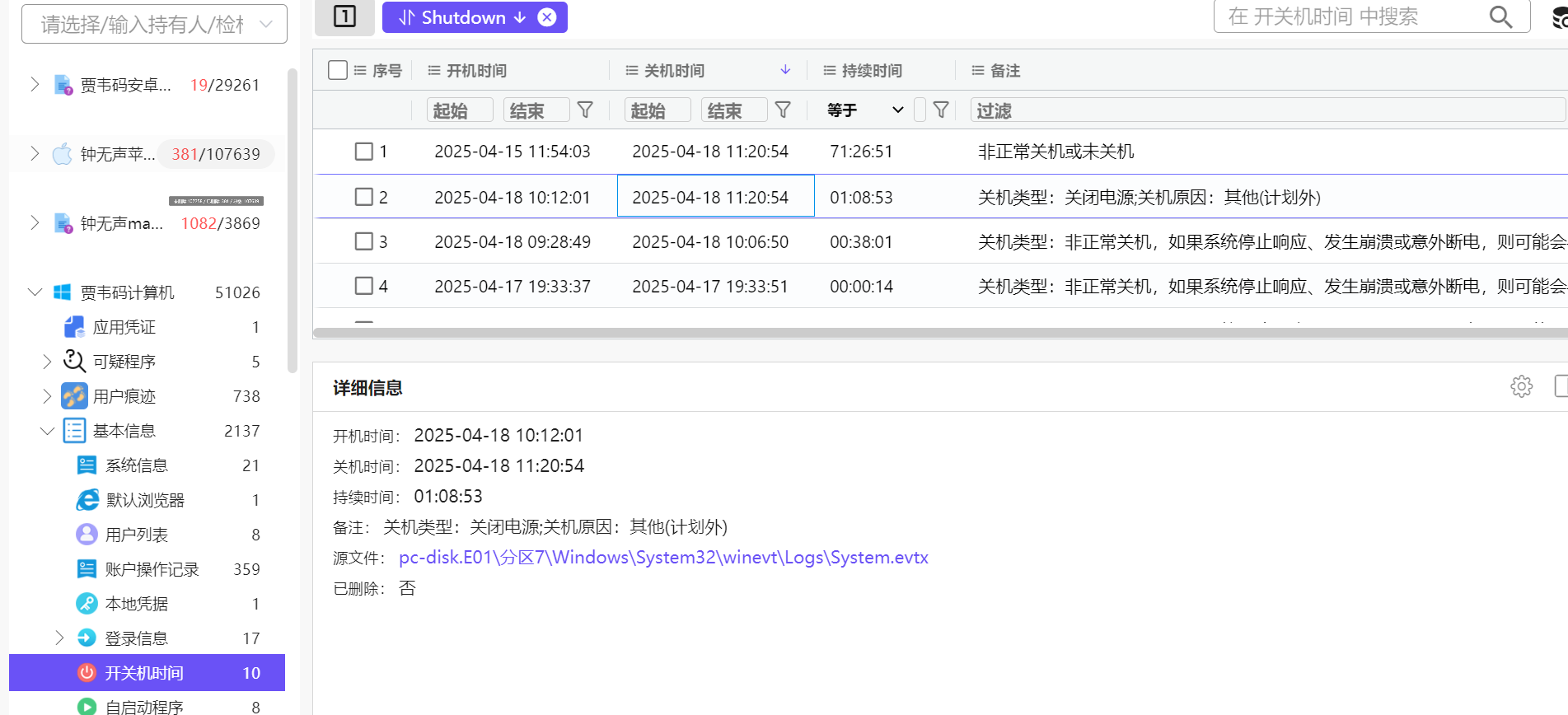

2、计算机最后一次正常关机的时间为?UTC +0【标准格式:2025-05-06 09:00:00】 (1分)

同样一眼出,到开关机时间直接选择关机时间一看,时间为2025-04-18 11:20:54

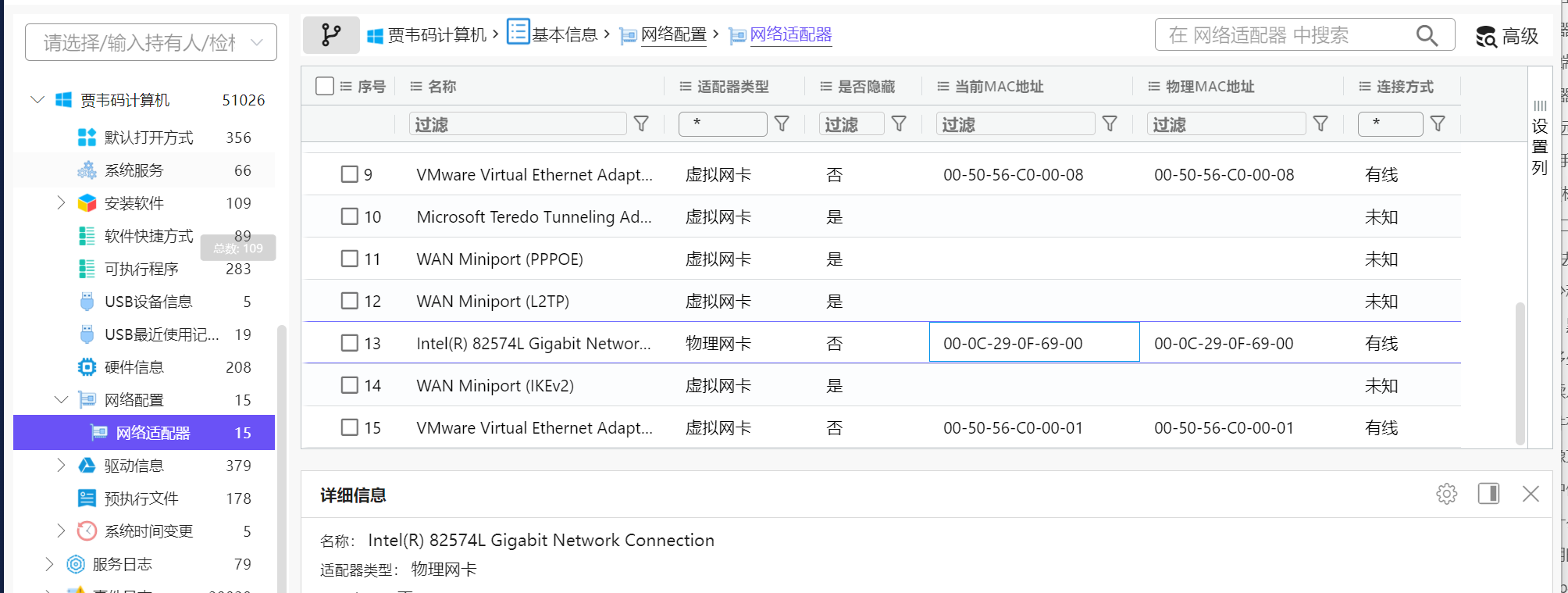

3、计算机网卡的MAC地址为?【标准格式:00-0B-00-A0-00-00】 (1分)

问网卡那肯定看网络配置,注意到物理网卡的mac地址为00-0C-29-0F-69-00

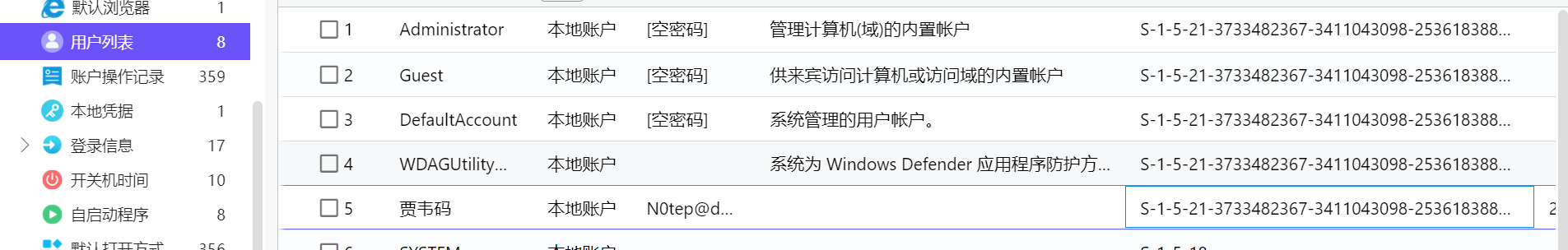

4、计算机用户“贾韦码” 安全标识符SID为?【标准格式:S-X-X-X-X-X-X-X】 (1分)

同样在用户列表里搜索贾韦码,观察sid得到答案为S-1-5-21-3733482367-3411043098-2536183883-1001

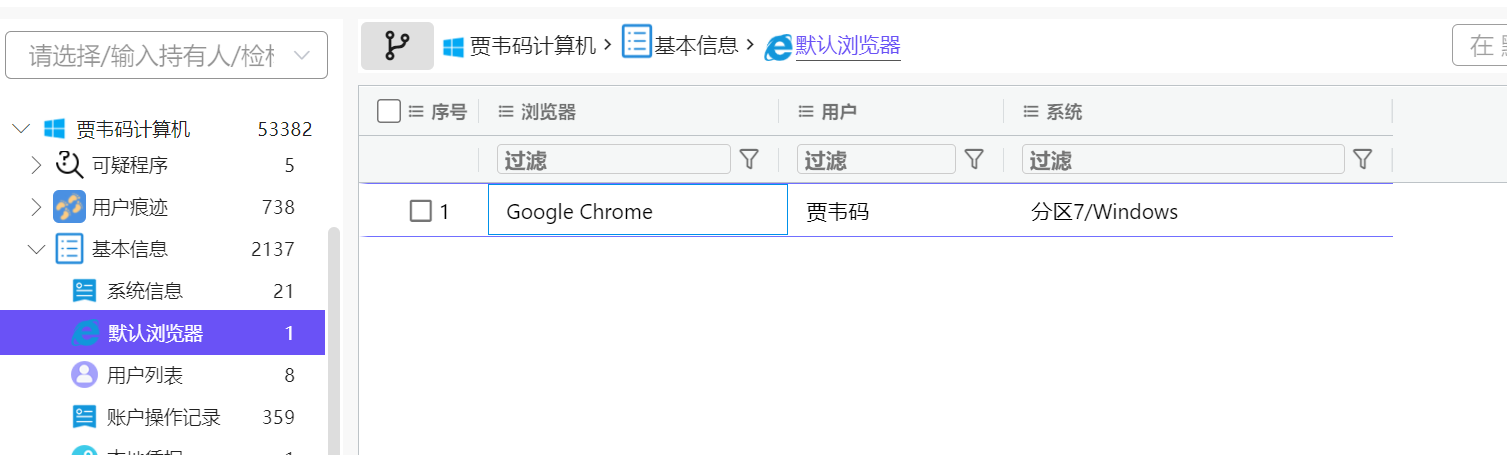

5、计算机默认浏览器为?【标准格式:Mozilla Firefox】 (1分)

有一栏就是默认浏览器,可以看到是Google Chrome

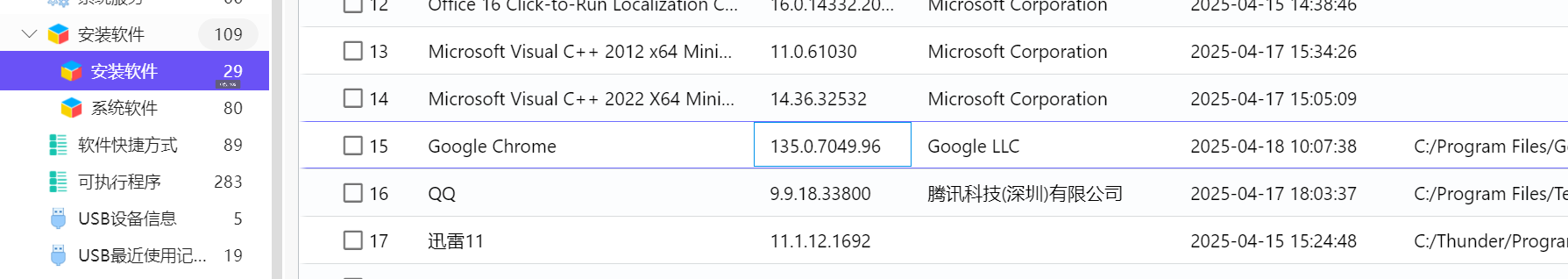

6、计算机默认浏览器版本为?【标准格式:000.0.0000.00】 (1分)

结合上一题,就是Google Chrome的版本

在安装软件处搜索即可,版本号为135.0.7049.96

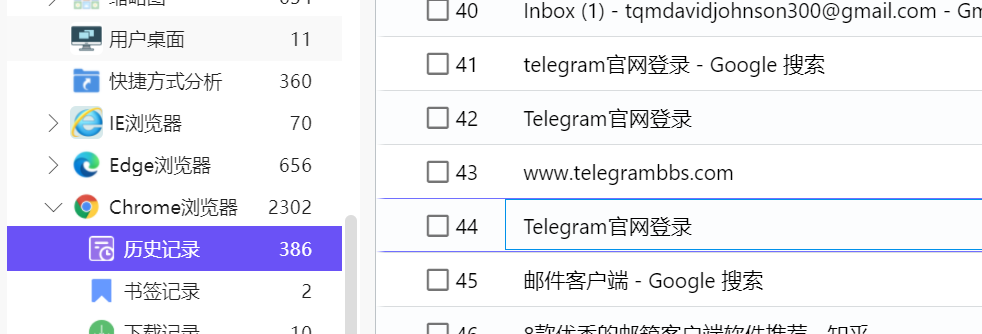

7、机主通过浏览器搜索国外社交软件为?【标准格式:Whatsapp】 (1分)

直接去浏览器找历史记录,找到社交软件符合的为Telegram

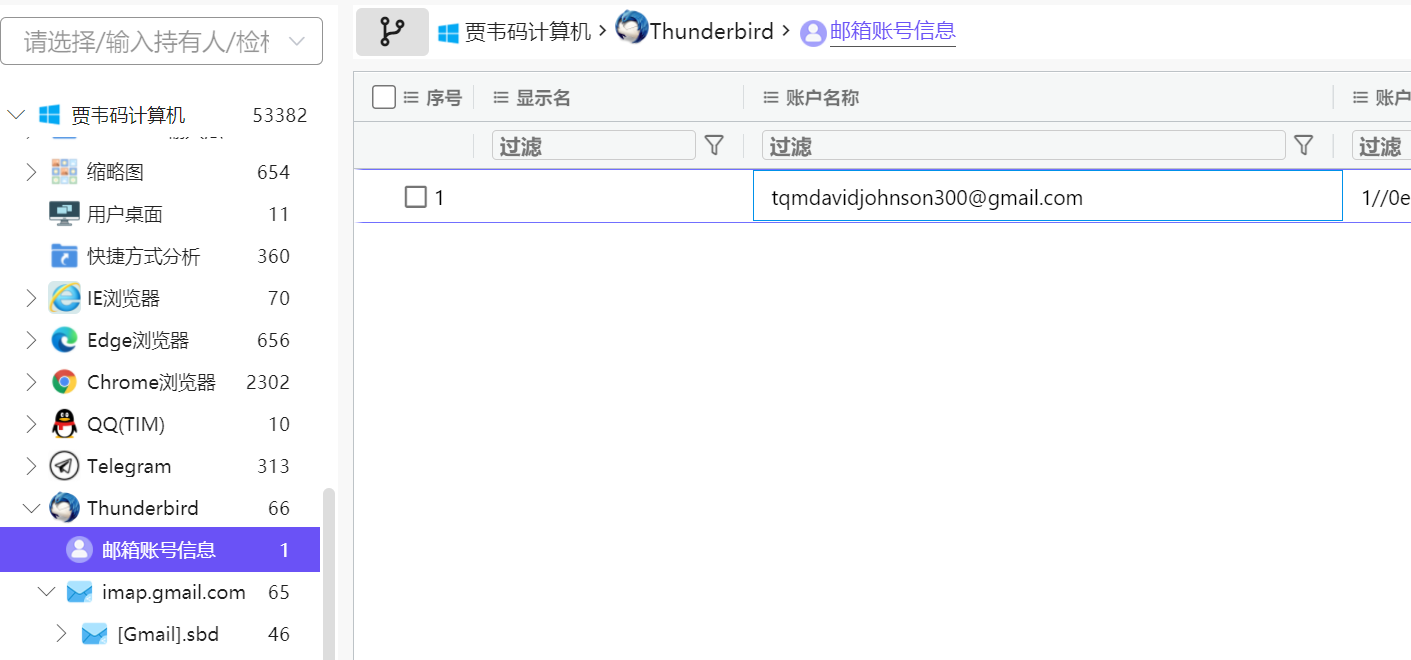

8、机主的邮箱账号为?【标准格式:pgscup@pgs.com】 (3分)

也没问是啥邮箱,这边能看见Thunderbird这个软件,找到了有邮箱账号,就是这一个tqmdavidjohnson300@gmail.com

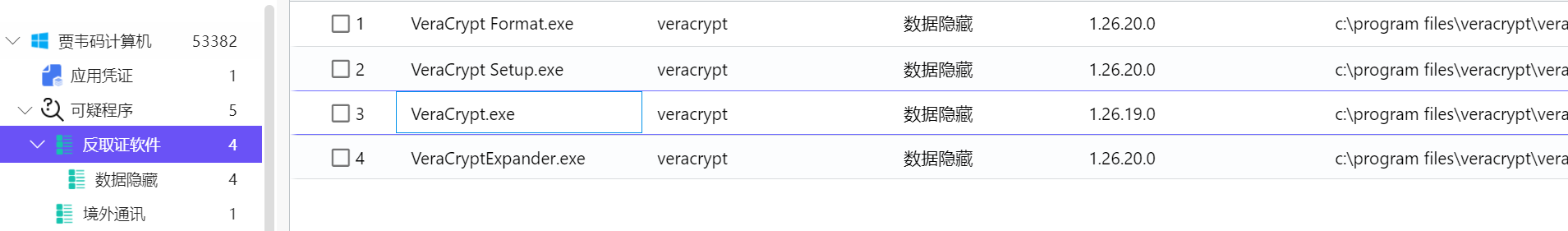

9、计算机装过一款反取证软件为?【标准格式:EnCrypt.exe】 (1分)

反取证软件嘛,在可疑程序处寻找,找到是老朋友vc,按标准格式写进去就行VeraCrypt.exe

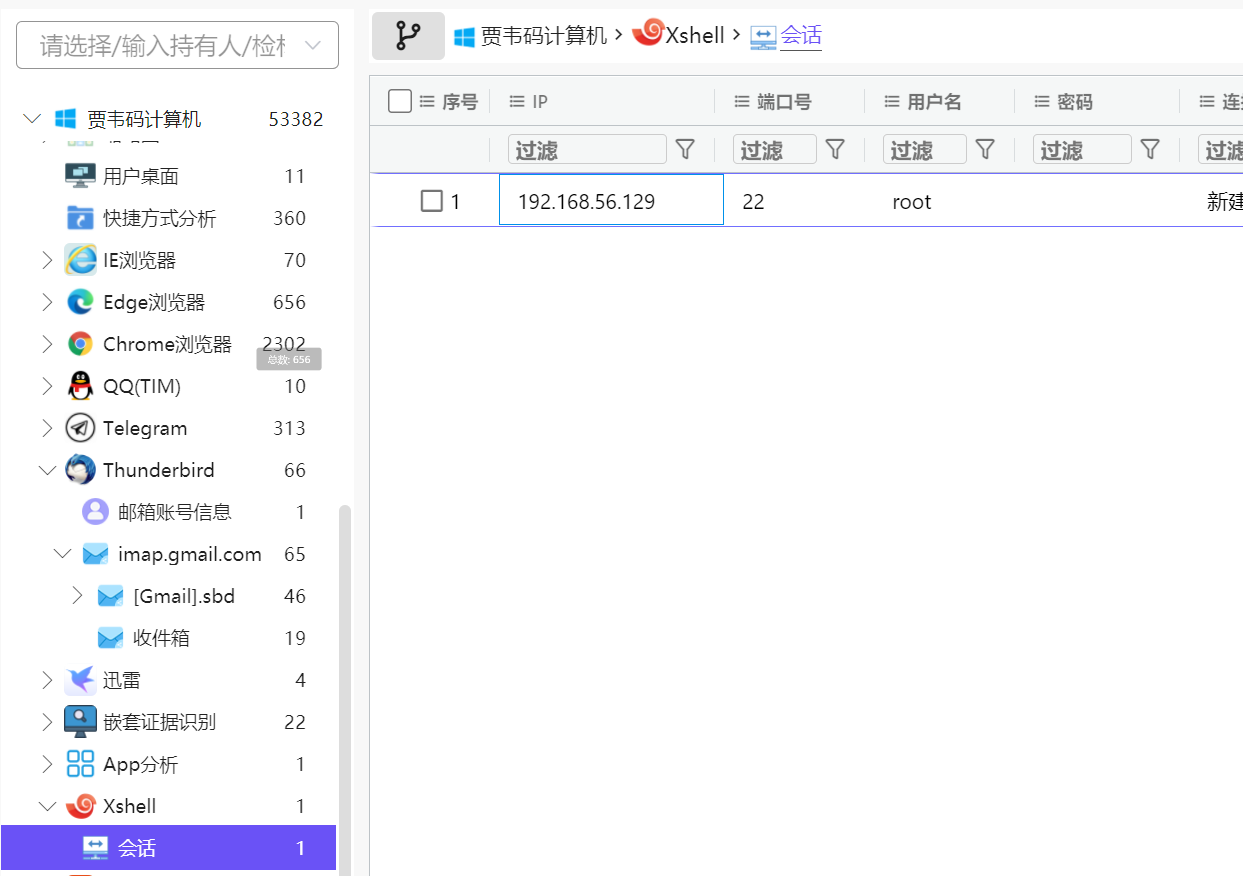

10、计算机通过Xshell远程连接的ip地址为?【标准格式:127.0.0.1】 (1分)

直接打开Xshell,看见ip为192.168.56.129

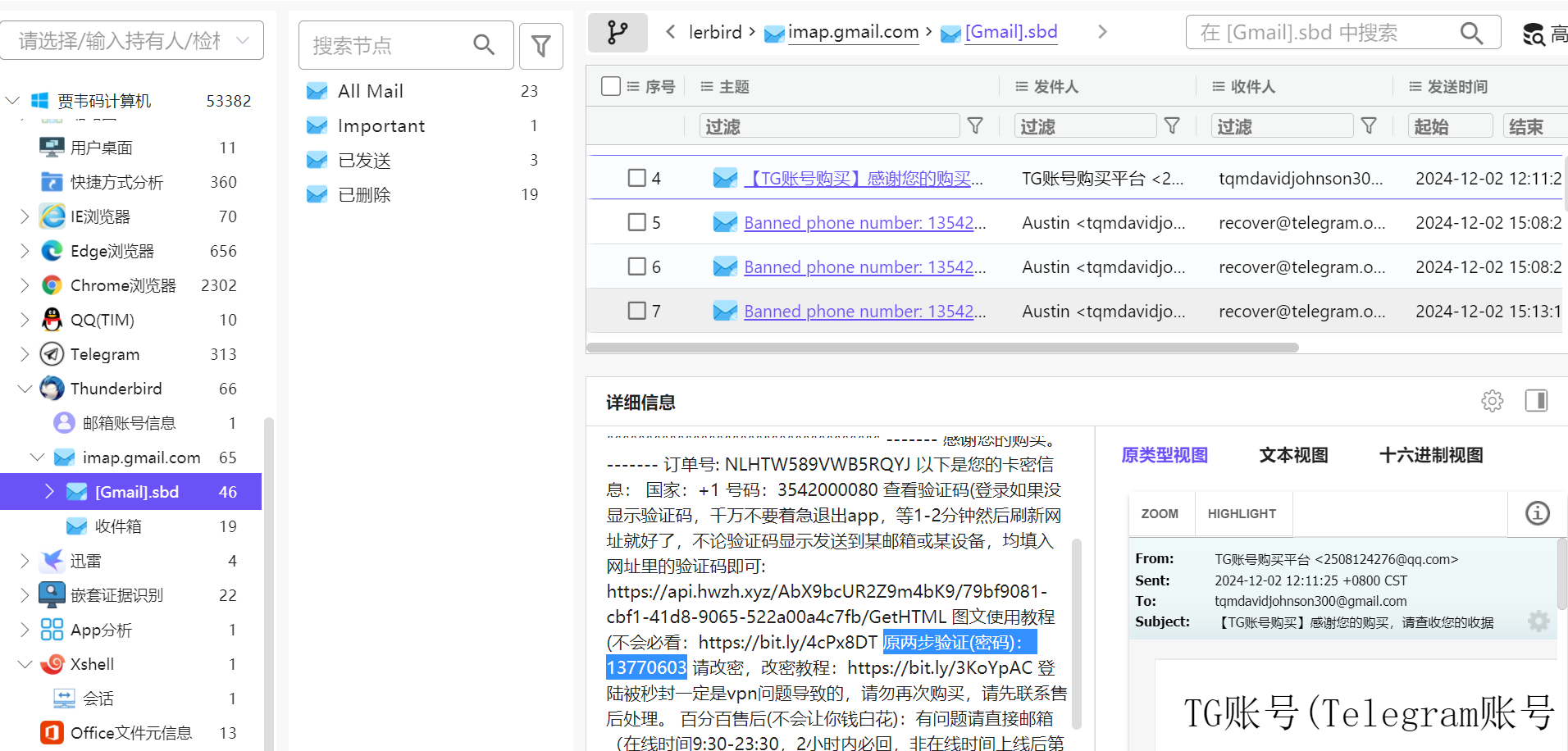

11、机主曾买过一个美国的TG账号,请给该账号的原两步验证密码?【标准格式:8位数字】 (2分)

一般这种验证密码都发邮箱,打开邮箱看看,可以看见这边有个TG账号购买的消息,打开来就可以看得见原两步验证的密码为13770603

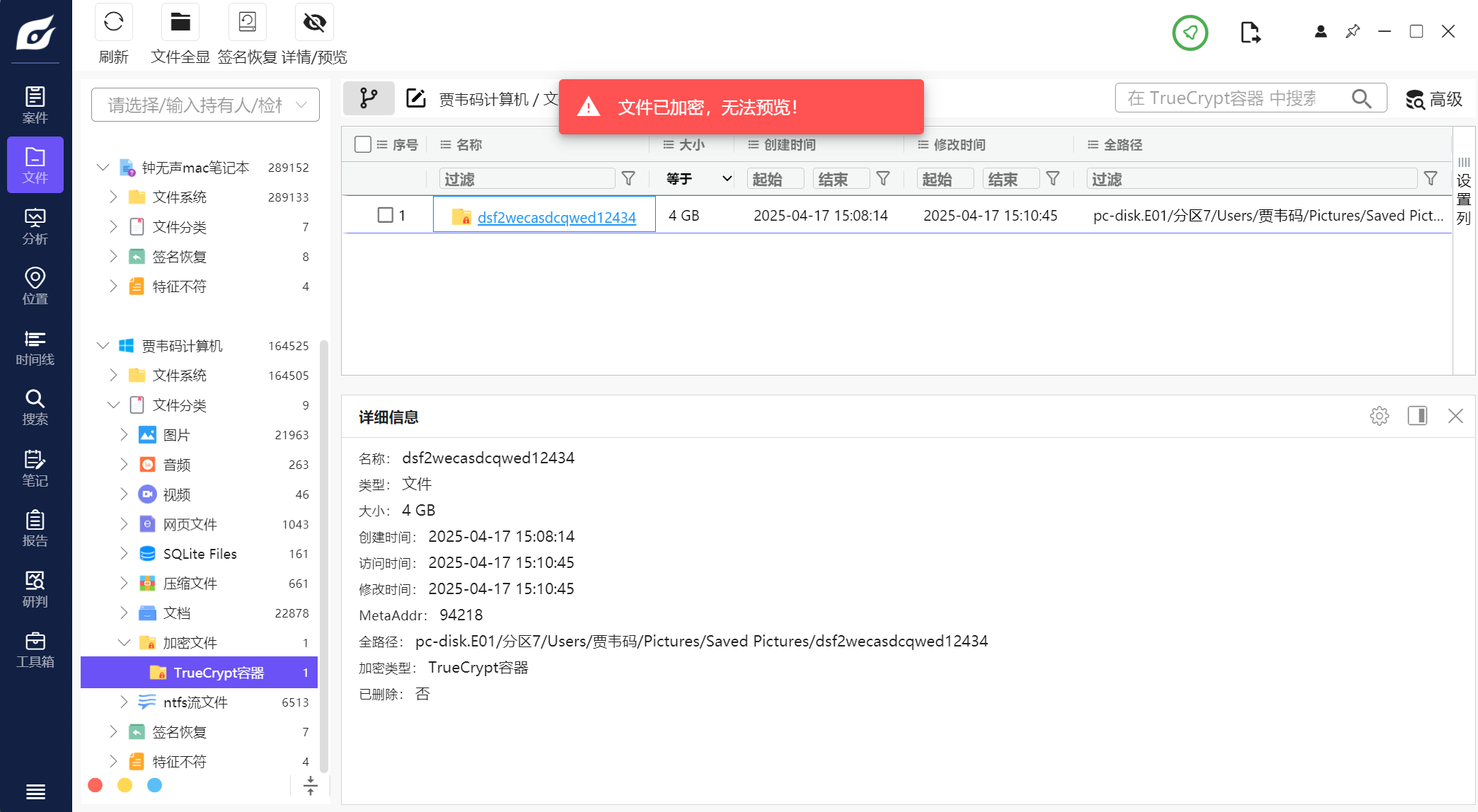

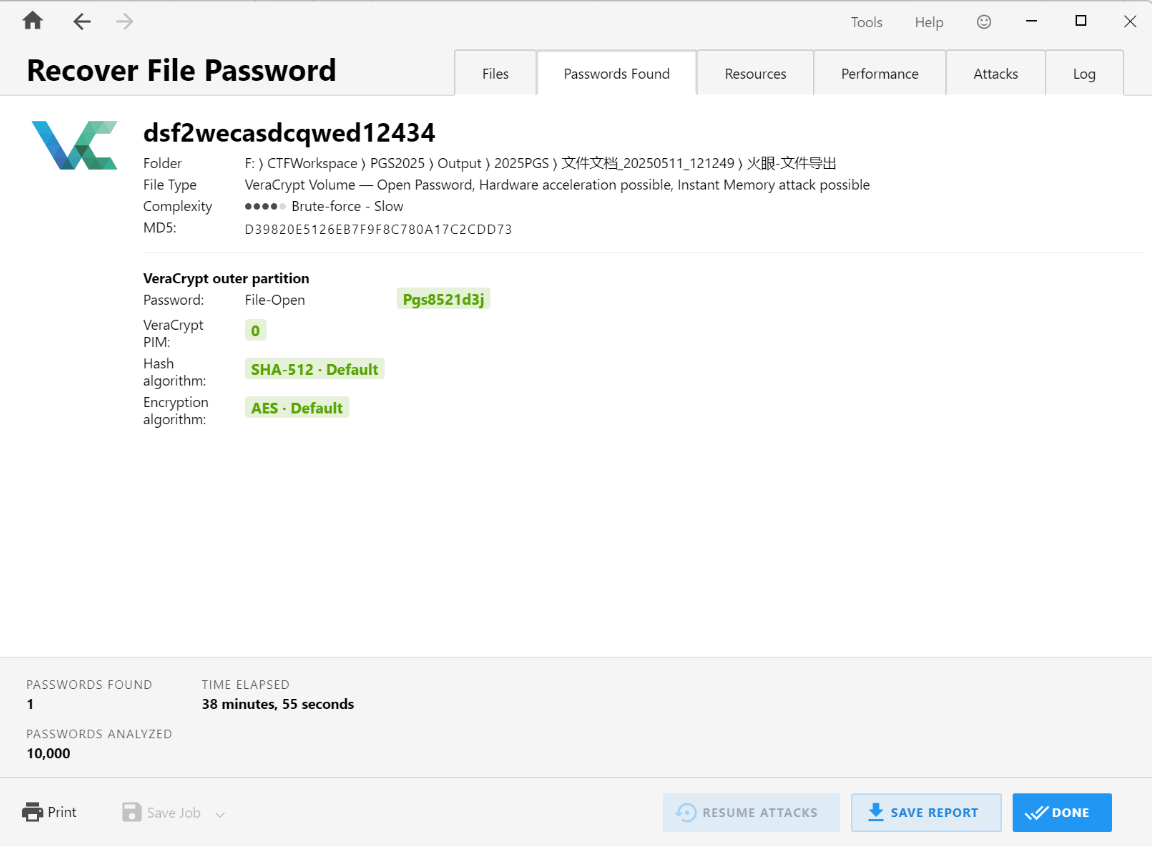

12、给出其电脑内加密容器的解密密码?【标准格式:Abc@123】 (5分)

这个跟在vr密室里找到的纸头有关(当时压根没想到说这个vr还有信息啊)

找到密码加密规则后找加密容器

直接文件分类,看看加密容器,就能找到这个容器

放入passware kit

得到最后的密码为Pgs8521d3j

13、给出其电脑内加密容器挂载的盘符?【标准格式:C】 (3分)

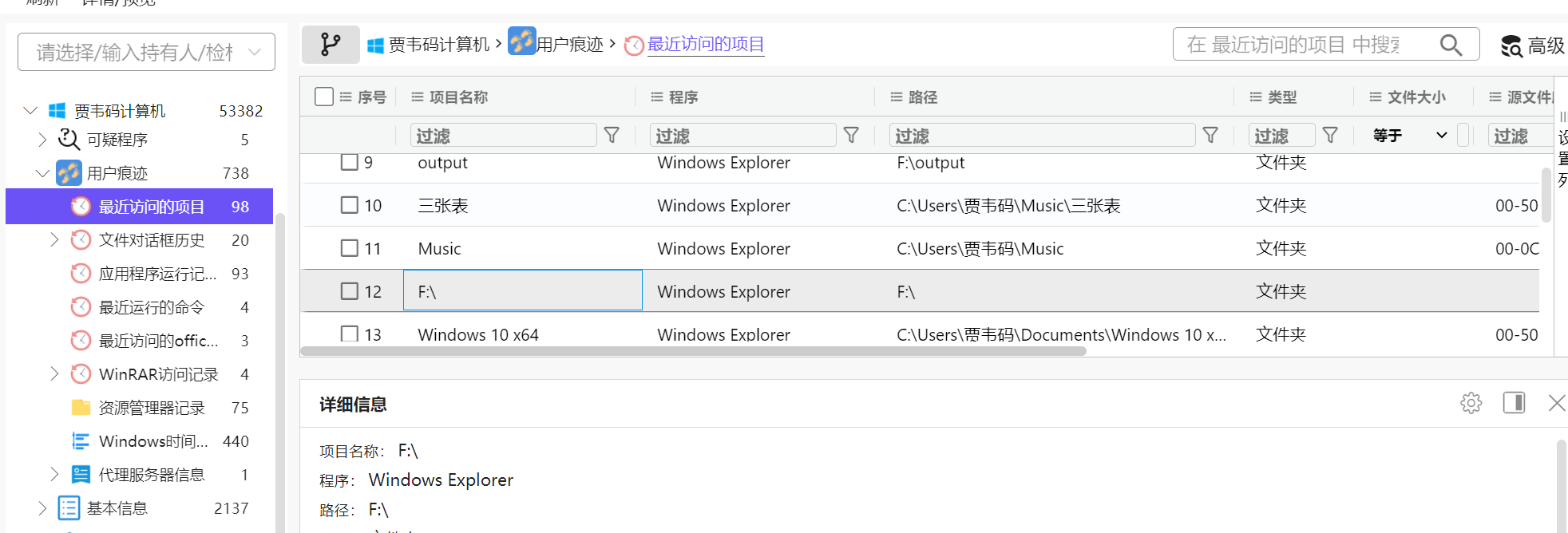

火眼可以看到访问记录,同样的其实打开虚拟机也能看见

这边有f盘的痕迹,但是没有f盘的存在

所以可以怀疑是这个盘

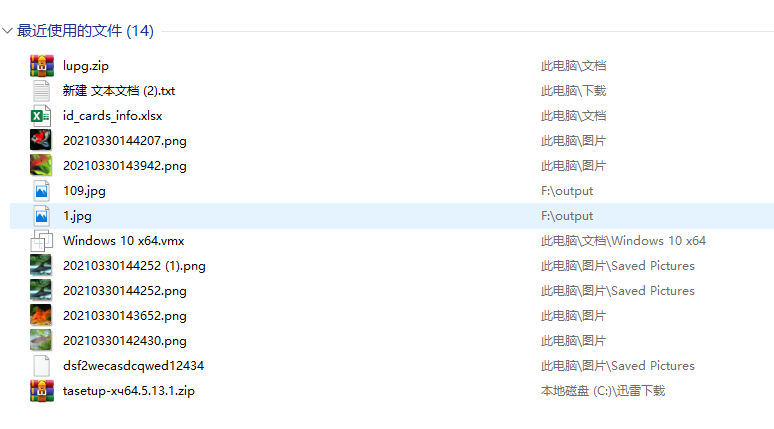

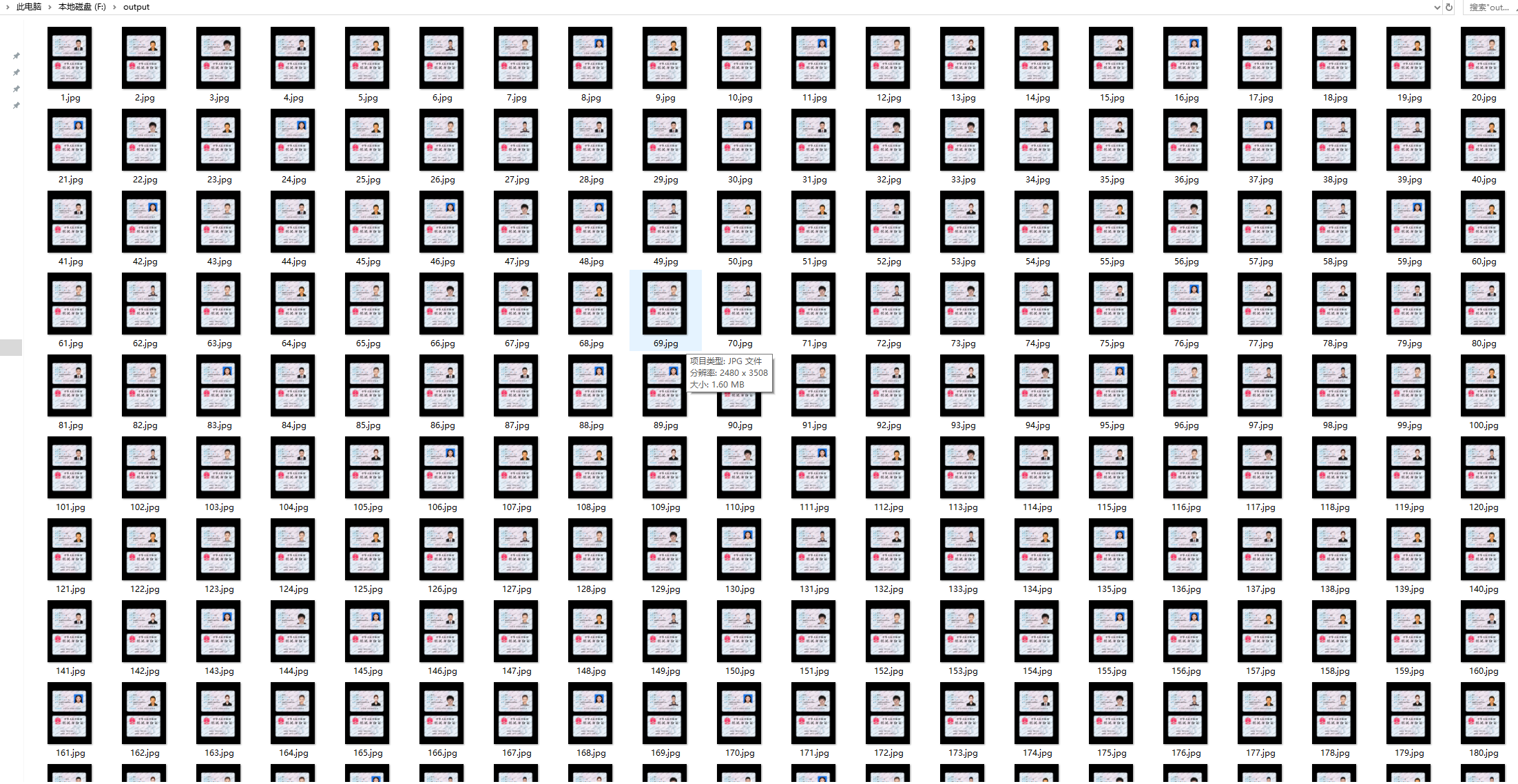

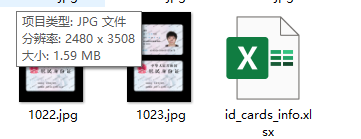

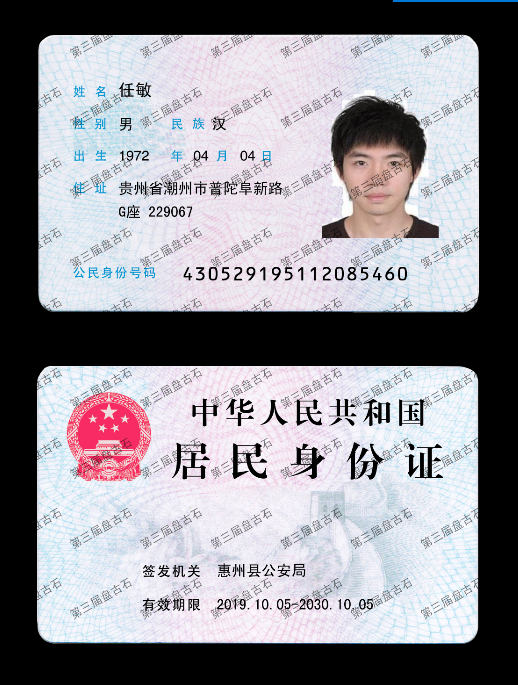

14、给出其电脑内存放了多少张伪造身份证?【标准格式:10】 (4分)

这个结合上边有图片藏在隐藏容器里不难推测出这就是看隐藏容器的照片数目(以防万一注意看看有没有重复的)

看见身份证海了

没挖坑,真的1023张

15、找出任敏的身份证编号?【标准格式:18位】 (4分)

本来想导出来ai,但其实第三张就是他的了

所以身份证编号为430529195112085460

其实excel里搜也能直接搜出来,只是想考你这个加密容器而已,考完加密容器后边都送分来了

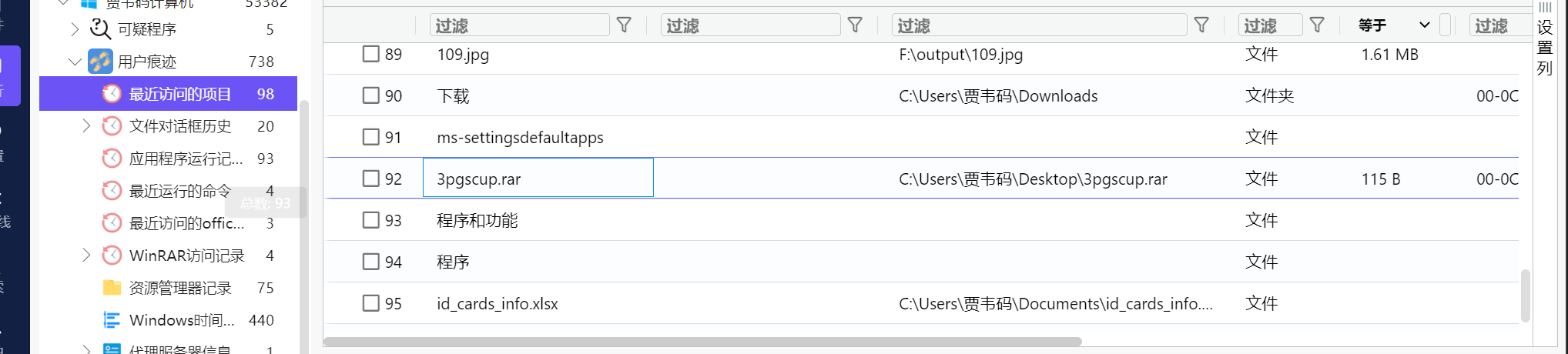

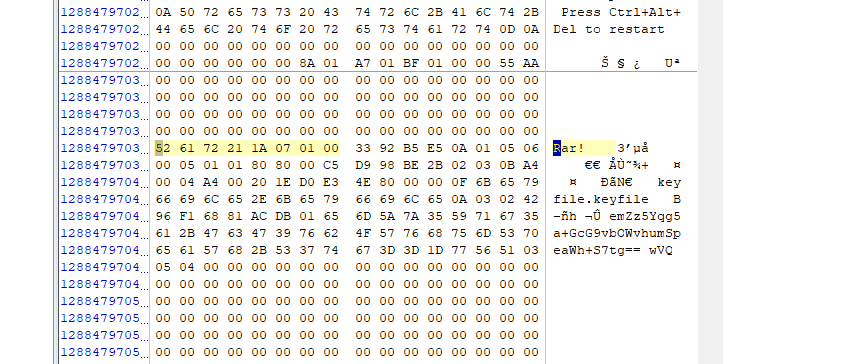

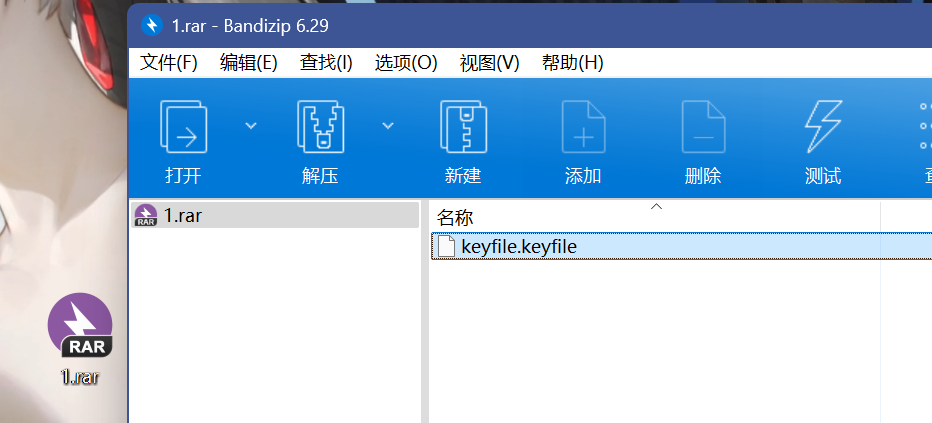

16、找出其电脑内存放的密钥文件,计算其MD5?【标准格式:字母小写】 (5分)

这边似乎存在这样子的3pgscup.rar文件,里边可能存放着密钥文件,但只有快捷方式存在

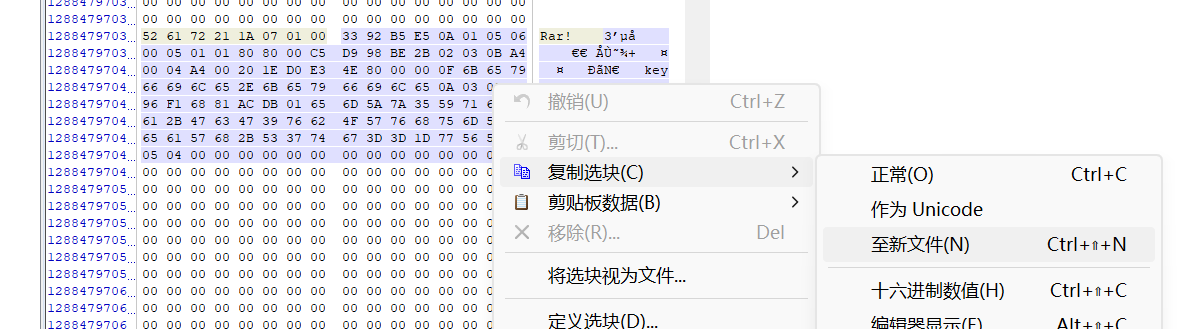

所以直接导入x-ways暴搜rar文件的文件头

搜到二十多条,这一条里明显提到了所谓keyfile的内容,应该就是这一个了,提取出来

可见到keyfile文件

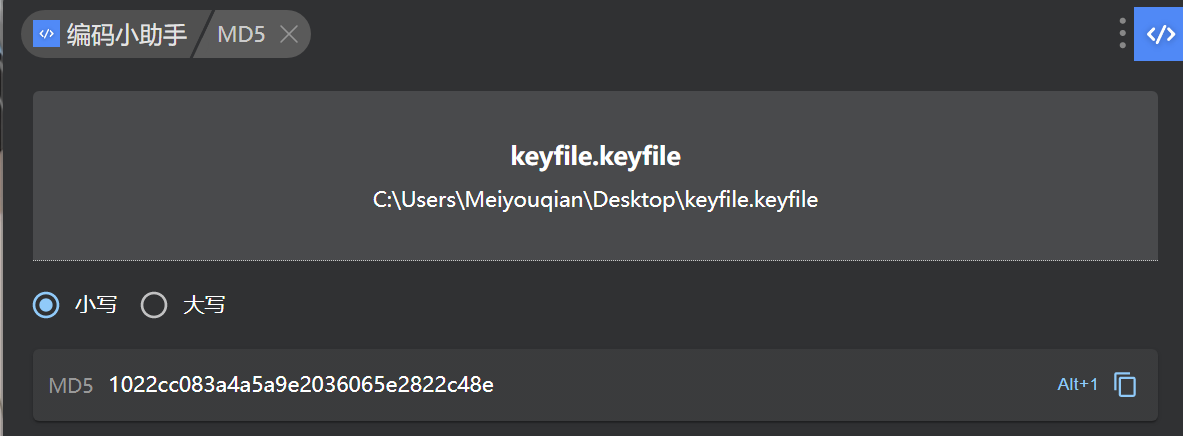

计算本文件的md5值即可

得到md5值为1022cc083a4a5a9e2036065e2822c48e

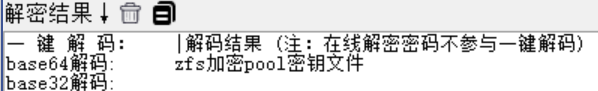

17、找出其电脑内存放的密钥文件,解密此密钥文件,给出其内容?【标准格式:第3届pgscup】 (5分)

根据上题,此密钥文件放入winhex后显示为emZz5Yqg5a+GcG9vbOWvhumSpeaWh+S7tg==,随波逐流一下看看

明显是base64,内容为:zfs加密pool密钥文件

18、对macOS系统进行解析,登陆的电子邮件服务是谁提供的?【标准格式:pgscup】 (1分)

可以看到18明显跳出了前边几题所说的密钥文件范畴,与前几题应该是隔离的

在mac笔记本里可以看到这个浏览器的最近关闭记录,发现登录的电子邮件服务是hotmail提供的,一分题随便找找很合理

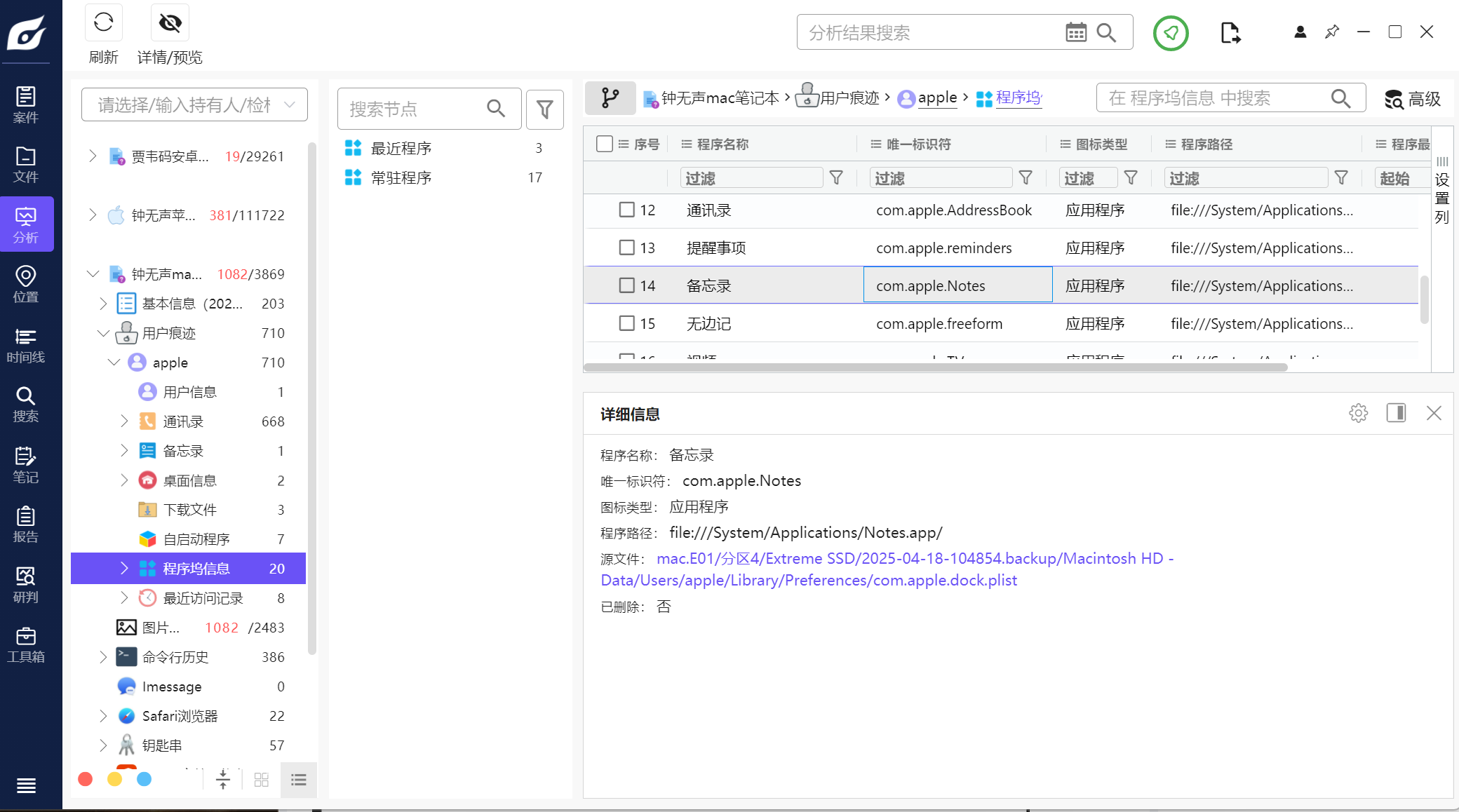

19、系统备忘录的包名是什么?【标准格式:com.dfefef.note】 (2分)

接上题,直接找软件的包名即可

答案为com.apple.Notes

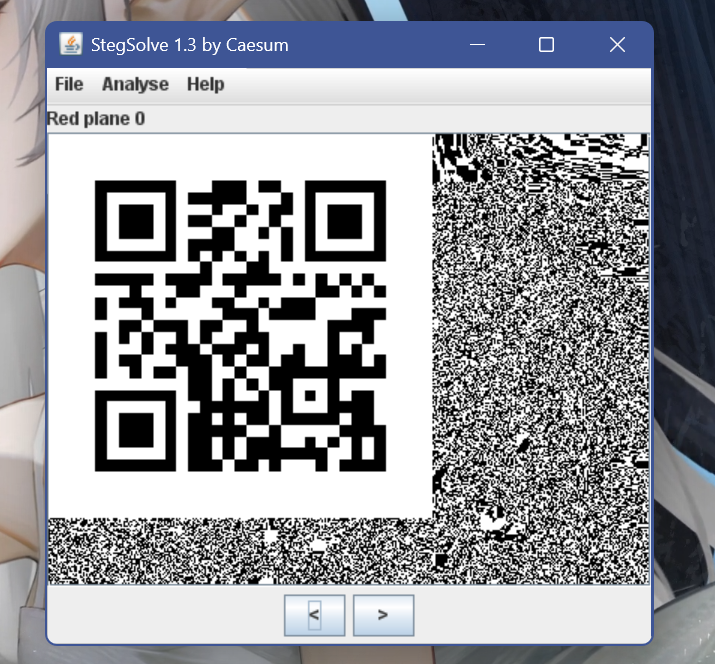

20、图片中隐藏的内容是什么?【标准格式:隐藏内容 厨子戏子痞子】 (4分)

也没说是啥图片,看看有没有什么比较特殊的图片

那一定要说特殊肯定是这一张了

看看有没有什么图片隐写,导入stegslove看看

在这个red plane0通道就看见了这个二维码,扫一下就是答案

答案:位移加密 正向位移操作

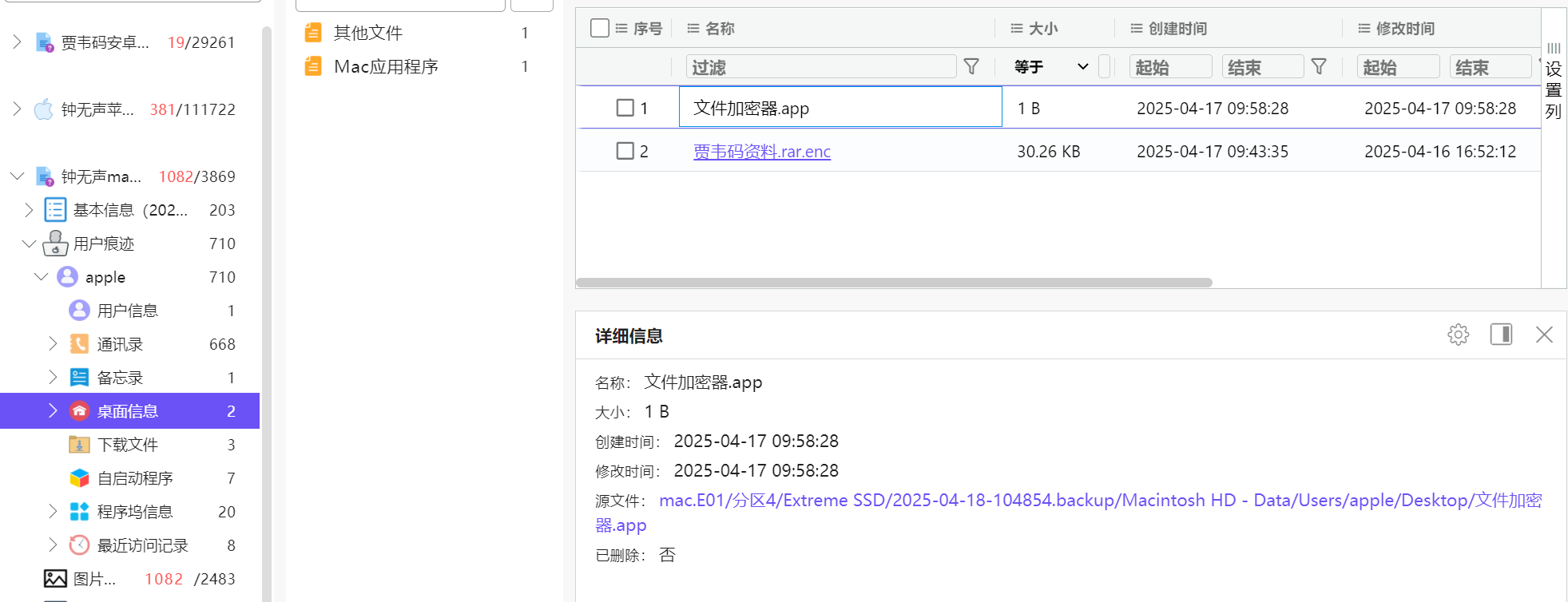

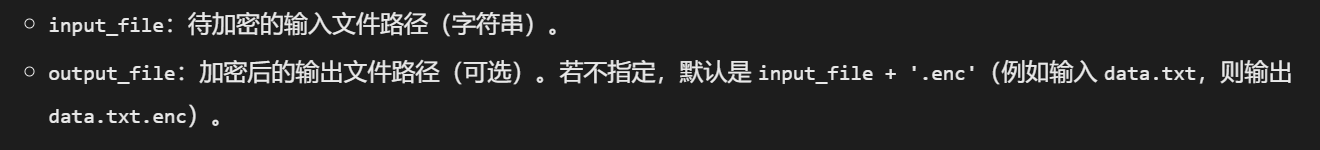

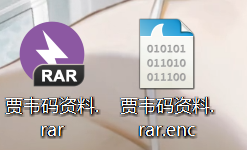

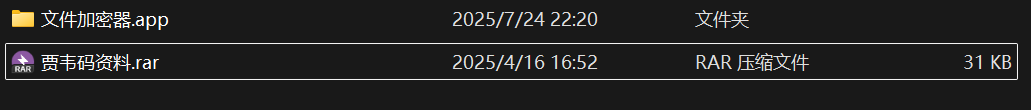

21、被加密文件的扩展名是什么?【标准格式:123】 (1分)

桌面信息处发现两个,一个是被加密的,一个加密器

加密的似乎像一个rar压缩包,先去掉后边看看能否打开

(这边需要做完苹果应用取证之后才能做,所以这边先暂停我们往下看先)

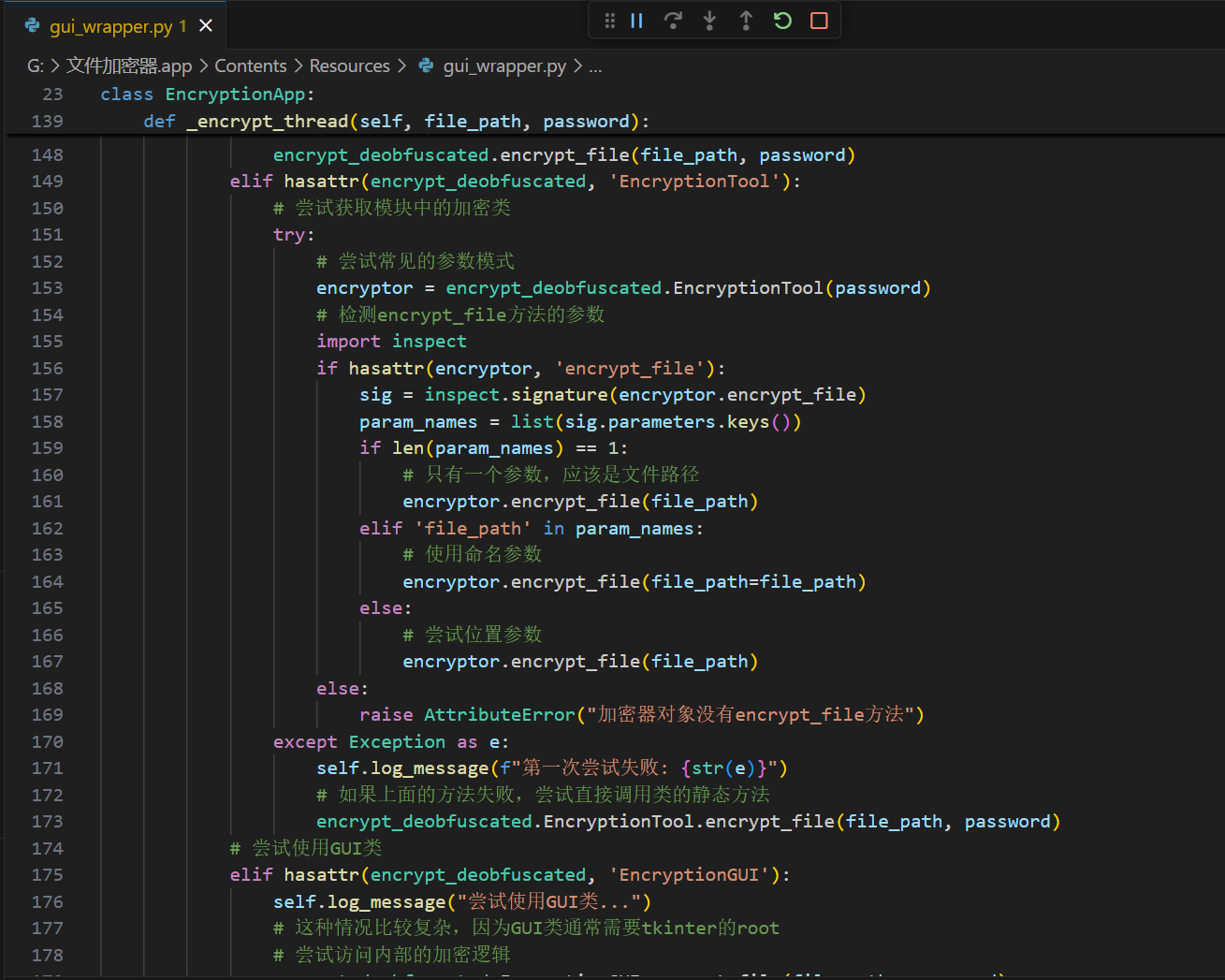

发现打不开,还是需要查看这个文件加密器的内容,导出文件加密器后具体步骤看苹果应用取证部分

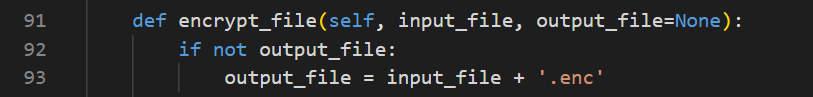

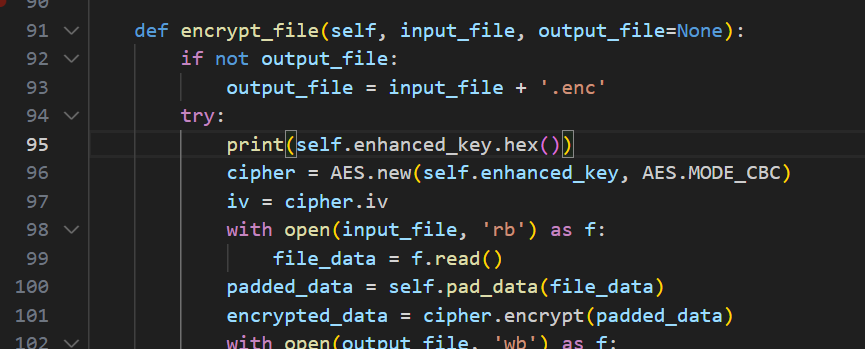

在修复后的encrypt_deobfuscated文件里可以看到这样一串代码

因此可以发现

最后加上的拓展名就是enc,即答案为enc

22、被加密的文件总共有几个?【标准格式:5】 (5分)

搜索.enc的文件,发现只有一个,就是桌面那个

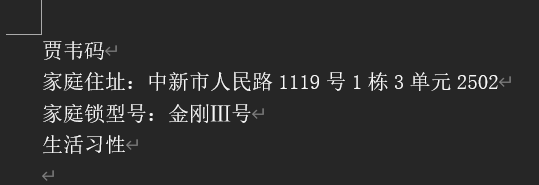

23、贾韦码家使用的智能门锁品牌型号是什么?【标准格式:小米X号】

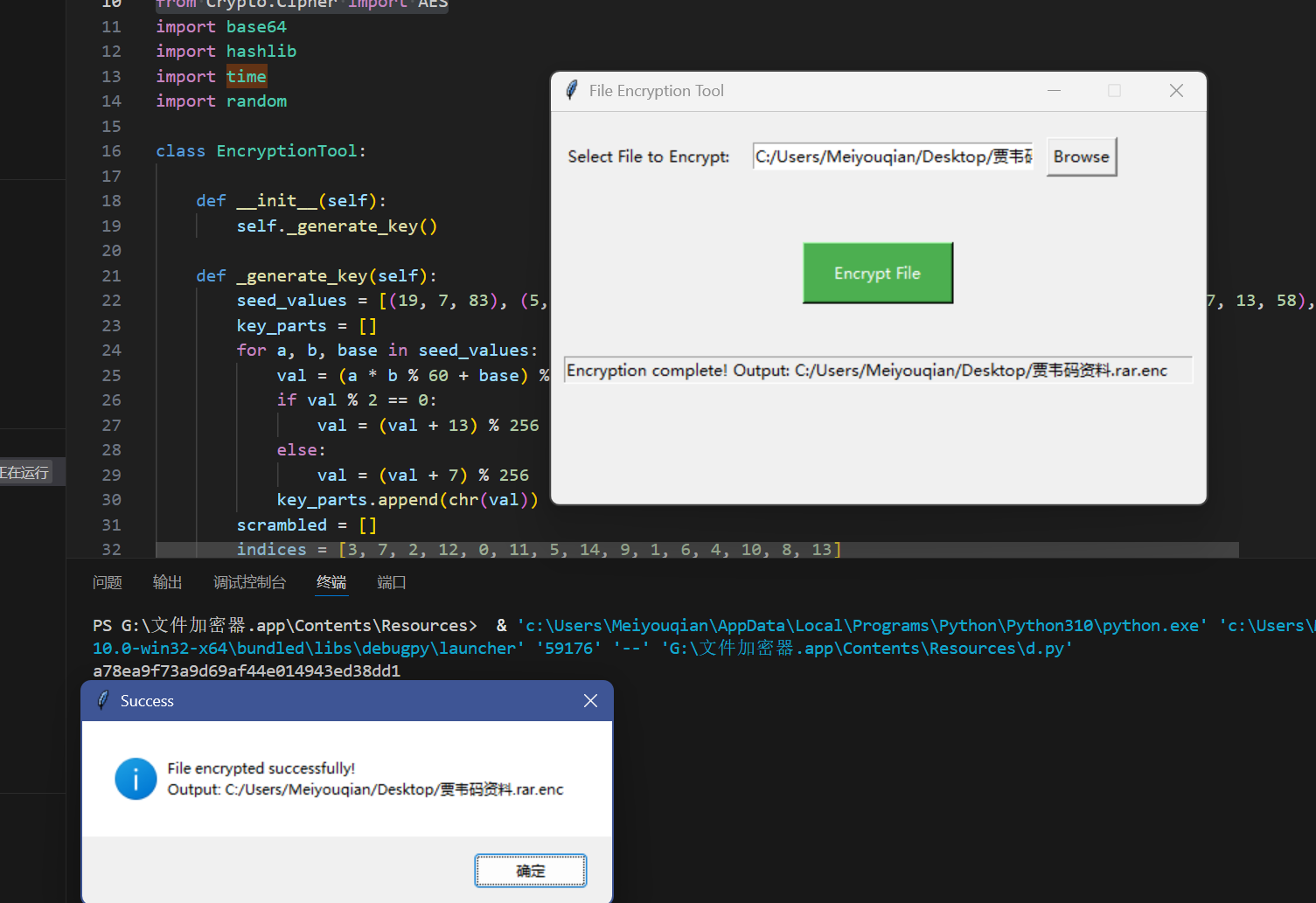

通过对于encrypt_deobfuscated模块代码的解读,我们得知了加密逻辑的密钥实际上是固定静态的,因此我们可以做到解密密码来打开“贾韦码资料.rar.enc”

直接在encrypt_deobfuscated模块中加入一行 print(self.enhanced_key.hex()),让它直接将密钥输出即可

直接调试

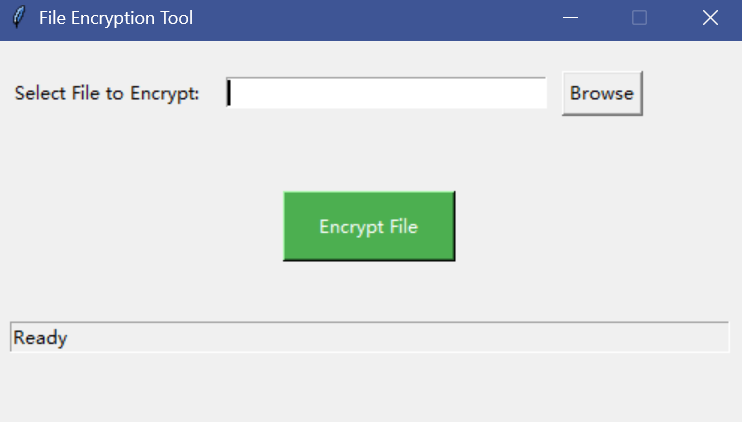

这就是文件加密器

工作效果如下

成功输出了密钥为a78ea9f73a9d69af44e014943ed38dd1

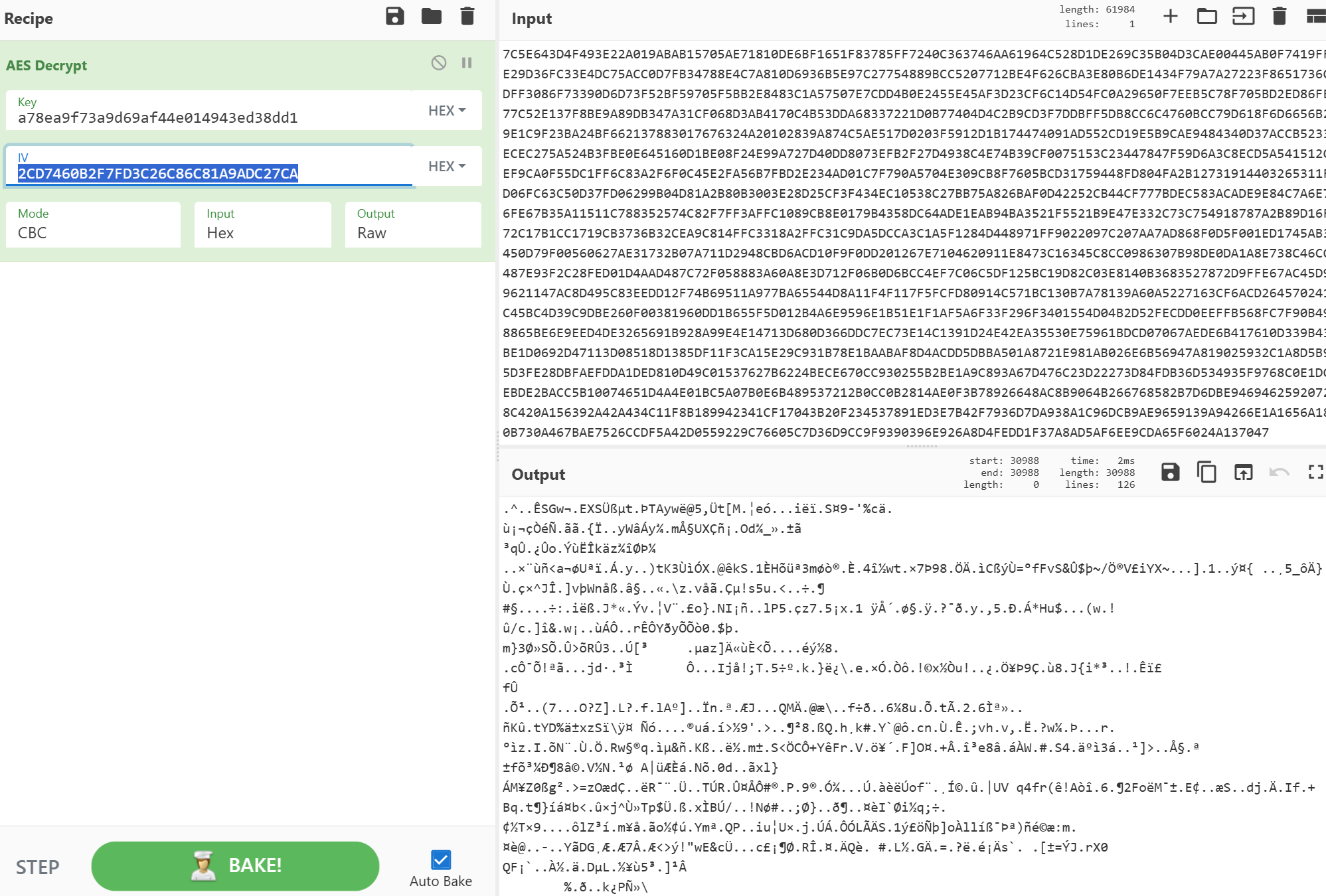

好打开cyberchef,我们知道了密钥,也知道了iv为前十六字节,因此打开AES Decrypt,输入即可

(这边key就是a78ea9f73a9d69af44e014943ed38dd1;iv为前十六字节2CD7460B2F7FD3C26C86C81A9ADC27CA;input为贾韦码资料.rar的十六进制)

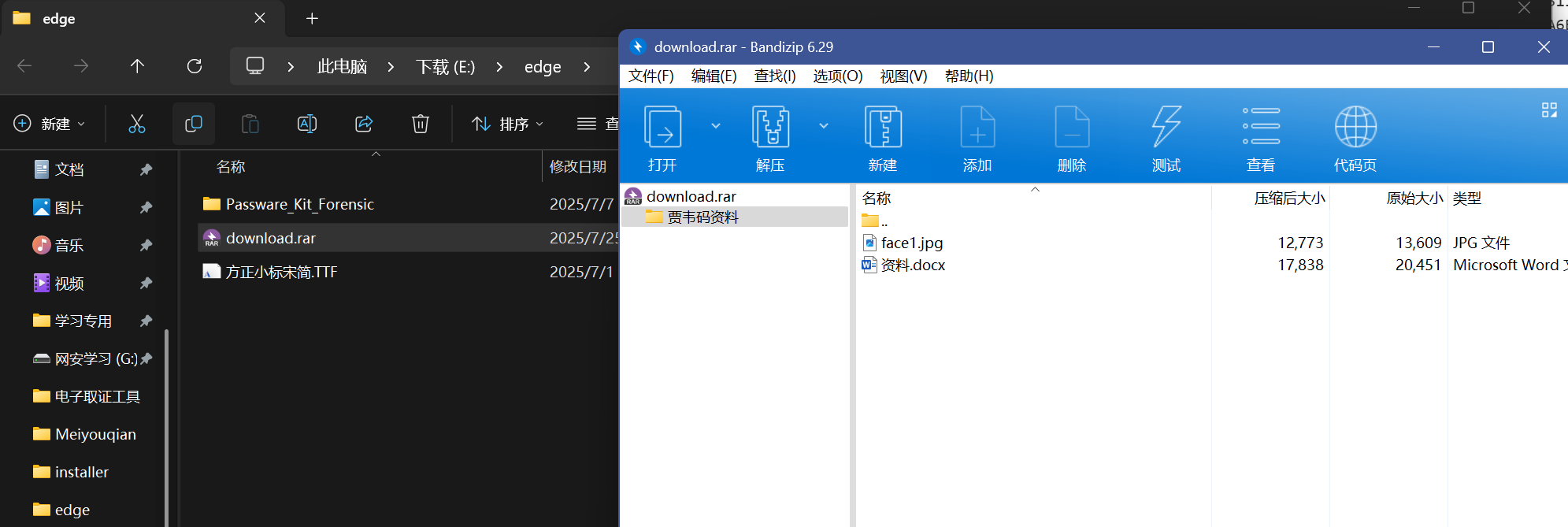

bake之后保存为压缩包形式,打开,如下可以看到两个文件

打开资料.docx得到答案

锁的型号为金刚III号

EXE取证 PE Binary Forensics

1、分析Windows木马,其控制端ip是?[标准格式:192.168.1.11] (2分)

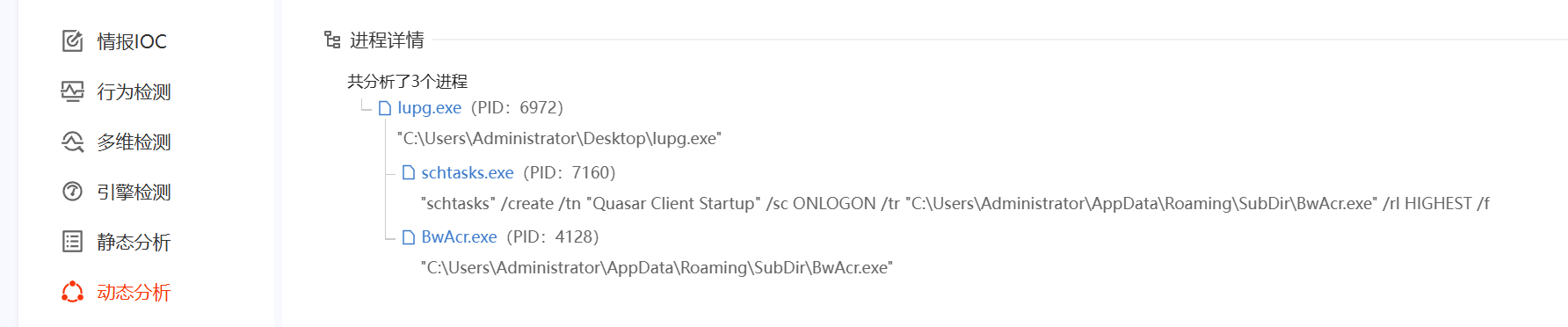

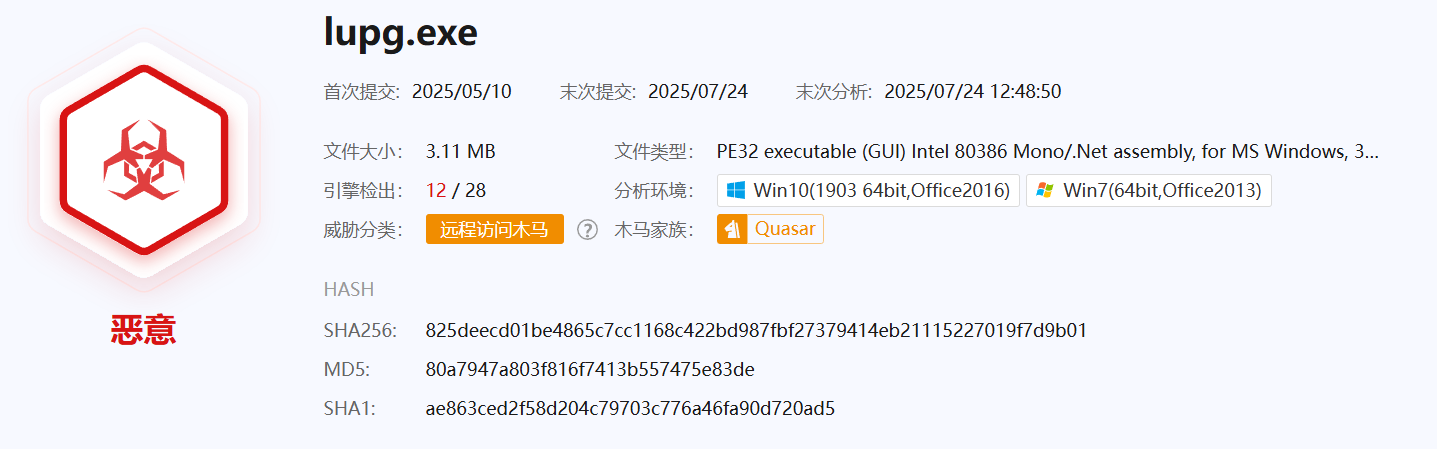

打开虚拟机马上就有报警来了,显然这个exe的木马病毒就是这个lupg.exe

先导出来,然后用沙箱看看

好导入云沙箱

在网络行为这一块可以看见其控制端指纹地址

ip为104.18.45.79

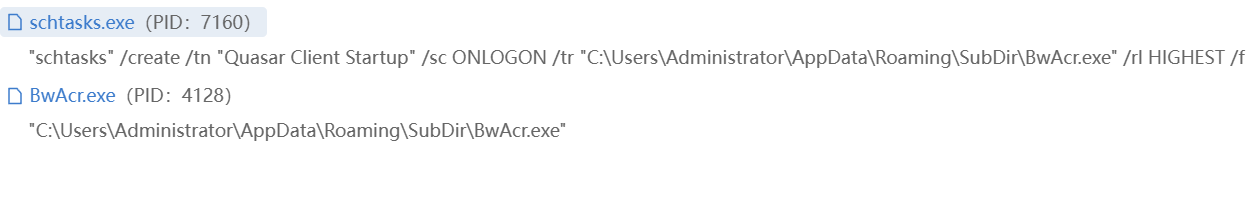

2、软件会复制自身到哪个文件夹下?[标准格式:DaTa] (2分)

对其进程进行分析

可以看见它一个软件产出的两个文件都在文件夹SubDir名下,所以这个文件夹就是SubDir

3、接上题,复制后软件名称是?[标准格式:AppTmp.exe] (3分)

跟上题一样,名称为BwAcr.exe

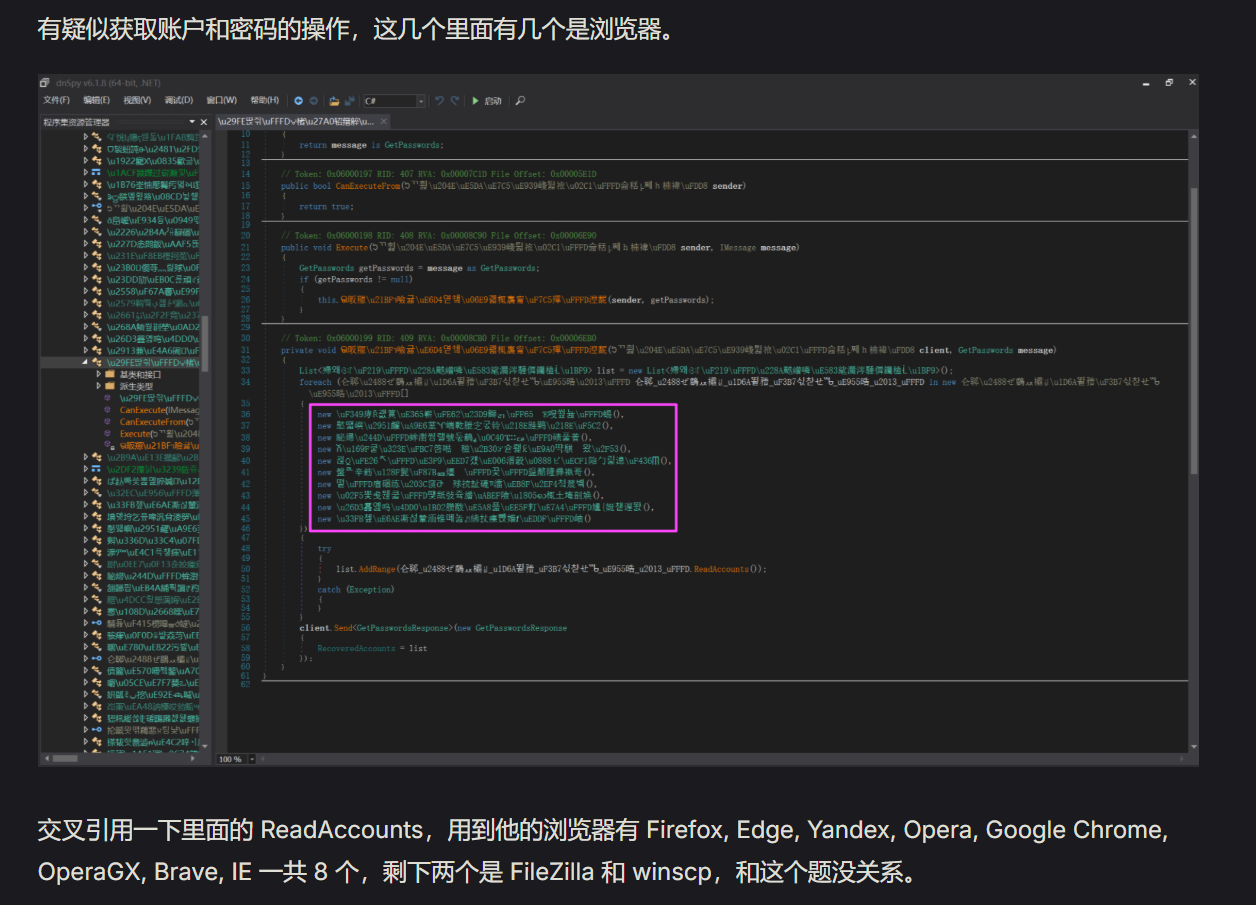

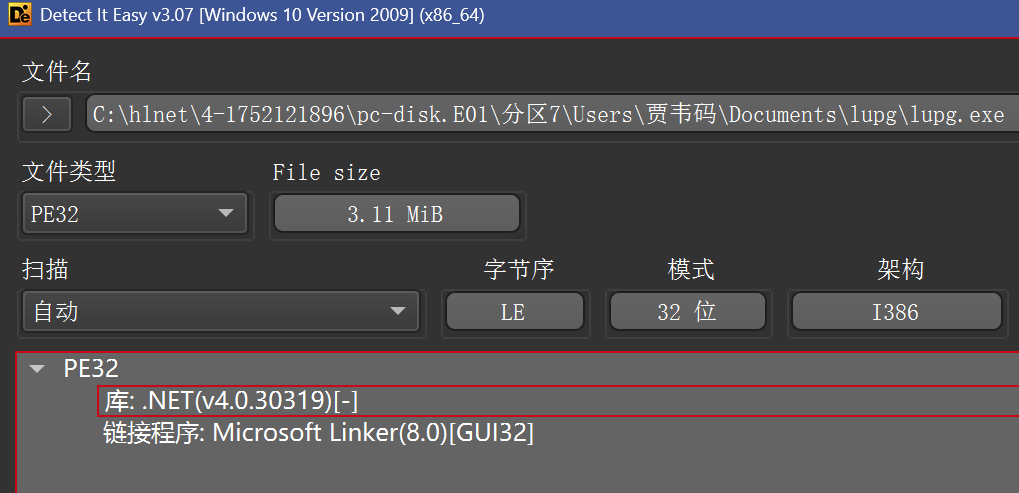

4、软件一共可以窃取多少种浏览器的信息?[标准格式:3] (4分)

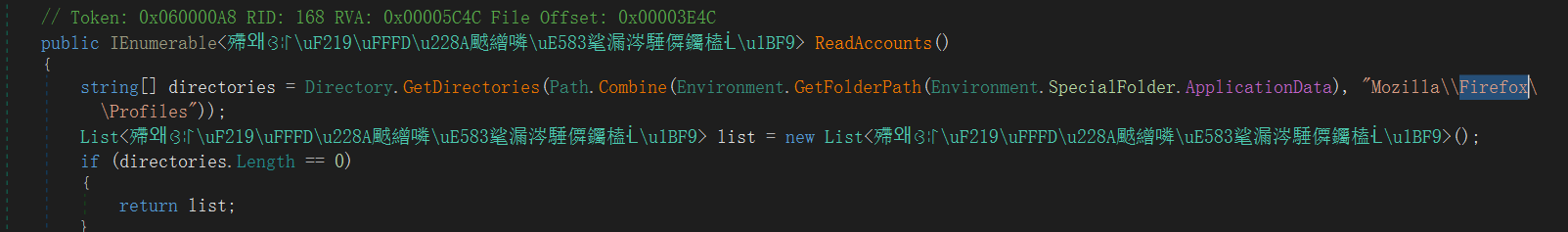

先die一下,得到其库为.NET

所以我们用dnSpy去看具体内容

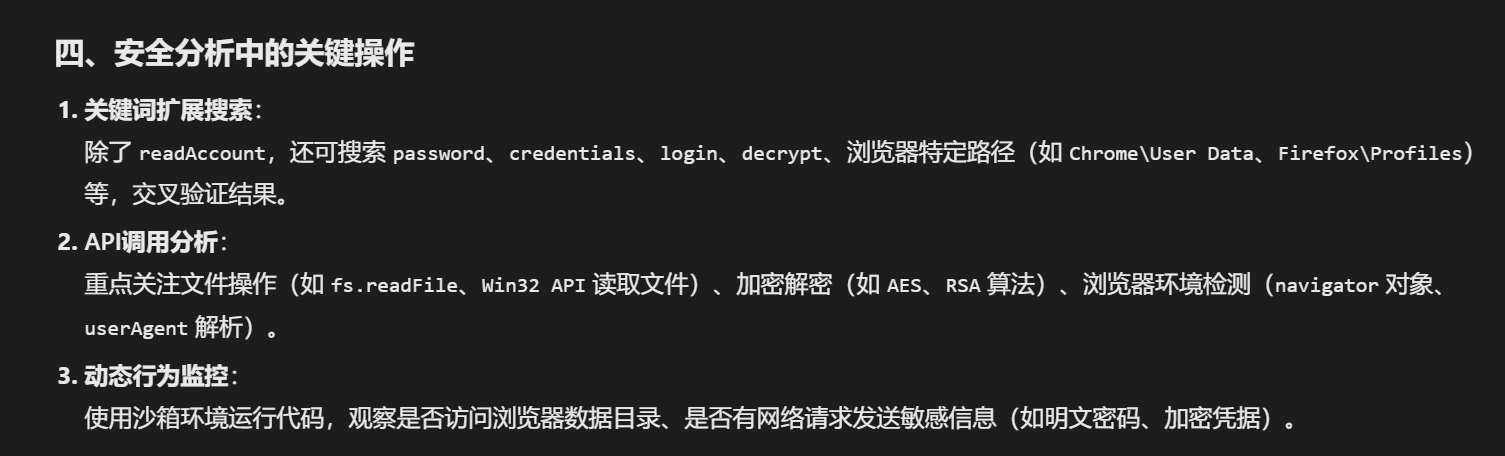

这边dnSpy里的信息过于繁杂,只能进行

利用关键词搜索

这边我搜到的aura的wp是说看出来了,但是我是看不懂到底怎么看出来说要用ReadAccount来进行搜索了

可能是因为这边的第一行?

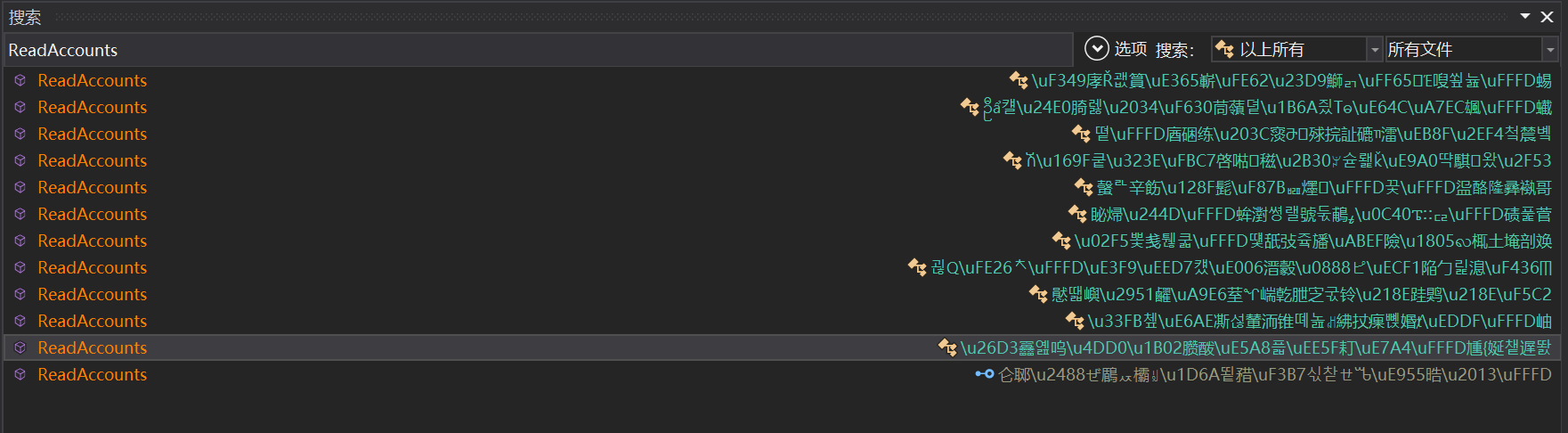

在搜索ReadAccounts后,我们得到了以下内容

点开即可发现其窃取的浏览器名字

所以数一下一共八个:Firefox、edge、Yandex、Opera、Google Chrome、OperaGX、Brave、IE

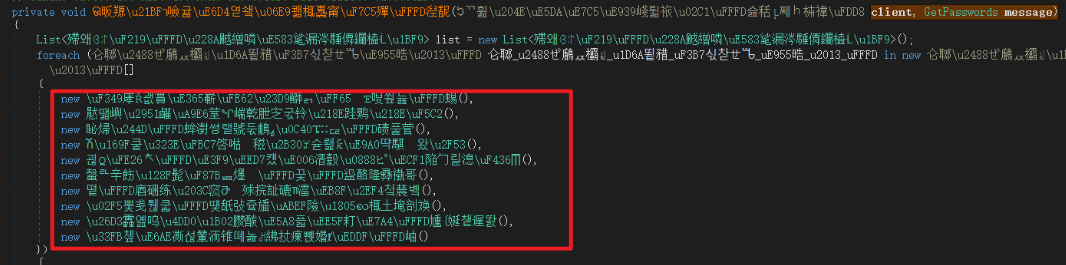

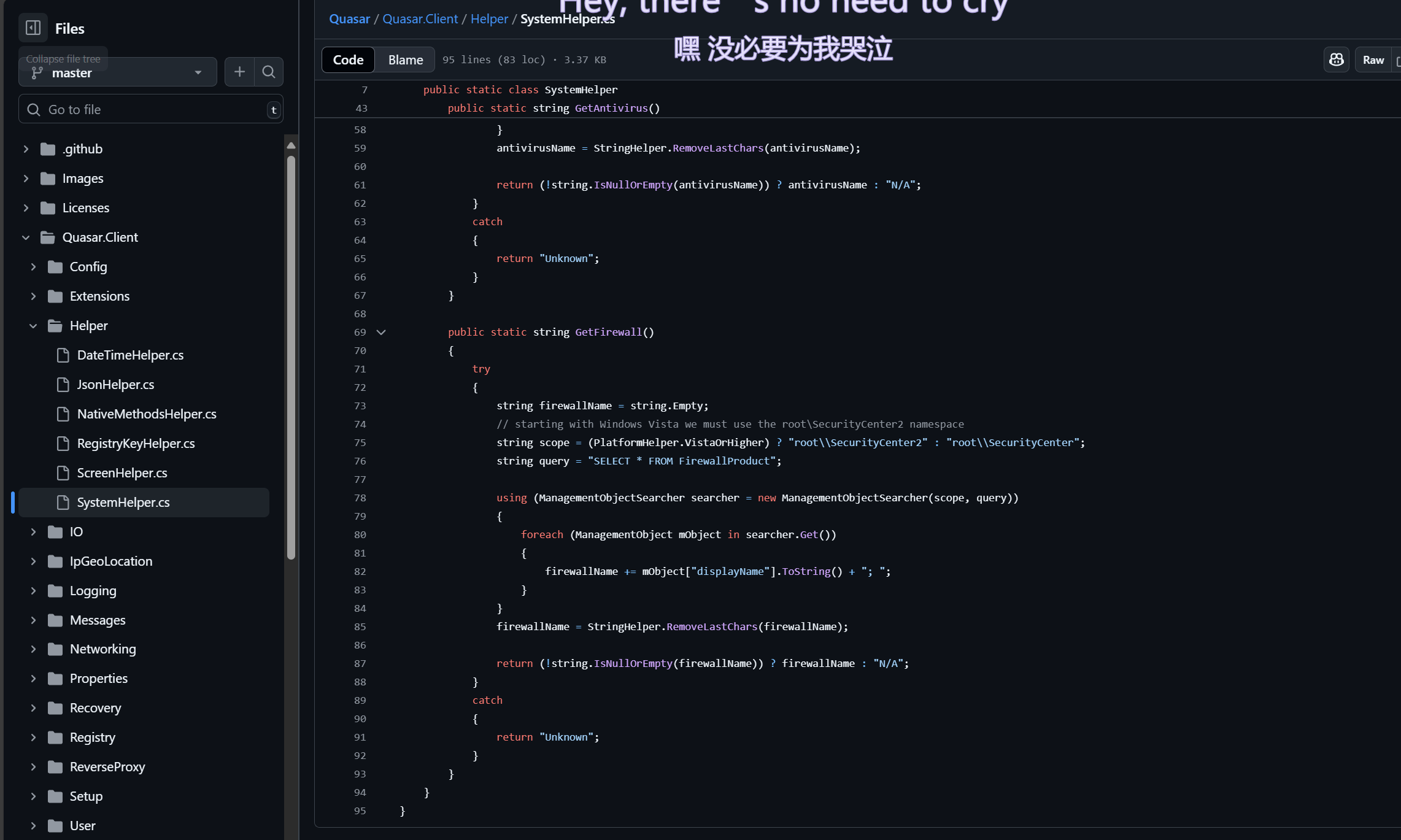

5、软件查询安装的杀毒软件出错或异常会返回什么字符串?[标准格式:Apps] (3分)

这题两个做法

做法一:

直接继续在dnSpy里找

通过查找谁调用System.Management库寻找可疑的函数,该函数smethod_2()方法进行杀毒软件的查询,分析代码可知异常则返回Unknown

(很诡异我的dnSpy能搜出来前一题搜不出来这个,甚至为我对着答案输入也搜不到这个)

可以看到这边写着异常会返回“Unknown”

做法二:

在云沙箱可以看到这个木马属于木马家族:Quasar

所以我们直接去找这个Quasar的源代码

在GitHub可以搜到,网址

所以输出就是这个了

苹果应用取证 macOS Apps Forensics

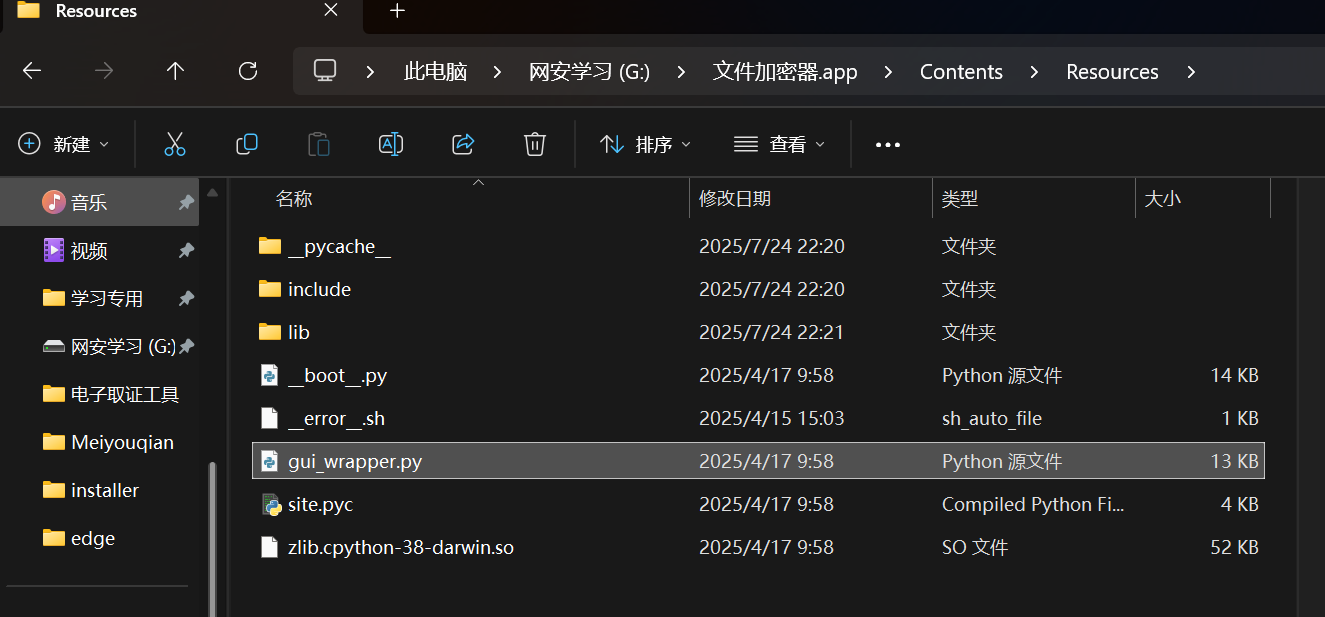

1、对mac电脑中的加密程序进行分析,使用了一个特定的数作为密钥生成的种子,请问这个数是什么?【标准格式:1234】 (4分)

很显然加密程序就是这个文件加密器.app,我们先把这玩意导出来

可以找到在resources下的加密程序

打开来

启动调试后出现错误,无法导入encrypt_deobfuscated模块

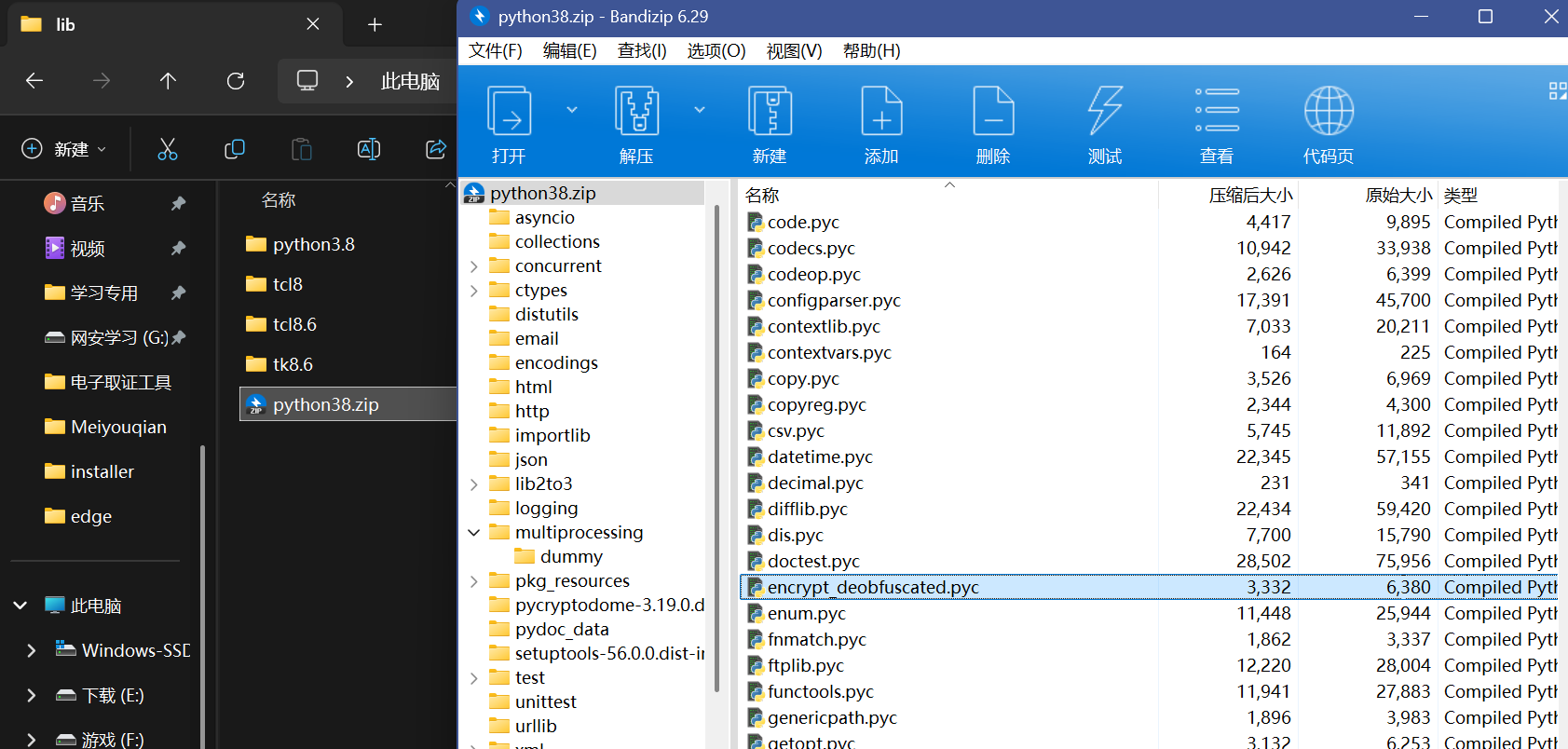

那么找到并导入这个模块即是关键,这个就是核心,而我们可以在python3.8.zip里找到它,但是是pyc格式

这边可以利用在线软件pylingual,网址

好直接拖进去

就能看到反编译成功的需要的py代码

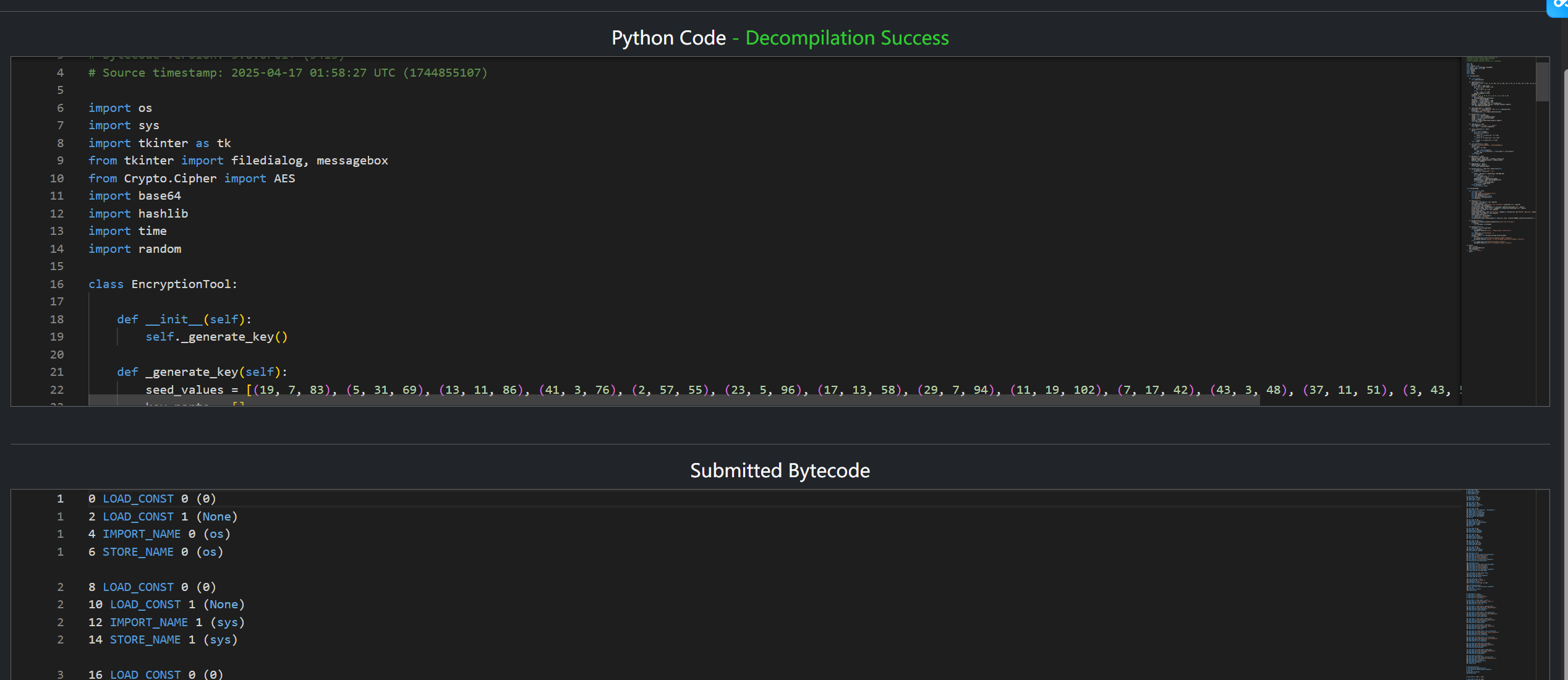

问密钥生成的核心种子,是一个数字

能看到代码里这一块写着异或生成descramble key的部分

所以答案种子数字就是42

2、分析文件头部元素并确定它们的正确顺序。将字段名称按顺序连接并提交?【标准格式:字段1_字段2_字段3…】 (5分)

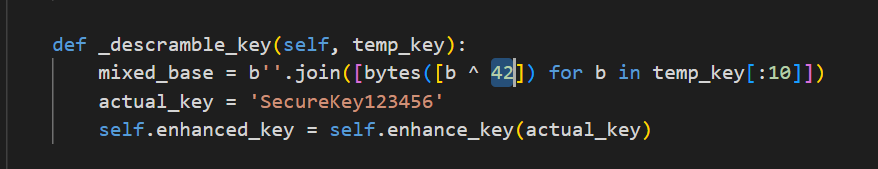

分析文件头部元素,首先需要回顾代码中关于文件加密的部分,特别是encrypt_file方法,因为这部分负责生成加密文件的结构。

在EncryptionTool类的encrypt_file方法中,可以看到加密后的数据保存逻辑是

这里,iv是AES-CBC模式的初始化向量,encrypted_data是加密后的文件数据。因此,加密文件的头部应该包含iv,后面跟着加密后的数据

所以答案其实就是iv_encrypted_data

直接将这串py代码扔给ai然后问ai其实也可以直接得到答案

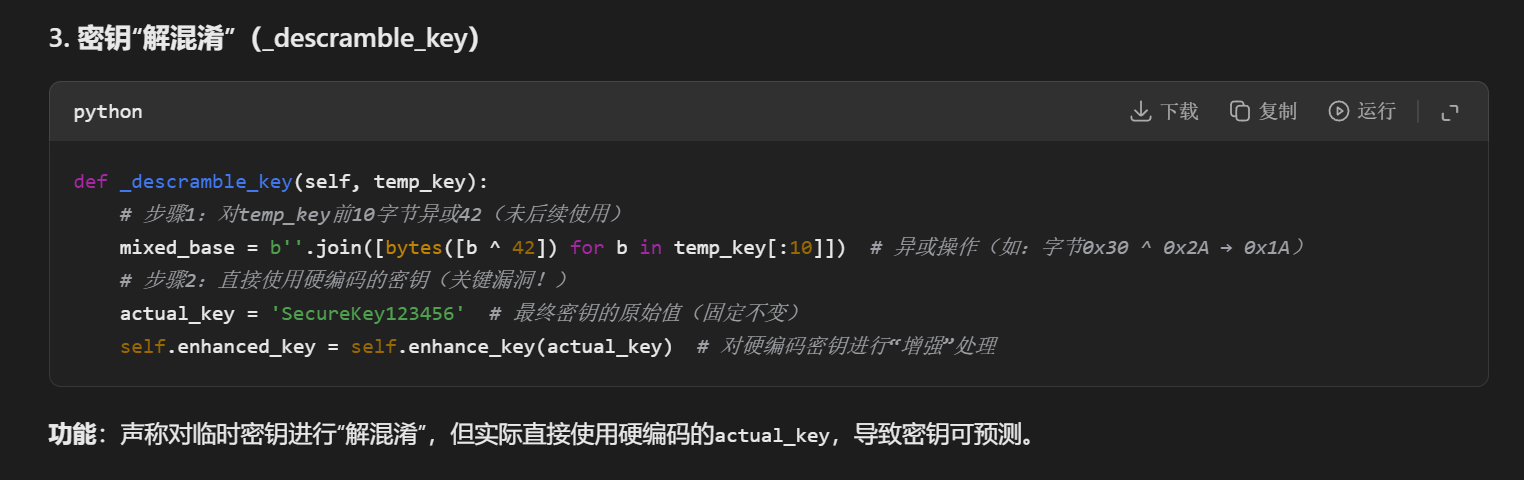

3、密钥派生过程中使用了几个算法步骤。其中一个函数使用了与其实际功能不符的名称。找出这个函数名并提交?【标准格式:函数名】 (5分)

其实在我让ai帮我解读这个代码的时候已经自动跳出来了

就是这个_descramble_key

4、程序中实现了一个故意减慢加密过程的机制,延迟值是多少?【标准格式:1.1】 (5分)

这道题明显是在这个密钥派生的encrypt_deobfuscated模块之外的

但真的每一个都尝试着打开看过,真的没啥跟time.sleep()之类有关的函数

唯一有可能是这个,别的wp都没有这题的解答,也不确定这个对不对(本题做不出)

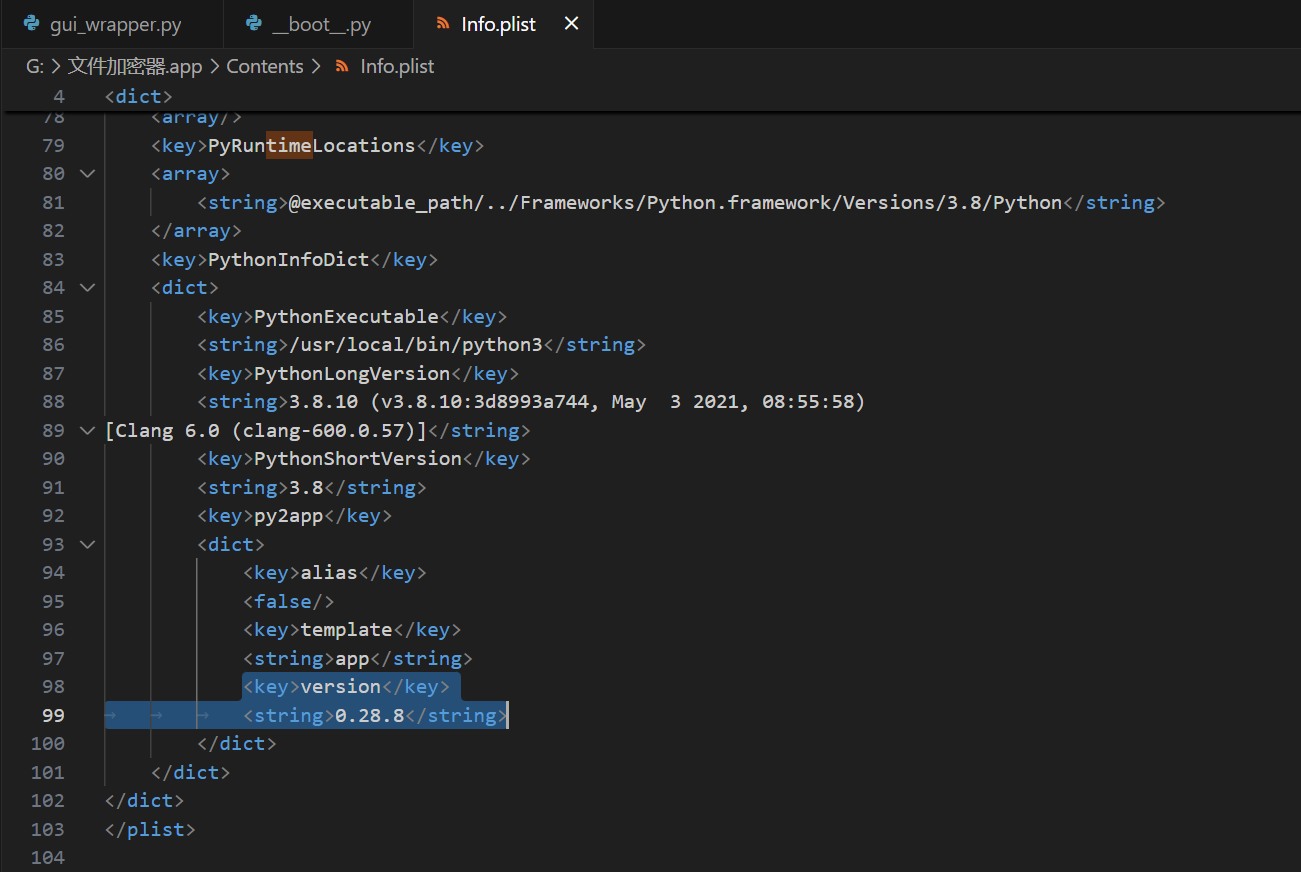

5、程序中隐藏了一个版本标识符,请找出版本号?【标准格式:v1.1.1】 (5分)

如图,在程序中可以找到一个info.plist打开即可看见下边有些version号

答案为0.28.8

物联网取证 IOT Forensics

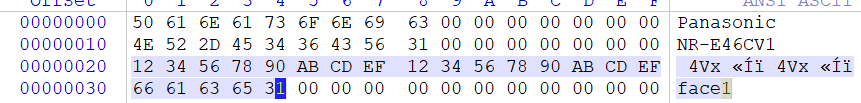

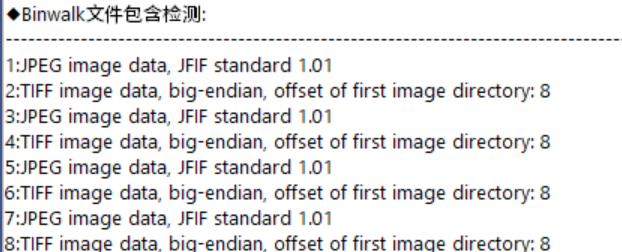

1、分析冰箱,请问智能冰箱的品牌?【标准格式:xiaomi】 (2分)

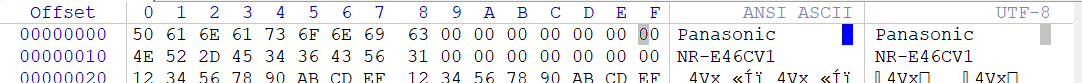

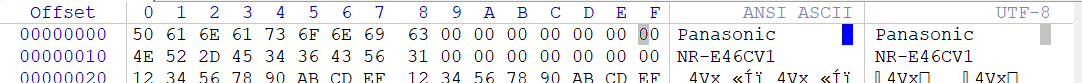

智能冰箱只有个.bin的二进制文件,也只能放到winhex里看看了

上来就看见牌子了

确实是个牌子,答案就是

Panasonic

2、请问智能冰箱的型号?【标准格式:MiFridge2024】 (1分)

就刚刚这个图,上边是牌子下边可能就是型号

搜了一下确实是个冰箱的型号,那答案就是这个了

NR-E46CV1

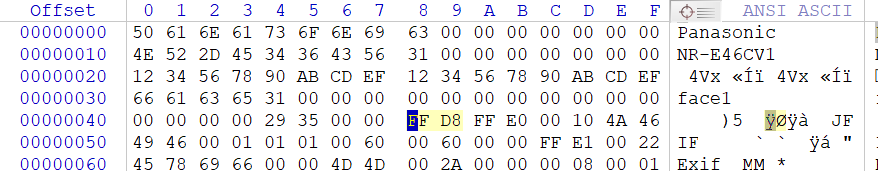

3、请找智能冰箱的uuid?【标准格式:34567890-12cd-efab-3456-789012cdefab】 (4分)

找了很久没有类似uuid的内容,如果一定要是的话只能是牌子下边这一串没用过的内容,与格式很像

12345678-90AB-CDEF-1234-567890ABCDEF6661636531

对上标准格式其实更像了,那后边应该不是

答案应该是12345678-90AB-CDEF-1234-567890ABCDEF(根据标准格式来的,有点抽象)

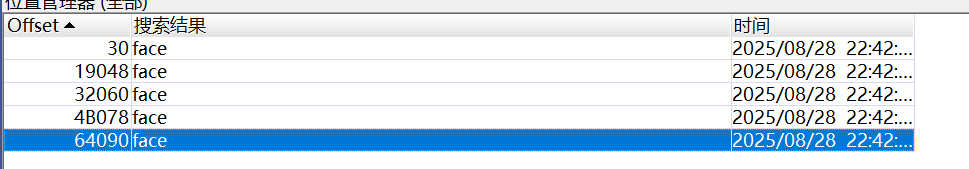

4、请问智能冰箱默认保存几张图片?【标准格式:1】 (5分)

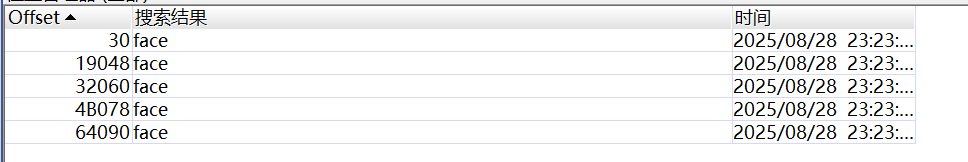

搜FFD8文件头,可以发现前边有个所谓face1

几乎每一个都有,搜搜看face

发现有5个face也就是五张jpg(不能看FFD8的数量因为很有可能默认保存5张但是只拍到了4张而已)

所以答案是5

5、请问冰箱中已存的第一张图片上的内容是什么?【标准格式:满城尽带黄金甲】 (4分)

刚刚已经找到是jpg文件了,那我们直接去提取这些jpg文件即可

直接用foremost提取

所以第一张上写的盘古石杯贾韦码

6、请问冰箱中已存的第二张图片的名称是什么?【标准格式:123.jpg】 (4分)

结合mac解出来这玩意就叫face1,第二张图片应该就叫face2.jpg

7、请找冰箱中隐藏的内容?【标准格式:chuzixizipizi】 (5分)

直接在虚拟机输入命令

strings SmartFridge.bin

然后搜索字符串即可

可以看到隐藏的内容为pangushicup

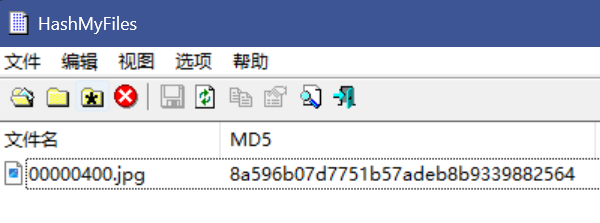

8、请找出冰箱中嫌疑人图片MD5值的后六位?【标准格式:1a2b3d】 (5分)

嫌疑人不就钟无声嘛

然后就一张钟无声的照片,直接拿去搜即可

后六位是882564

9、请找出冰箱最后一次开门时间?【标准格式:10:11】 (5分)

按道理,照片肯定是一张张往里塞的

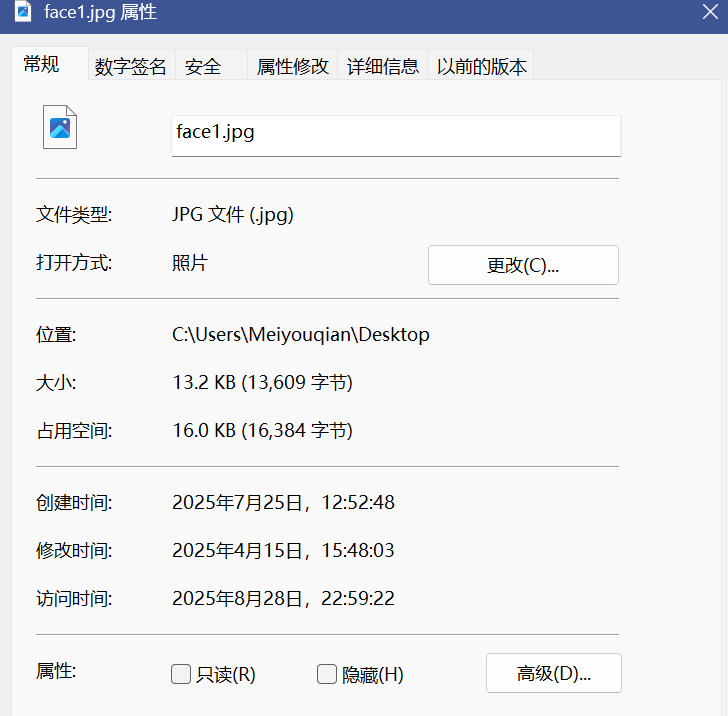

所以故意最后没塞第五张,就是告诉我们第一张是face4,最后一张是face1

而又正好,靠foremost是看不到开门时间的,但是face1在app里提取出来了已经

所以我们直接可以看属性

修改时间即为最后一次开门时间15:48

10、默认图片的存储限制大小是多少?【标准格式:1KB】 (5分)

存储大小,那就要看每张图片的一个偏移量了

每个照片肯定是从face开始的,那我们直接搜face就好了

算出来去掉小数点的话,偏移量都大约在100KB左右,所以是100KB

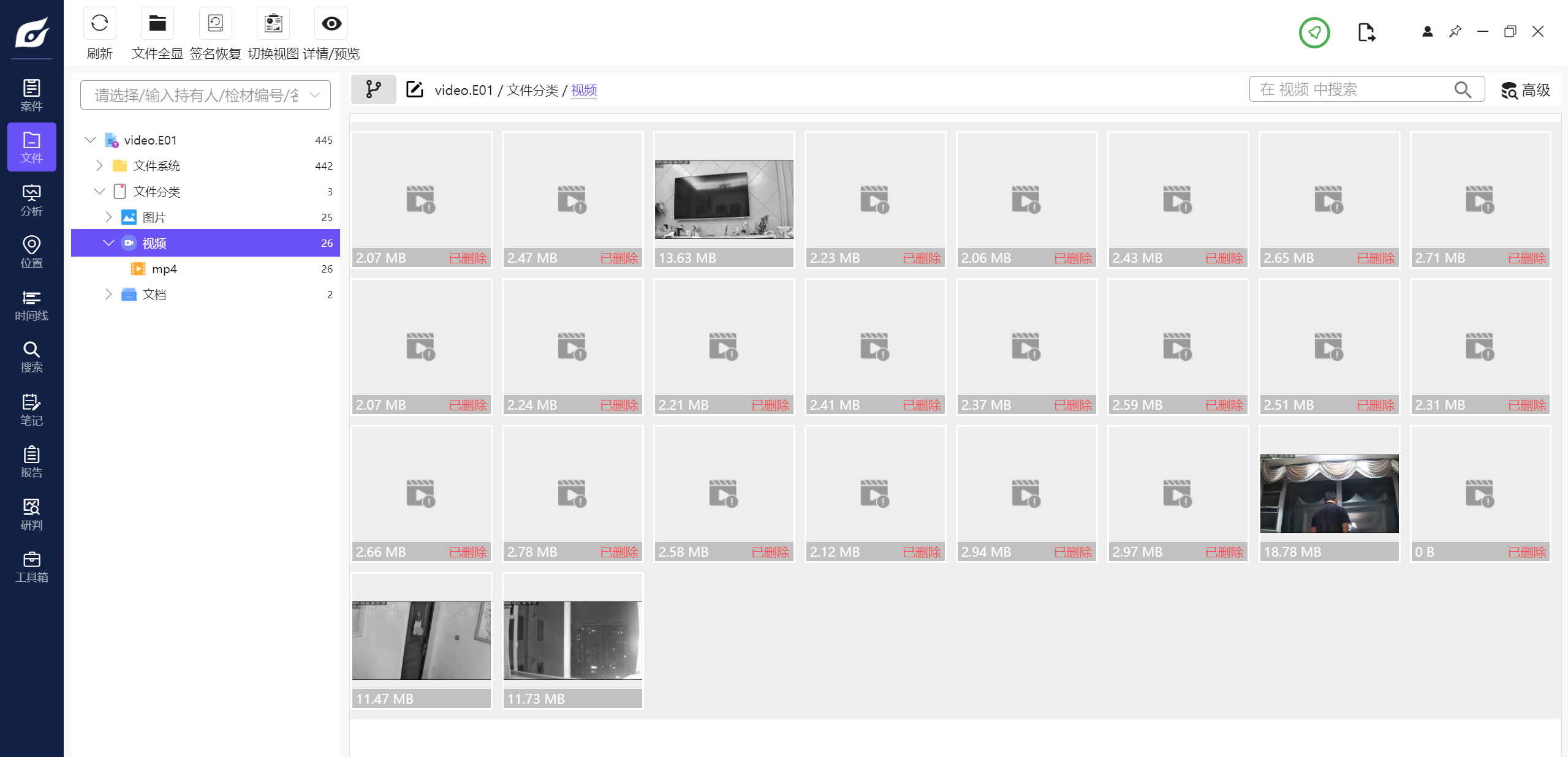

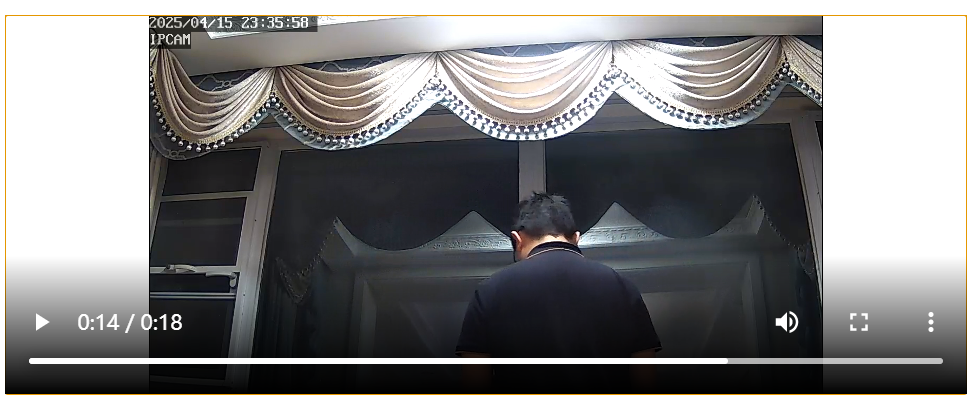

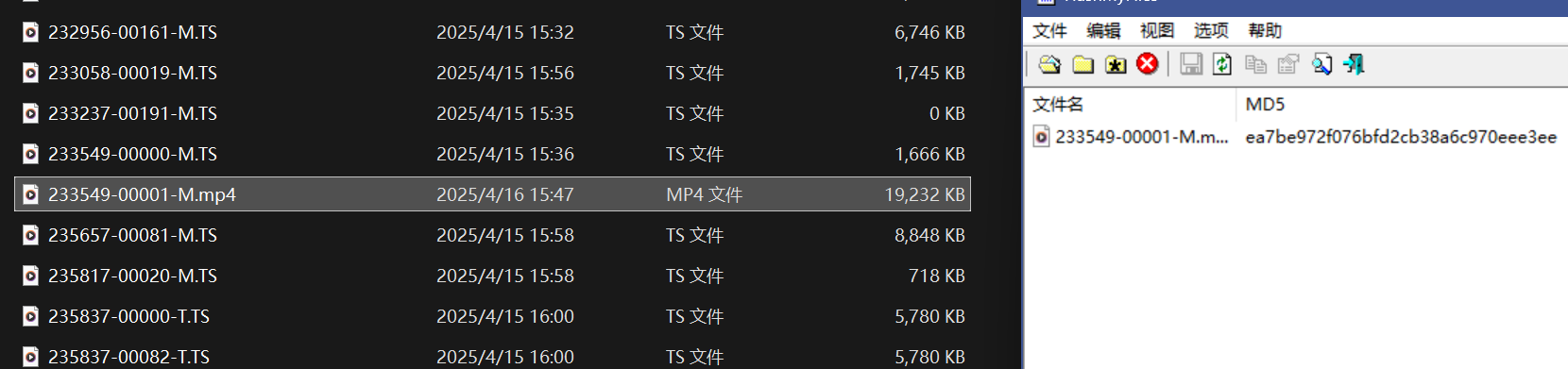

11、分析video.E01,被修改的录像md5前5位是?【标准格式:1a2b3】 (4分)

分析监控了开始,先挂上火眼

视频一共就26个,还只有4个能看,那就看看吧

最后发现是这个视频,在这个地方有一个闪然后回退了4秒

我们把这个视频提取出来然后测测md5

最后算出来前五位为ea7be

(物联网就到这结束了,现在是真的感觉良好哈哈哈哈哈,不知道明年比怎么样)